حملات هدفمند از طریق فایل Excel مخرب

شرکت ترلیکس (.Trellix, LLC) جزییات کارزاری مخرب را منتشر کرده که از سال 2021 سازمانهای دولتی در کشورهای مختلف ازجمله افغانستان و هند را هدف قرار میداده است.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده، این کارزار مورد بررسی قرار گرفته است.

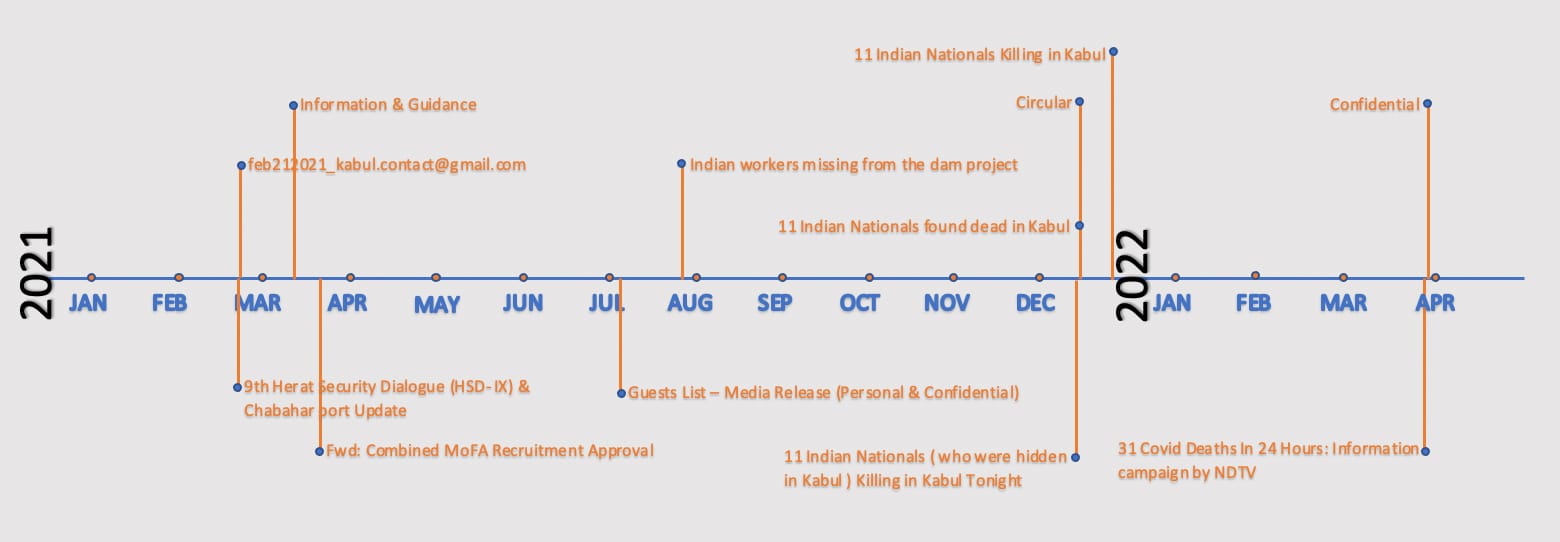

تصویر زیر خط زمانی کارزار این مهاجمان را نشان میدهد.

این مهاجمان معمولاً از موضوعات سیاسی جهت فریب کاربران به منظور کلیک کردن روی یک لینک مخرب یا بازکردن پیوست ایمیل استفاده میکنند.

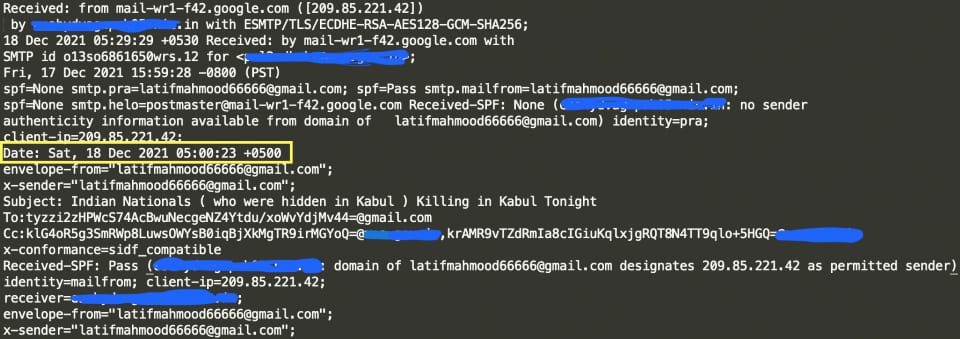

برای نمونه، در جریان یکی از این حملات فیشینگ هدفمند (Spear-phishing) به کشتن یکی از اتباع هند در افغانستان اشاره شده است.

منطقه زمانی دستگاهی که ایمیل از آن ارسال شده است، +0500 UTC (منطقه جنوب آسیا) بوده که احتمالاً نشانه ملیت مهاجمان این کارزار میباشد.

یا در یکی دیگر از نمونههای اخیر آن، مهاجمان ایمیلی با موضوعی مرتبط با کووید-19 را ارسال کردهاند.

این ایمیلها که از سرویس رایگان ایمیل Gmail ارسال شدهاند یا حاوی لینکی مخرب به Google Drive بوده یا یک فایل ZIP مخرب را دارا میباشند که هر دوی آنها قربانی را به یک فایل Excel مخرب هدایت میکند. فایل مذکور حاوی یک صفحه مخرب (Sheet) به نام FE_APT_Dropper_Macro_DoubleHide_1 میباشد.

پس از باز کردن فایل Excel، ماکروی مخرب جاسازی شده در آن اجرا شده و سپس جهت ماندگاری در سیستم یک تروجان دسترسی از راه دور (AysncRAT / LimeRAT) نصب میشود. هنگامی که تروجان دسترسی از راه دور بر روی ماشین قربانی نصب شد، به یک سرور کنترل و فرماندهی (Command-and-Control – به اختصار C2) متصل شده و برای استخراج دادههای قربانی مورد استفاده قرار میگیرد.

تروجان دسترسی از راه دور بکارگرفته شده در این کارزار، قادر به جمعآوری اطلاعات حساس نظیر کلیدهای فشرده شده روی صفحه کلید (Keystroke)، تصاویر گرفته شده از صفحه نمایش (Screenshot)، ضبط اطلاعات کاربری/اطلاعات اصالتسنجی و افزودن دستگاه به شبکه مخرب (Botnet) تحت کنترل مهاجمان میباشد. همچنین میتواند سیستمهای آسیبپذیر موجود در شبکه را شناسایی نموده و آلودگی را در سطح شبکه سازمان گسترش دهد.

مشروح گزارش ترلیکس در لینک زیر قابل مطالعه است:

نشانههای آلودگی:

از جمله اسامی فایلهای مربوط به این کارزار میتوان به موارد زیر اشاره کرد:

|

File name |

File info |

|

3_5 |

LimeRAT [Runtime: .Net Framework 2.0] |

|

4 |

AsyncRAT [Runtime: .Net Framework 4] |

|

4_5 |

AsyncRAT [Runtime: .Net Framework 4.5] |

|

4_5_1 |

AsyncRAT [Runtime: .Net Framework 4.5.1] |

|

4_5_2 |

AsyncRAT [Runtime: .Net Framework 4.5.2] |

|

4_6 |

AsyncRAT [Runtime: .Net Framework 4.6] |

|

4_6_1 |

AsyncRAT [Runtime: .Net Framework 4.6.1] |

|

4_7 |

AsyncRAT [Runtime: .Net Framework 4.7 |

|

4_7_2 |

AsyncRAT [Runtime: .Net Framework 4.7.2] |

|

igfx.exe |

Delphi compiled file installs RAT file according to available .Net version |

درهمساز (Hash) فایلهای مخرب این کارزار به شرح زیر میباشد:

|

File Name |

SHA256 |

|

3_5 |

7a6b87a7ba79160232579157b8ebcaea7660392d98cb6b8b3d562a383a0894bc |

|

4 |

5e44f769aa9a745ade82589bbbd17c3687f2fb7c08b1043d8c5c44d28eaa20a9 |

|

4_5 |

fe1c8b01f5abc62551b0a3f59fe1675c66dd506d158f5de495a5d22d7445e6e9 |

|

4_5_1 |

fa9cb5608841f023052379818a9186496526039bc47cac05a6866f5fb0e70fc5 |

|

4_5_2 |

080fcc70c11248eaf34bd30c0dc9800b0b1742fe92c96c9995a1c73c0adf2336 |

|

4_6 |

465a59b7a97364bc933703a8fda715090c6a927f814bc22a0057e6a7134cb69f |

|

4_6_1 |

5e082d1c85e591aebb380d7d7af56000ac0ef5fc32e216cb5fe7027bb9861743 |

|

4_7 |

f59dc209ee236e5ed78f83117865164e57a223f742c75f57c20d3da4cbe179e0 |

|

4_7_2 |

f32b0d71274ea93f27527079371e5e926e8d6a6f29d84ac602e48da0332c9f4c |

|

igfx.exe |

8248432bcba6e8bb8731c0b8f2fbe4aae2e2d0fee2157477c83343743c39c1a8 |

|

msword.exe |

06064b3b0158efbfa9d849c853a9783c7e9d07c5924275d0d33c6ac74c78eec7 |

|

Unknown.xls |

886c5883113d279d97caaca2714860dfceb421c7297dbb3ee04a00b7d50b821b |

|

Unknown.ZIP |

b9584cf67e73a759d6c412962d4a9d7471c703f72e056cd24742a4b78c68ff2d |

همچنین عناوین ایمیلهایی که مهاجمان در حملات از آن استفاده کردهاند، عبارتند از:

|

9th Herat Security Dialogue (HSD- IX) & Chabahar port Update |

|

feb212021_kabul.contact@gmail.com |

|

Information & Guidance |

|

Fwd: Combined MoFA Recruitment Approval |

|

Guests List – Media Release (Personal & Confidential) |

|

Indian workers missing from the dam project |

|

Indian Nationals ( who were hidden in Kabul ) Killing in Kabul Tonight |

|

11 Indian Nationals found dead in Kabul |

|

Circular |

|

Indian Nationals Killing in Kabul |

|

31 Covid Deaths In 24 Hours: Information campaign by NDTV |

برخی از نشانیهایی که مهاجمان این کارزار برای ارسال ایمیل به قربانیان خود از آن استفاده کردهاند، به شرح زیر است:

|

kabul.contact@gmail.com |

|

mashrefhaideri@gmail.com |

|

latifmahmood66666@gmail.com |

|

fscon.kab@gmail.com |

|

admn.kabul@gmail.com |

|

ravish49.ndtv@gmail.com |

منبع: