Raspberry Robin؛ مدتها پنهان از نگاه محصولات امنیتی

محققان امنیت سایبری نسبت به وقوع کارزاری رو به رشد به نام Raspberry Robin که اقدام به توزیع بدافزاری با عملکرد کرم (Worm) در سیستمهای تحت Windows میکند، هشدار دادهاند.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده، این بدافزار مورد بررسی قرار گرفته است.

محققان شرکت سایبریزن (.Cybereason, Inc) این کرم را تهدیدی «مستمر» و «درحال گسترش» توصیف نمودهاند که تعدادی قربانی نیز در اروپا داشته است.

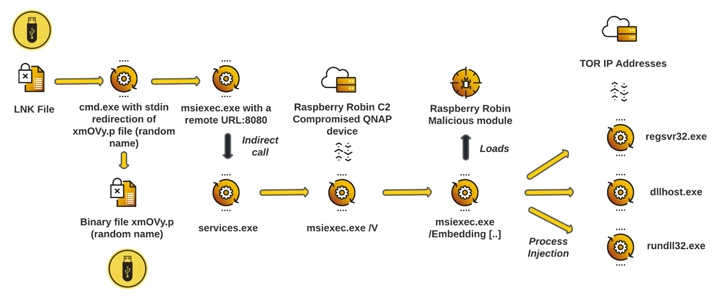

این بدافزار کرم مانند از طریق حافظههای قابل حمل همچون دستگاههای USB که حاوی یک فایل مخرب .LNK میباشند، منتشر میشود و از دستگاههای آسیبپذیر ذخیرهسازی متصل به شبکه (Network Attached Storage – به اختصار NAS) ساخت شرکت کیونپ (.QNAP Systems, Inc) برای کنترل و فرماندهی استفاده میکند. این بدافزار اولین بار توسط محققانی از Red Canary در اردیبهشت 1401 شناسایی شد.

بدافزار مذکور که برخی آن را کرم QNAP نیز نامیدهاند از یک Windows Installer Binary معتبر به نام «msiexec.exe» برای دانلود و اجرای یک فایل DLL بر روی دستگاههای آسیبپذیر QNAP استفاده میکند.

محققان بر این باورند که به منظور دور زدن راهکارهای امنیتی، Raspberry Robin از تکنیک تزریق کد مخرب به سه پروسه سیستمی معتبر Windows استفاده میکند.

در مراحل ابتدایی، بدافزار به منظور ماندگاری در دستگاه آلوده و فراخوانی کد مخرب، تغییراتی را در Windows Registry از طریق پروسه معتبر «rundll32.exe» ایجاد میکند.

این کارزار تا پیش از شناسایی توسط شرکت سایبریزن بصورت رمز و راز باقی مانده بود و هیچ سرنخی در مورد مهاجمان یا اهداف نهایی آن وجود نداشت.

جزئیات این کارزار هنگامی منتشر شد که QNAP اعلام کرد که به طور فعال در حال بررسی موج جدیدی از آلودگیهای باجافزاری پس از حملات AgeLocker eCh0raix و DeadBolt است که دستگاههایش را هدف قرار داده است.

تحقیقات اولیه شرکت کیونپ حاکی از آن است که مهاجمان از طریق سرویسهای SMB آسیبپذیر حمله میکنند و از فهرستی از رمزهای عبور کشف شده در حملات قبلی (Dictionary Attack) جهت نفوذ به حسابهای دارای رمزهای عبور ضعیف استفاده میکنند.

هنگامی که مهاجمان موفق به ورود به دستگاهی میشود، دادهها را در پوشههای اشتراکی رمزگذاری نموده و یک اطلاعیه باجگیری (Ransom Note) با نام فایل «CHECKMATE_DECRYPTION_README!» در هر پوشه قرار میدهند.

این شرکت تایوانی به کاربران دستگاههای QNAP توصیه میکند به منظور پیشگیری و در امان ماندن از این حملات، ضمن بکارگیری رمزهای عبور پیچیده، تهیه نسخ پشتیبان از دادههای حساس و حیاتی به طور منظم و دورهای، سرویس SMB را به اینترنت متصل نکنند و دستگاههای QNAP خود را به آخرین نسخه موجود بهروز کنند.

جزئیات بیشتر این بدافزار در نشانیهای زیر قابل دریافت و مطالعه میباشد:

منبع:

https://thehackernews.com/2022/07/researchers-warn-of-raspberry-robins.html