بدافزار OrBit؛ سارق اطلاعات دستگاههای تحت Linux

به تازگی بدافزاری کشف شده که با دسترسی غیرمجاز (Backdoor) اقدام به سرقت مخفیانه اطلاعات از سیستمهای تحت Linux و آلودهکردن تمام پروسههای در حال اجرا در این دستگاهها میکند.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده، بدافزار مذکور مورد بررسی قرار گرفته است.

این بدافزار که توسط محققان امنیتی، OrBit نامیده شده، کنترل کتابخانههای مشترک را در اختیار گرفته و با تغییر متغیر LD_PRELOAD در دستگاههای آسیبپذیر، فراخوانیهای توابع را رهگیری میکند.

بدافزار OrBit با بکارگیری دو روش مختلف ضمن مخفی نمودن خود از دید راهکارهای امنیتی، از شناسایی و حذف شدن خود جلوگیری نموده و در سیستم آسیبپذیر ماندگار میشود. OrBit همچنین میتواند به عنوان یک مولفه موقتی در هنگام کپی در حافظه موسوم به Shim-memory مورد استفاده قرار گیرد. در برنامهنویسی کامپیوتری، حافظه موسوم به Shim-memory، کتابخانهای است که بیواسطه فراخوانیهای API را رهگیری نموده و آرگومانهای ارسال شده را تغییر میدهد، خود عملیات را مدیریت نموده یا عملیات را به جای دیگری هدایت میکند.

همچنین این بدافزار متکی به توابع مختلفی برای دورزدن ضدویروسها، کنترل رفتار پروسهها و حفظ ماندگاری در سیستم از طریق آلوده کردن پروسههای جدید و پنهان کردن فعالیت و حضور در سطح شبکه میباشد.

به عنوان مثال، هنگامی که OrBit به یک پروسه در حال اجرا نفوذ میکند، میتواند با دستکاری خروجی و فیلتر کردن موارد لاگ شده، هرگونه اثر و ردپای خود را پنهان کند.

محققان امنیتی بر این باورند که این بدافزار تکنیکهای پیشرفتهای را جهت فرار از راهکارهای تشخیصی پیادهسازی نموده و با بکارگیری توابع کلیدی روی دستگاه ماندگار میشود.

همچنین از طریق پودمان SSH دسترسی از راه دور را برای مهاجمان فراهم نموده و ضمن جمعآوری اطلاعات اصالتسنجی، فرامین TTY را تحت رصد قرار میدهد.

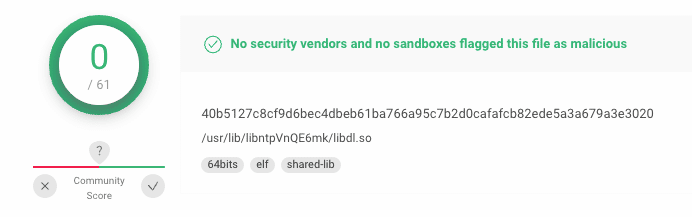

هنگامی که بدافزار نصب شد، تمامی پروسهها از جمله پروسههای جدیدی که بر روی دستگاه در حال اجرا هستند، آلوده میشود. در ابتدا زمانی که بدافزار کشف شد، فایلهای مرتبط با آن توسط ضدویروسها قابل شناسایی نبود. اما به مرور تعداد محصولات ضدویروسی که قادر به شناسایی آن هستند، افزایش یافت. به نحوی که در زمان انتشار این خبر و به استناد از سایت VirusTotal بیش از نیمی از محصولات ضدویروس قادر به شناسایی آن میباشند.

گزارش پویش فایلهای مذکور در سایت VirusTotal در نشانیهای زیر قابل مشاهده میباشد.

https://www.virustotal.com/gui/file/40b5127c8cf9d6bec4dbeb61ba766a95c7b2d0cafafcb82ede5a3a679a3e3020

https://www.virustotal.com/gui/file/f1612924814ac73339f777b48b0de28b716d606e142d4d3f4308ec648e3f56c8

OrBit اولین بدافزار تحت Linux نیست که از قابلیتهای متعددی جهت مخفی شدن از راهکارهای تشخیصی استفاده میکند و ترفندهایی را جهت آلودهسازی کامل دستگاهها و دسترسی غیرمجاز بکار میگیرد.

بدافزار Symbiote نیز از LD_PRELOAD برای راهاندازی خود در پروسههای در حال اجرا استفاده نموده و علاوه بر آلودهسازی آنها، هیچ نشانهای از خود باقی نمیگذارد. BPFDoor، بدافزار دیگری است که اخیراً شناسایی شده و سیستمهای تحت Linux را هدف قرار میدهد. این بدافزار با تظاهر کردن به عنوان یک Linux daemon اقدام به مخفی شدن نموده و به این دلیل تا بیش از پنج سال شناسایی نشد. هر دوی این سویهها از تکنیکی موسوم به Berkeley Packet Filter – به اختصار BPF – برای رصد و دستکاری ترافیک شبکه استفاده میکنند که موجب پنهان شدن کانالهای ارتباطی آنها از راهکارهای امنیتی میشود.

سومین بدافزار تحت Linux، روتکیتی به نام Syslogk است که اخیراً توسط محققان آواست (Avast Software s.r.o) شناسایی شده و میتواند ماژولهای خود را به اجبار در هسته Linux ماشین آلوده قرار داده و پوشهها و ترافیک شبکه را پنهان کند تا بدین ترتیب از شناسایی شدن جلوگیری کند.

با وجود اینکه OrBit اولین یا اصلیترین بدافزاری نیست که Linux را مورد هدف قرار میدهد، اما همچنان دارای قابلیتهایی است که آن را از سایر بدافزارها متمایز میکند. این بدافزار اطلاعات را با بکارگیری فرامین و ابزارهای مختلفی سرقت نموده و آنها را در فایلهای خاص روی دستگاه ذخیره میکند. علاوه بر این، به صورت گستردهای از فایلها به منظور ذخیره حجم زیادی از دادهها بهره میگیرد؛ چیزی که قبلاً در میان بدافزارهای تحت Linux چندان متداول نبوده است.

جزئیات بیشتر این بدافزار در نشانی زیر قابل مطالعه میباشد:

https://www.intezer.com/blog/incident-response/orbit-new-undetected-linux-threat/

نشانههای آلودگی

برخی از علائم آلودگی (Indicators-of-Compromise – به اختصار IoC) این بدافزار به شرح زیر است:

Dropper SHA256: f1612924814ac73339f777b48b0de28b716d606e142d4d3f4308ec648e3f56c8

Payload SHA256: 40b5127c8cf9d6bec4dbeb61ba766a95c7b2d0cafafcb82ede5a3a679a3e3020

منبع: