انتشار باجافزار؛ این بار از طریق OLE Object

اخیراً نسخه دوم باجافزاری به نام AstraLocker از طریق فایلهای Word پیوست شده به ایمیلهای فیشینگ در حال انتشار است. برخلاف نمونههای مشابه، کد مخرب نه با بکارگیری ماکرو بلکه با استفاده از OLE Object در سند Word اجرا میشود.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده، این باجافزار مورد بررسی قرار گرفته است.

محققان پس از تحلیل کد باجافزار AstraLocker بر این باورند که از کد باجافزار Babuk که در شهریور 1400 افشا شد، بر گرفته شده است. علاوه بر این، یکی از نشانیهای کیف پول Monero که در اطلاعیه باجگیری (Ransom Note) باجافزار AstraLocker آمده است به گردانندگان باجافزار Chaos مرتبط است. این میتواند به این معنی باشد که گردانندگان، شرکا و هکرهای یکسانی پشت هر دو باجافزار هستند که چندان هم غیر معمول نیست. با مقایسه تاکتیکهای بکارگرفته شده آن با کارزارهای جدید، به نظر نمیرسد این باجافزار پیچیده باشد بلکه مهاجمان آن بیشتر مصمم هستند تا حد امکان حداکثر تعداد کاربر را در سریعترین زمان مورد حمله قرار دهند.

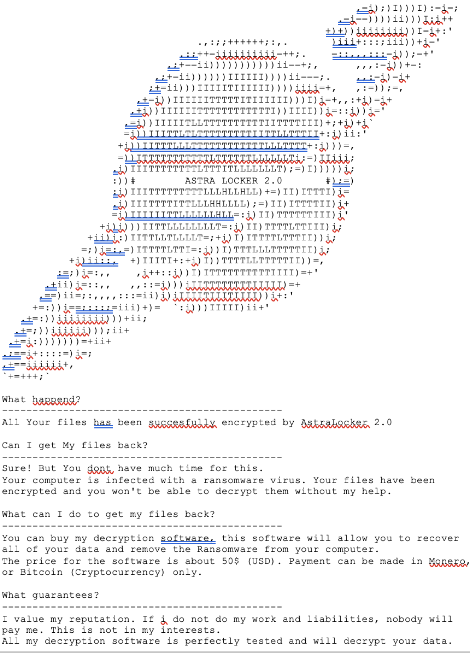

تصویر زیر نمونهای از اطلاعیه باجگیری این باجافزار را نمایش میدهد:

این باجافزار به جای سوءاستفاده از قابلیت ماکروهای VBA در نرمافزارهای Word که در توزیع بدافزارها متداول است، از OLE Object بهره میگیرد.

یکی دیگر از انتخابهای عجیب گردانندگان این باجافزار، استفاده از یک فشردهساز قدیمی به نام SafeEngine Shielder v2.4.0.0 برای مبهمسازی و فشردهسازی فایل اجرایی است که مهندسی معکوس را تقریباً غیرممکن میسازد. این فشردهساز آنقدر قدیمی است که نسخه معتبر آن دیگر به فروش نمیرسد، به این معنی که مهاجمان احتمالاً نسخه قفل شکسته و غیرمجاز آن را دریافت کردهاند.

محققان با بررسی حملات این باجافزار به این نکته پی بردند که تکنیک استفاده شده توسط گردانندگان آن، ارسال انبوه ایمیلهای فیشینگ به دنبال آلودهسازی حداکثر دستگاهها و دریافت سریع باج میباشد. به عبارت دیگر مهاجمانAstraLocker زمانی را صرف شناسایی اهداف خود و کشف فایلهای ارزشمند آنها نکرده و در عوض بهصورت انبوه اقدام به ارسال ایمیلهای ناقل این باجافزار میکنند.

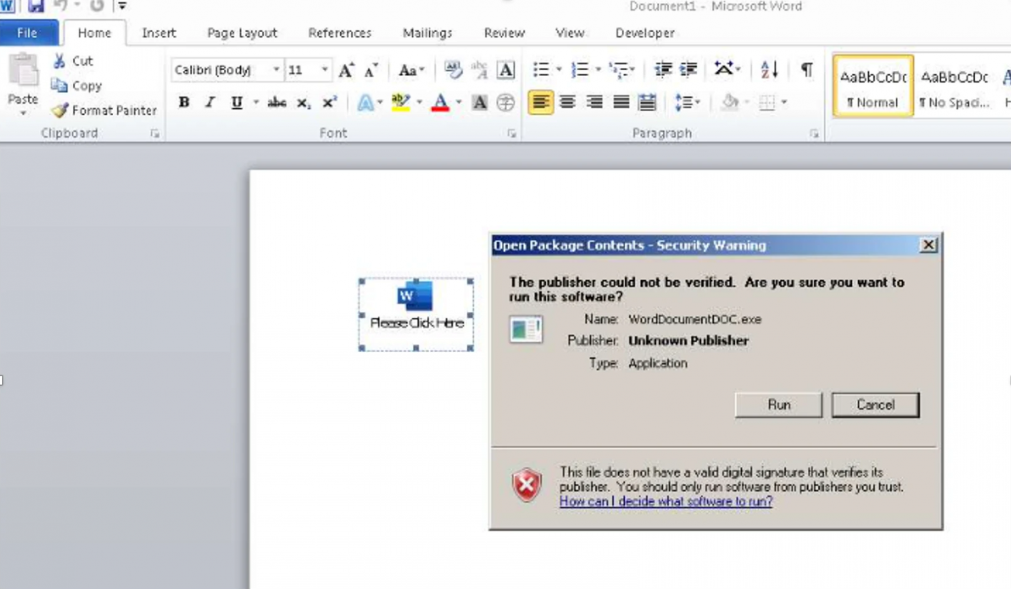

گردانندگان AstraLocker 2.0 در حملات خود از یک فایل Microsoft Word که یک OLE Object حاوی کد باجافزار را در خود جای داده است، استفاده میکنند. فایل اجرایی تعبیه شده دارای نام «WordDocumentDOC.exe» میباشد. تنها در صورتی باجافزار فعال میشود که کاربر روی نماد موجود در سند دوبار کلیک کند و با کلیک روی دکمه Run با اجرای فایل تعبیه شده مذکور موافقت کند.

این باجافزار پروسههایی را که میتوانند مانع رمزگذاری شوند، متوقف نموده و تلاش میکند نسخ Shadow Copy و سایر نسخ پشتیبان را حذف کند تا برگرداندن اطلاعات برای قربانی امکانپذیر نباشد. همچنین پروسههای مربوط به محصولات امنیتی نظیر ضدویروس را متوقف میسازد. محتویات Recycle Bin را نیز به جای رمزگذاری به سادگی حذف میکند.

باجافزار همچنین دارای سازوکارهای ضد تحلیل نظیر عدم اجرا بر روی ماشینهای مجازی (Virtual Machines) میباشد.

ضمن بکارگیری راهکارهای امنیتی قدرتمند و بهروز در گام نخست به مدیران فناوری اطلاعات توصیه میشود که به طور منظم در آموزش انواع حملات باجافزاری، اصول و تکنیکهای امنیت اطلاعات، خطرات، آسیبپذیریها و حملات فیشینگ به کاربران سازمان بکوشند. آگاهیسازی کاربران نقش کلیدی در بیاثر کردن این نوع تهدیدات دارد.

جزئیات بیشتر حملات این باجافزار در نشانی زیر قابل مطالعه میباشد:

نشانههای آلودگی

برخی از علائم آلودگی (Indicators-of-Compromise – به اختصار IoC) این باجافزار به صورت است:

AstraLocker 2.0 Ransomware SHA256 Hash: cf3bdf0f8ea4c8ece5f5a76524ab4c81fea6c3a1715b5a86b3ad4d397fca76f3

AstraLocker 2.0 Ransomware SHA256 Hash: b0a010e5a9b353a11fb664501de91fc47878d89bf97cb57bc03428c7a45981b9

AstraLocker 2.0 Ransomware SHA256 Hash: 17ea24ce8866da7ef4a842cba16961eafba89d526d3efe5d783bb7a30c5d1565

AstraLocker 2.0 Ransomware SHA256 Hash: 08565f345878369fdbbcf4a064d9f4762f4549f67d1e2aa3907a112a5e5322b6

AstraLocker 2.0 Ransomware SHA256 Hash: 5c061e188979d3b744a102d5d855e845a3b51453488530ea5dca6b098add2821

Malicious Word Document SHA256 Hash: 60167b6a14b7da2257cb6cbdc7f1ebcb4bdfa16c76cc9a7539c9b8d36478d127

Malicious Word Document SHA256 Hash: 71ba916a7f35fe661cb6affc183f1ce83ee068dbc9a123663f93acf7b5a4263e

منبع: