مهاجمان همچنان به دنبال بهرهجویی از Follina

در 6 خرداد 1401، محققان تیم nao_sec وجود یک آسیبپذیری روز صفر را در Microsoft Diagnostic Tool یا به اختصار MSDT گزارش کردند که تمامی نسخ Windows از آن تاثیر میپذیرند.

این ضعف امنیتی به مهاجمان اجازه میدهد تا از طریق برنامههای مجموعه نرمافزاری Office کد مخرب را بهصورت از راه دور (Arbitrary Code Execution) بر روی سیستمهای آسیبپذیر اجرا کنند. این در حالی است که برای اجرای کد مخرب آن حتی به فعال بودن امکانات ماکروها در نرمافزارهای Office نیازی نمیباشد و مهاجمان با بهرهجویی از این آسیبپذیری، قادر به عبور از تمام محافظتهای امنیتی، از جمله گزینه Protected View بوده و فرامین مخرب PowerShell از طریق ابزار MSDT اجرا میشوند.

این ضعف امنیتی که محققان آن را Follina نامیدهاند بعداً شناسه CVE-2022-30190 را دریافت کرد.

عملکرد

عملکرد این آسیبپذیری در برخی از حملات صورت گرفته را میتوان به صورت خلاصه اینطور تشریح نمود.

مهاجم یک سند MS Office با پیوندی به یک OLE مخرب خارجی نظیر یک فایل HTML که در سروری راه دور است، ایجاد میکند. دادههای مورد استفاده برای توصیف پیوند در تگی که حاوی پارامترهای (Attribute) خاص میباشد، قرار میگیرد.

پیوند موجود در ویژگی Target به فایل HTML مذکور اشاره دارد که در داخل آن یک اسکریپت مخرب با بکارگیری یک URL خاص نوشته شده است. هنگامی که اسکریپت باز میشود، سند ایجاد شده توسط مهاجم، MSDT را اجرا میکند. سپس مهاجم میتواند از طریق مجموعهای از پارامترها، هر فرمانی را به این ابزار برای اجرا در سیستم قربانی با امتیازات کاربری که سند را باز کرده است، ارسال کند.

علاوه بر این، حتی اگر سند در حالت محافظت شده (Protected View) باز شود و ماکروها نیز غیرفعال باشند، بهرهجو قابل اجرا خواهد بود.

در صورت بهرهجویی موفقیت آمیز، مهاجمان میتوانند از ضعف امنیتی Follina برای نصب برنامهها، مشاهده، تغییر یا حذف دادهها یا حتی ایجاد حسابهای کاربری جدید در سطح دسترسی کاربر قربانی، استفاده کنند.

بهرهجویی گسترده

مایکروسافت 9 خرداد اکسپلویت Follina توسط مهاجمان را تایید کرد. اما آن چه مشخص است هر روز بر شمار مهاجمانی که Follina را به استخدام میگیرند افزوده میشود. برای مثال، 17 خرداد شرکت Proofpoint از بکارگیری Follina توسط گروه هکری TA570 در جریان حملات فیشینگ خود جهت انتشار بدافزار Qbot خبر داد. Qbot از جمله بدافزارهای ناقل تهدیدات باجافزاری تلقی میشود.

یا در نمونهای دیگر، Proofpoint بهرهجویی از Follina توسط گروه TA413 گزارش شده است.

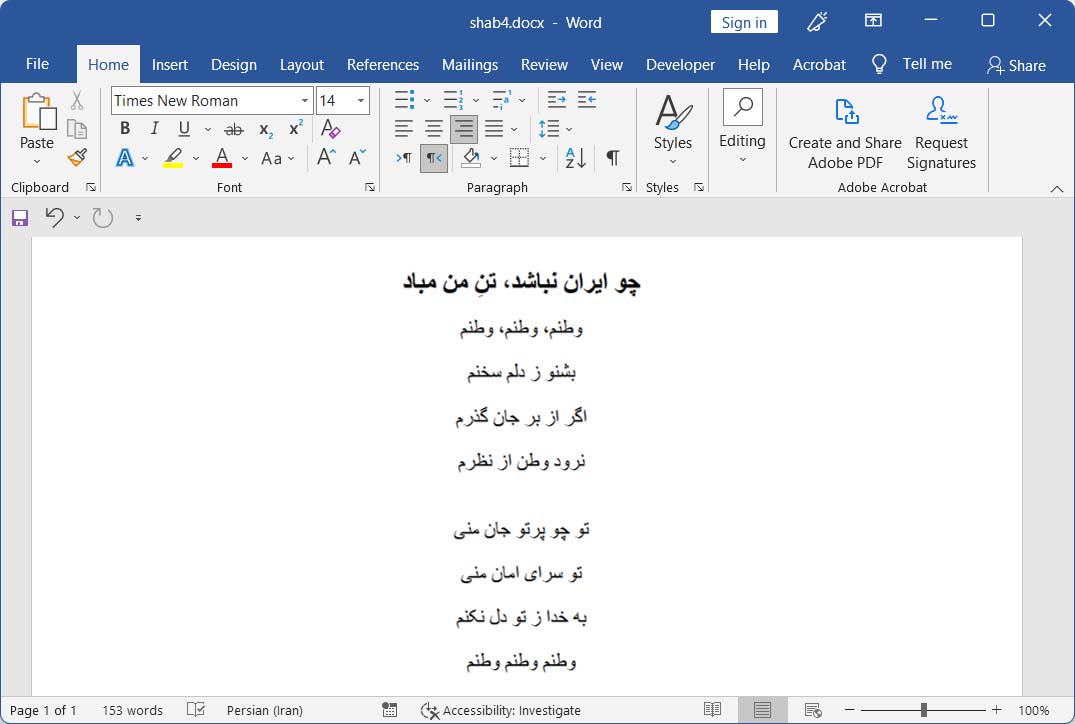

در روزهای اخیر نیز نمونه فایلهایی با پسوند docx و محتوای فارسی شناسایی شده که اجرای هر یک از آنها بر روی دستگاه آسیبپذیر منجر به آلوده شدن آن به نوعی جاسوسافزار میشود. تصویر زیر این نمونه فایل را نشان میدهد.

کد مخرب تعبیه شده در این فایلها که اسکریپتی Powerhell است، امکاناتی نظیر تصویربرداری از صفحه نمایش کاربر را برای آنها فراهم میکند.

اصلاحیه

شرکت مایکروسافت (.Microsoft Corp) 24 خرداد در بروزرسانی ماه ژوئن خود اصلاحیه این ضعف امنیتی را منتشر نمود. بنابراین اکنون که وصله این ضعفامنیتی موجود است و با توجه به بهرهجویی گسترده مهاجمان از ضعف امنیتی CVE-2022-30190 در سراسر جهان، اکیداً به راهبران امنیتی سازمانها توصیه میشود که در اسرع وقت با مراجعه به نشانیهای زیر بروزرسانی مربوطه را اعمال نمایند.

https://msrc.microsoft.com/update-guide/vulnerability

https://newsroom.shabakeh.net/24462/microsoft-security-update-june-2022.html