بهرهجویی باجافزار BlackCat از سرورهای آسیبپذیر Exchange

به گزارش شرکت مایکروسافت (.Microsoft Corp)، گردانندگان باجافزار BlackCat با سوءاستفاده از آسیبپذیریهای اصلاح نشده، سرورهای Microsoft Exchange را مورد هدف قرار میدهند.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه شده، گزارش مذکور مورد بررسی قرار گرفته است.

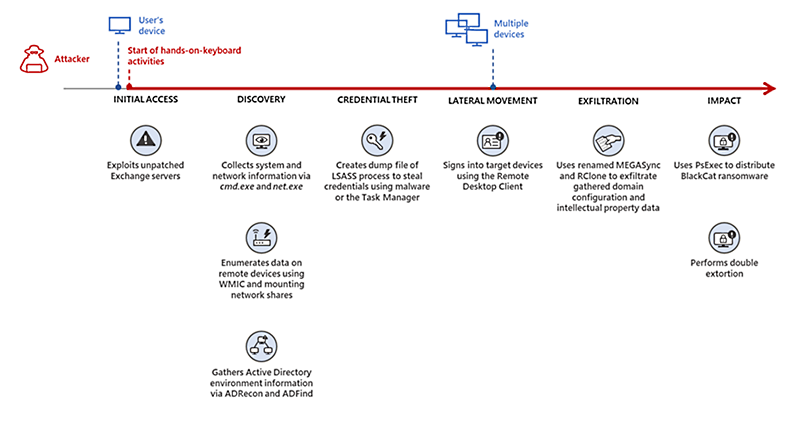

کارشناسان امنیتی مایکروسافت حداقل در یکی از حملات اخیر مشاهده کردند که مهاجمان با نفوذ تدریجی در شبکه قربانی، اطلاعات اصالتسنجی و دادههای سیستمها را به منظور اخاذی مضاعف، استخراج و جمعآوری میکنند. دو هفته پس از سوءاستفاده از یک سرور Exchange ترمیم نشده به عنوان نقطه ورودی و نفوذ اولیه، مهاجمان کدهای مخرب باجافزار BlackCat را از طریق PsExec در سراسر شبکه توزیع کردند.

تیم تحقیقاتی مایکروسافت اعلام نموده در حالی که روشهای ورودی رایج باجافزار BlackCat، برنامههای Remote Desktop و اطلاعات اصالتسنجی سرقت شده، هستند، در حملات اخیر مشاهده شده که مهاجمان از آسیبپذیریهای سرور Exchange برای دستیابی و نفوذ به شبکه موردنظر خود استفاده میکنند.

اگرچه مایکروسافت در گزارش خود به شناسه آسیبپذیری Exchange که جهت دسترسی اولیه مورد سوءاستفاده قرار گرفته، اشارهای نکرده، اما این شرکت در اسفند 1400 اقدامات مهارسازی و توصیهنامهای امنیتی در خصوص حملات ProxyLogon که در آن نیز از ضعفهای امنیتی Exchange سوءاستفاده شده، منتشر نموده بود. همچنین با وجود اینکه مایکروسافت در این تحقیق از گروهی که باجافزار BlackCat را توزیع کرده، نامی نبرده، این شرکت میگوید چندین گروه مهاجم سایبری اکنون در حملات خود از این باجافزار به صورت یک سرویس اجارهای (Ransomware-as-a-Service – به اختصار RaaS) استفاده میکنند.

نفوذ از طریق سرور آسیبپذیر Exchange

یکی از این گروههای مهاجم سایبری با انگیزههای مالی، FIN12 است که قبلاً نیز سابقه توزیع باجافزارهای Ryuk ،Conti و Hive را در حملاتی که عمدتاً سازمانهای حوزه سلامت را هدف قرار میدادند، دارد. با این حال، همانطور که شرکت امنیتی Mandiant در گزارش خود اعلام نموده، گردانندگان FIN12 بسیار سریعتر عمل میکنند، زیرا گاهی اوقات با صرف نظر نمودن از مرحله سرقت داده، طی کمتر از دو روز برنامههای مخرب رمزگذاری خود را در شبکه مورد نظر قرار میدهند.

شرکت مایکروسافت در گزارش خود به نشانی زیر اعلام نموده که گروه سایبری FIN12، از اسفند 1400، باجافزار BlackCat را به فهرست برنامههای مخرب خود جهت توزیع اضافه کرده است.

https://www.microsoft.com/security/blog/2022/06/13/the-many-lives-of-blackcat-ransomware/

گمان میرود تغییر رویه گروه FIN12 و رویآوردن به باجافزار BlackCat بجای باجافزار Hive، به دلیل افشای عمومی روشهای رمزگذاری باجافزار Hive باشد.

باجافزار BlackCat همچنین توسط گروهی بهعنوان DEV-0504 بکار گرفته شده است. این گروه معمولاً دادههای سرقت شده را از طریق Stealbit – ابزار مخربی که گروه LockBit به عنوان بخشی از سرویس RaaS خود در اختیار تبهکاران سایبری قرار میدهند – استخراج میکند.

همچنین از آذر 1400، DEV-0504 از سایر باجافزارها نظیر BlackMatter ،Conti ،LockBit 2.0 ،Revil و Ryuk استفاده کرده است.

به منظور پیشگیری از حملات باجافزار BlackCat، مایکروسافت به مدیران فناوری اطلاعات سازمانها توصیه میکند که ضمن بررسی ساختار هویتی خود، هرگونه دسترسی از بیرون به شبکههای خود را رصد نموده و همه سرورهای آسیبپذیر Exchange سازمان را در اسرع وقت بروزرسانی کنند.

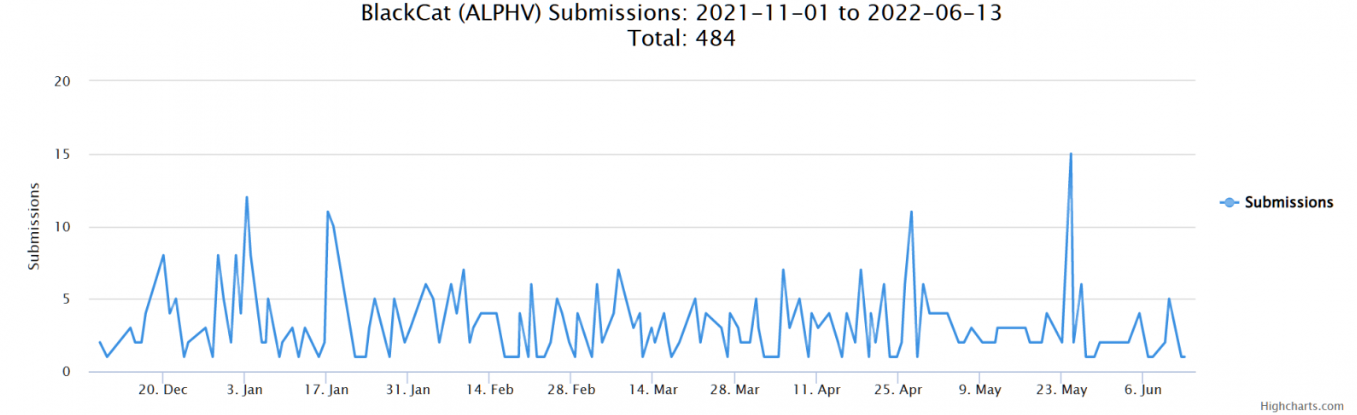

در فروردین 1401، «پلیس فدرال امریکا» (Federal Bureau of Investigation – به اختصار FBI) طی اطلاعیهای به نشانی زیر، درخصوص باجافزار BlackCat که در بازه زمانی آبان 1400 تا اسفند 1400، برای رمزگذاری شبکههای حداقل 60 سازمان در سراسر جهان مورد استفاده قرار گرفته، هشدار داد.

https://www.ic3.gov/Media/News/2022/220420.pdf

FBI در آن زمان اعلام نمود که بسیاری از برنامهنویسان باجافزار BlackCat/ALPHV و افرادی که باجهای دریافتی آن را پولشویی میکنند، با گردانندگان باجافزار Darkside/Blackmatter در ارتباط میباشند که این امر نشان دهنده ارتباط گسترده مهاجمان BlackCat و تجربه و تبحر آنها در حملات باجافزاری است. با این حال، به احتمال زیاد، تعداد واقعی قربانیان BlackCat بسیار بیشتر از 480 موردی است که بین آبان 1400 و خرداد 1401 به سایت ID-Ransomware ارسال شده است.

مشروح گزارش مایکروسافت درخصوص اقدامات کاهشی در سرورهای Exchange در نشانی زیر قابل مطالعه میباشد:

منبع: