Hello XD 2.0؛ فراتر از یک باجافزار ساده

محققان امنیتی پالو آلتو نتورکس (.Palo Alto Networks, Inc) در گزارش اخیر خود از افزایش فعالیت باجافزار Hello XD خبر میدهند که گردانندگان آن، نسخه ارتقاء یافته باجافزار با قابلیت رمزگذاری قویتر را توزیع میکنند.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده این باجافزار مورد بررسی قرار گرفته است.

محققان این شرکت بر این باورند که باجافزار Hello XD که اولین بار در آبان 1400 مشاهده شد از کد برنامه فاش شده باجافزار Babuk استفاده میکرد و در یک تعداد حملات کم، با اخاذی مضاعف، دادههای سازمان را قبل از رمزگذاری دستگاهها سرقت میکردند. بر اساس گزارش جدید محققان، اخیراً نویسنده این باجافزار تغییراتی در الگوریتم رمزگذاری داده و از فشردهسازی اختصاصی جهت فرار از راهکارهای امنیتی استفاده میکند.

این تغییرات در کد، منجر به تفاوت قابل توجه باجافزار Hello XD با باجافزار Babuk شده و قصد نویسنده را برای توسعه آن و ایجاد یک نوع باجافزار جدید با قابلیتها و ویژگیهای منحصربهفرد جهت افزایش حملات نشان میدهد.

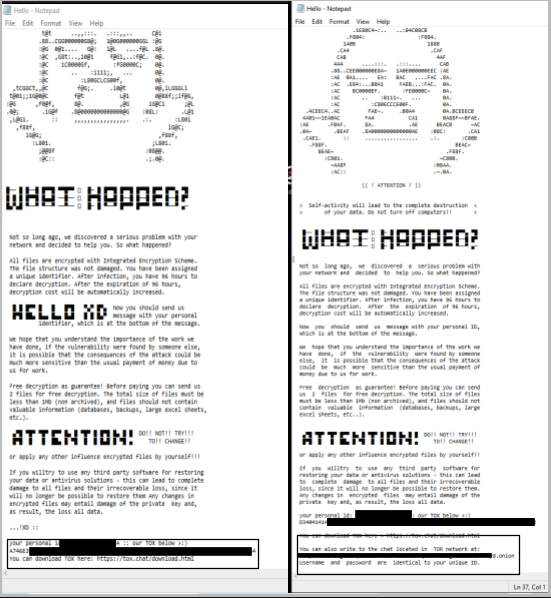

باجافزار Hello XD در حال حاضر از سایت پرداخت Tor برای اخاذی از قربانیان استفاده نمیکند، بلکه به قربانیان اعلام میکند که مستقیماً از طریق سرویس چت TOX با آنها وارد مذاکره شوند. در آخرین نسخه، گردانندگان بدافزار یک پیوند به یک سایت Onion را در اطلاعیه باجگیری (Ransom Note) اضافه کردهاند، اما به نقل از محققان، سرویس مذکور غیرفعال است و ممکن است در حال ساخت باشد.

اطلاعیه باجگیری (Ransom Note) باجافزار Hello XD، سمت چپ قدیمی، سمت راست جدید

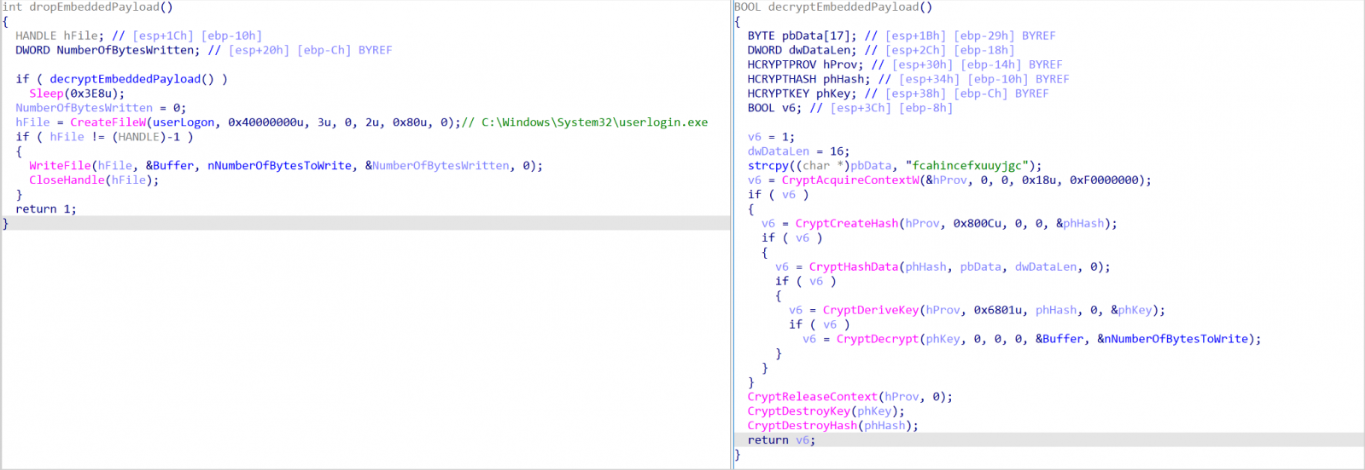

در هنگام اجرا، Hello XD سرویس Volume Shadow Copy Service را غیرفعال میکند تا از بازیابی آسان سیستم جلوگیری نماید و سپس فایلها را رمزگذاری و پسوند .hello را به نام فایلها اضافه میکند. نتایج بررسی محققان حاکی از آن است که علاوه بر کد مخرب باجافزار، Hello XD از یک برنامه «دسترسی غیرمجاز» (Backdoor) به نام MicroBackdoor جهت نفوذ در سیستم آسیبپذیر، استخراج فایلها، اجرای دستورات و پاک کردن هر گونه اثر و نشانی از خود استفاده میکند. فایل اجرایی MicroBackdoor با استفاده از WinCrypt API رمزگذاری شده و در کد مخرب باجافزار جاسازی و تعبیه شده است، بنابراین بلافاصله پس از آلوده شدن سیستم به آن منتقل میشود.

رمزگشایی و انتقال Microbackdoor به سیستم آسیبپذیر

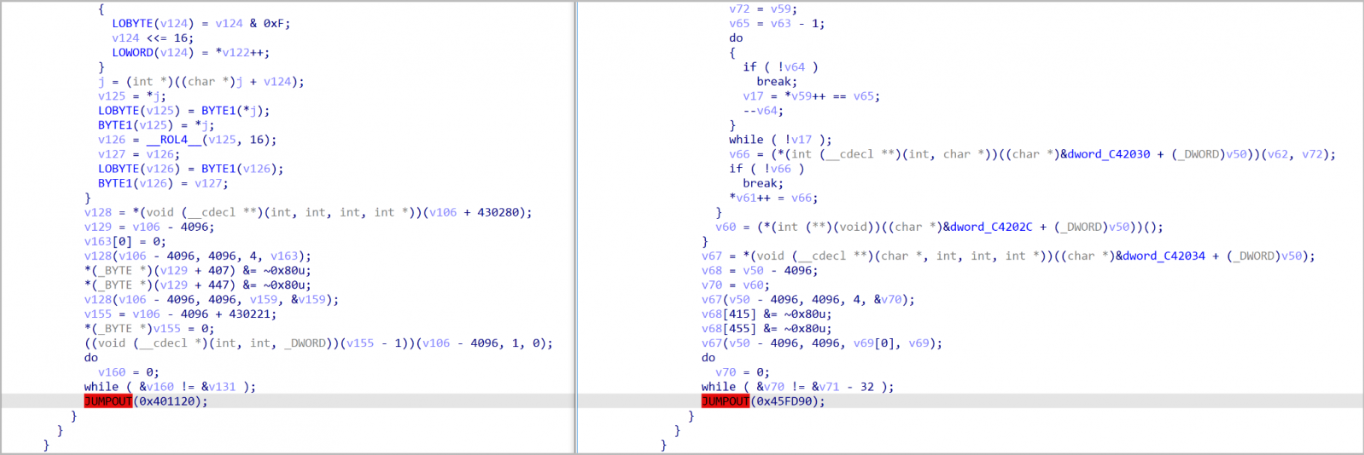

فشردهساز بکارگرفته شده در نسخه جدید این باجافزار (Hello XD 2.0) دارای دو لایه مخفیسازی است.

فشردهساز بکارگرفته شده در نسخه جدید (تصویر سمت راست) و فشردهساز بکارگرفته شده در نسخه قبلی باجافزار (تصویر سمت چپ)

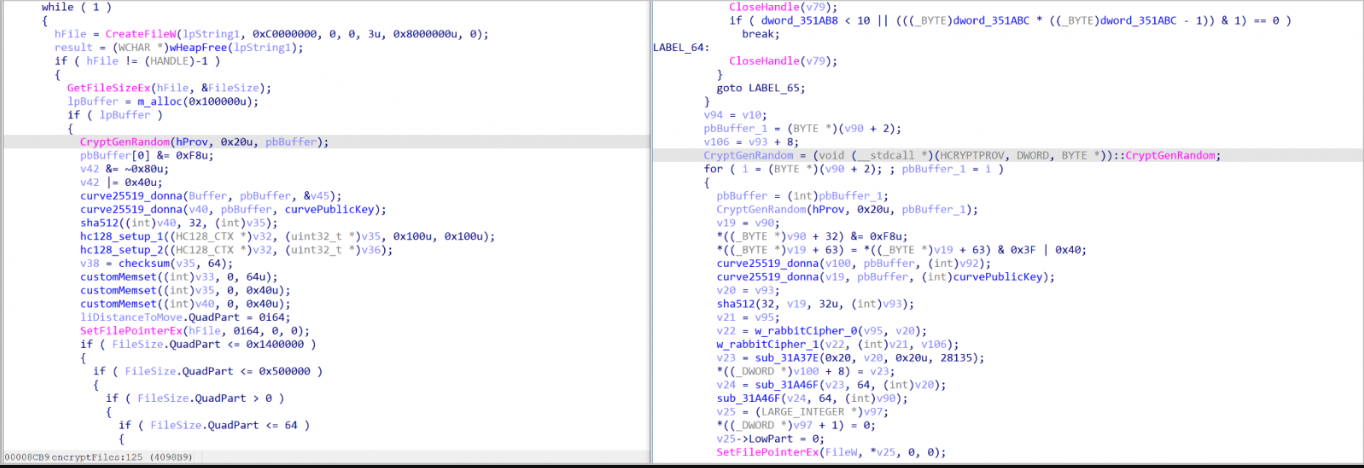

جالبترین وجه تمایز در نسخه جدید باجافزار Hello XD، تغییر الگوریتم رمزگذاری از HC-128 و Curve25519-Donna به Rabbit Cipher و Curve25519-Donna میباشد.

رمزگذار باجافزار Babuk (تصویر سمت چپ) و رمزگذار باجافزار Hello XD 2.0 (تصویر سمت راست)

علاوه بر این، نشانگر فایل (File Marker) در نسخه جدید باجافزار از یک رشته منسجم و پیوسته به بایتهای تصادفی تغییر یافته و در نتیجه رمزنگاری قویتر شده است.

بنابراین در حال حاضر با وجود اینکه Hello XD در مراحل اولیه پیدایش است، باجافزاری خطرناک بوده و مهاجمان در حملات خود از آن استفاده میکنند. اگرچه وسعت آلودگی و بکارگیری Hello XD هنوز چندان قابل توجه نیست، توسعه فعال و هدفمند آن زمینه را برای حملات خطرناکتر و گستردهتر فراهم میکند.

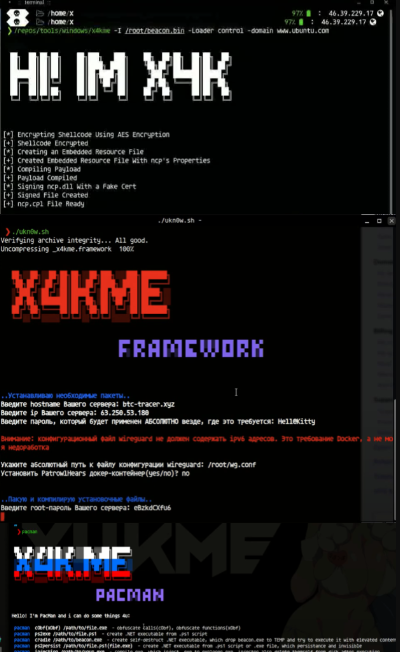

محققان امنیتی پالو آلتو نتورکس رد پای این باجافزار را به یک مهاجم روسی زبان که دارای نام مستعار X4KME است، ارتباط دادهاند.

این فرد در تالارهای گفتگو خدماتی نظیر تهیه نمونه اثباتگر (Proof-of-Concept – به اختصار PoC)، خدمات رمزنگاری و سرویسهای میزبانی و توزیع بدافزار نیز ارائه داده است. در مجموع، این مهاجم فردی کاملاً ماهری به نظر میرسد به صورتی که میتواند Hello XD را همچنان ارتقاء دهد. بنابراین محققان و تحلیلگران امنیتی بهتر است توسعه این باجافزار را زیر نظر داشته باشند.

مشروح گزارش محققان امنیتی پالو آلتو نتورکس در خصوص این باجافزار به همراه علائم آلودگی (Indicators of Compromise – به اختصار IoC) در نشانی زیر قابل مطالعه است:

https://unit42.paloaltonetworks.com/helloxd-ransomware/

منبع: