درآمد 1.7 میلیون دلاری از بدافزار Clipminer

گروه امنیتی سیمانتک، بخشی از شرکت برودکام (Broadcom Corporation)، حملات سایبری مجرمانهای را کشف کرده که در آن مهاجمان با استخراج غیرمجاز و سرقت ارزهای دیجیتال از طریق دستکاری اطلاعات clipboard قربانیان، حداقل 1.7 میلیون دلار عایدی کسب کردهاند.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده این بدافزار مورد بررسی قرار گرفته است.

محققان سیمانتک، بدافزار بکارگرفته شده را که از نوع تروجان میباشد، Clipminer نامگذاری کردهاند. تروجان مورد استفاده در این حملات شباهتهای زیادی با یک تروجان استخراج رمزارز دیگر به نام KryptoCibule دارد و به نظر میرسد یک رونوشت از آن یا نسخه تکامل یافته آن باشد.

محققان بر این باورند که احتمالاً Clipminer از طریق نرمافزارهای قفل شکسته و غیرمجاز منتشر میشود. بدافزار از طریق یک فایل فشرده WinRAR از نوع Self-extract بر روی کامپیوتر قربانی قرار میگیرد و یک فایل دریافتکننده (Downloader) از نوع DLL فشرده و با پسوند CPL را دریافت و اجرا میکند. فایل دریافتکننده به منظور دریافت مولفههای تروجان Clipminer به شبکه Tor متصل میشود.

بدافزار Clipminer این قابلیت را دارد که از منابع کامپیوترهای قربانی برای استخراج رمزارزها استفاده کند. این بدافزار همچنین اطلاعات Clipboard را به منظور تغییر مسیر تراکنشهای ارزهای دیجیتال، تغییر میدهد.

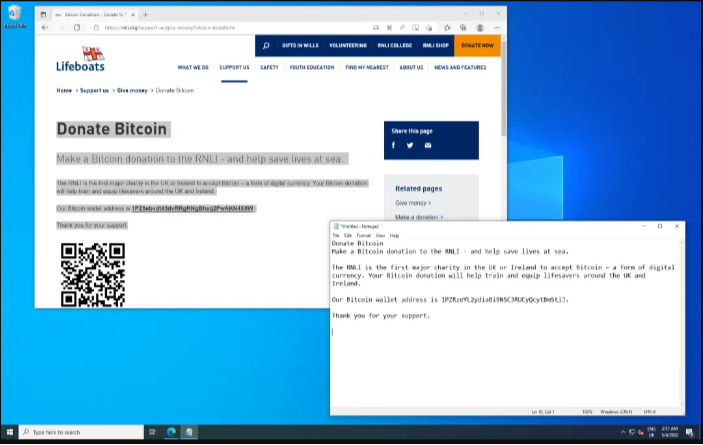

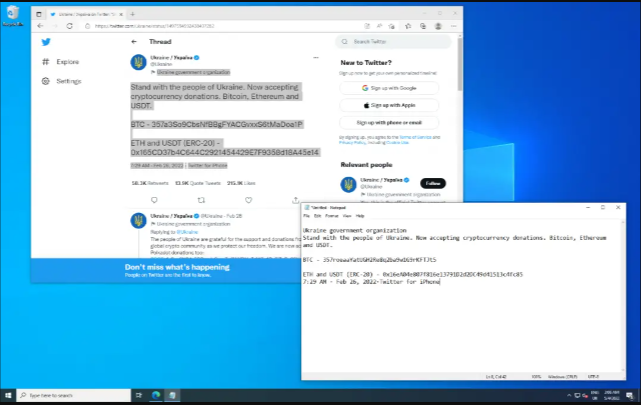

هر بار که محتوای clipboard تغییر میکند، محتوای جدید را جهت شناسایی نشانیهای کیف پول دیجیتال بررسی میکند و قادر به شناسایی بیش از ده نوع نشانی ارز دیجیتال است. سپس همانطور که در تصاویر نشان داده شده، نشانیهای شناسایی شده با نشانیهای کیف پول دیجیتالی که توسط مهاجم کنترل میشود، جایگزین میشوند.

بدافزار Clipminer محتوای clipboard کامپیوتر قربانی را برای شناسایی نشانیهای کیف پول رمزارز تحت نظر داشته و آنها را با نشانی کیفهای پول خود جایگزین میکند.

بدافزار Clipminer کنترل clipboard کامپیوتر قربانی را به دست گرفته و نشانی کیفهای پول قربانی را با نشانی کیفهای پول خود عوض میکند.

برای اکثر کیفهای پول، مهاجمان چندین نشانی کیف پول جایگزین برای انتخاب دارند. بدافزار، نشانی را انتخاب میکند که با پیشوند نشانی واقعی که باید جایگزین شود، مطابقت دارد. به این ترتیب، قربانی کمتر متوجه دستکاری نشانی کیف پول دیجیتال میشود و احتمالاً تراکنش خود را انجام میدهد.

این بدافزار در مجموع دارای 4375 نشانی منحصر به فرد برای کیف پولهای دیجیتالی که توسط مهاجم کنترل میشود، در اختیار دارد. از این تعداد، 3677 نشانی فقط برای سه فرمت مختلف از نشانیهای بیتکوین مورد استفاده قرار میگیرد. محققان فقط با بررسی نشانیهای کیفپول بیتکوین و اتریوم، متوجه شدند که در زمان نگارش این مقاله، این کیفهای پول تقریباً 34.3 بیتکوین و 129.9 اتریوم داشتند. با این حال، به نظر میرسد مقداری از ارزهای دیجیتال نیز جهت عدم ردیابی آنها به سرویسی تحت نام Tumbler یا Mixing Service منتقل شده است. کارشناسان تخمین زدهاند که با احتساب وجوهی که به این سرویسها منتقل شده، گردانندگان این تروجان به طور بالقوه حداقل ۱.۷ میلیون دلار تنها از سرقت ارز دیجیتال از طریق تغییر اطلاعات Clipboard به دست آوردهاند.

بدافزار Clipminer اولین بار در دی ماه 1399 ظاهر شد و کیفهای پول گردانندگان آن در بهمن همان سال فعال شدند. در آن زمان تنها چند ماه از شناسایی بدافزار KryptoCibule توسط محققان شرکت ایست (.ESET, LLC) گذشته بود. با وجود اینکه محققان نمیتوانند با اطمینان کامل تأیید کنند که آیا Clipminer و KryptoCibule یک بدافزار واحد هستند یا خیر، اما شباهتهای طراحی آن دو قابل توجه است.

این احتمال وجود دارد که به دنبال انتشار گزارش محققان ایست و شناسایی KryptoCibule، مهاجمان KryptoCibule تصمیم گرفته باشند که همه چیز را تغییر دهند و Clipminer را راهاندازی کنند. احتمال دیگر این است که مهاجمان دیگر از KryptoCibule الهام گرفته و Clipminer را همانند آن ایجاد کرده باشند. با این حال، حقیقت هر چه که باشد، واضح است که Clipminer موفق شده برای صاحبان خود مقدار قابل توجهی درآمد کسب کند.

آخرین بروزرسانیها و اصلاحیههای امنیتی در خصوص این تروجان، در نشانی زیر قابل دریافت است:

https://www.broadcom.com/support/security-center/protection-bulletin

مشروح گزارش سیمانتک در خصوص این بدافزار به همراه علائم آلودگی (Indicators of Compromise – به اختصار IoC) در نشانی زیر قابل مطالعه است:

منبع: