هشدار مایکروسافت به کاربران سرورهای MSSQL

شرکت مایکروسافت (.Microsoft Corp) درباره حملات موسوم به سعی و خطا (Brute-force) که پایگاهداده سرورهای آسیبپذیر و متصل به اینترنت Microsoft SQL Server – به اختصار MSSQL – و دارای رمزهای عبور ضعیف را مورد هدف قرار میدهد، هشدار داد.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده حملات مذکور مورد بررسی قرار گرفته است.

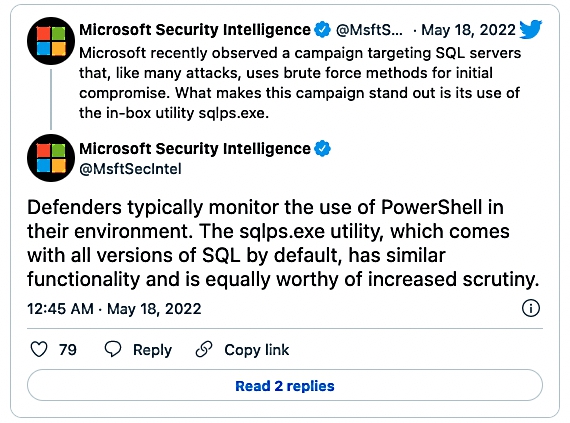

با این که اولین باری نیست که سرورهای MSSQL مورد هدف چنین حملاتی قرار میگیرند، اما محققان اعلام نمودهاند که مهاجمان در این کارزار از ابزار معتبر SQLPS استفاده میکنند تا فرامین SQL Server PowerShell را اجرا کنند.

استفاده از ابزارها و توابع عادی و سالم سیستم عامل و دیگر نرمافزارهای کاربردی توسط مهاجمان سایبری برای اهداف خرابکارانه خود بر روی سیستم قربانی، یکی از روشهای جدیدی است برای مخفی ماندن و شناسایی نشدن توسط سیستمهای امنیتی. به این روش «کسب روزی از زمین» یا Living off the Land – به اختصار LotL – گفته میشود.

تیم اطلاعات امنیتی مایکروسافت اعلام نموده که مهاجمان با بکارگیری ابزار sqlps.exe بدون ایجاد فایلهای جدید بر روی سیستم و در نتیجه مخفی ماندن طولانی مدت از دید سیستمهای امنیتی، فرامینی را برای رصد سیستم و تغییر حالت شروع سرویس SQL به LocalSystem، اجرا میکنند.

مهاجمان همچنین از ابزار sqlps.exe برای ایجاد یک حساب کاربری جدید و افزودن آن به نقش sysadmin، استفاده میکنند تا به آنها امکان کنترل کامل سرور SQL را بدهد. از این رو آنها توانایی انجام سایر اقدامات نظیر اجرای کدهای مخرب همچون استخراجکننده رمزارز را به دست میآورند.

استفاده از SQLPS کمک میکند مهاجمان هیچ ردی از خود باقی نگذارند تا هنگام تحلیل حملات آنها قابل شناسایی باشد. استفاده از SQLPS روشی مؤثر برای دور زدن قابلیت Script Block Logging است، در غیر این صورت، فرامین اجرا شده در Windows Event Log ثبت و ضبط میشوند.

حملات مشابهی علیه سرورهای MSSQL در فروردین 1401 گزارش شده، که در آن این سرورها جهت بارگذاری Gh0stCringe (معروف به CirenegRAT)، مورد هدف قرار گرفتند. Gh0stCringe نوعی «تروجان» میباشد که شرایط دسترسی غیرمجاز از راه دور (Remote Access Trojan) را برای مهاجمان فراهم میکند.

در کارزار قبلی در بهمن 1400، مهاجمان سرورهای MSSQL را هک نمودند تا از فرمان Microsoft SQL xp_cmdshell جهت تزریق ابزار Cobalt Strike استفاده کنند.

با این حال، سالهای زیادی است که سرورهای MSSQL در کارزارهای گسترده مورد هدف قرار میگیرند. مهاجمان همواره در تلاش هستند تا روزانه هزاران سرور آسیبپذیر را به منظور دستیابی به اهداف نهایی مختلف هک کنند.

یکی از این مجموعه حملات که به Vollgar مشهور شد و تقریباً دو سال طول کشید، مهاجمان از طریق حملات Brute-force استخراجکنندههای رمزارز همچون Monero ا(XMR) و Vollar ا(VDS) را بر روی سرورها کار گذاشتند و با نصب بدافزارهایی بر روی 2 هزار تا 3 هزار سرور، دسترسی غیرمجاز از راه دور بر روی آنها ایجاد کردند.

به راهبران امنیتی توصیه میشود به منظور محافظت از سرورهای MSSQL، اقدامات زیر را در دستور کار قرار دهند:

- سرورهای MSSQL به اینترنت متصل نباشند، برای حساب کاربری ادمین یک رمز عبور پیچیده انتخاب شود به گونهای که قابل حدس زدن یا نفود از طریق روش «سعی و خطا» (Brute-force) نباشد.

- سرور در پشت فایروال (دیواره آتش) قرار داده شود.

- گزارشگیری (Logging) فعال باشد تا هرگونه فعالیتهای مشکوک یا غیرمنتظره یا تلاشهای مکرر برای ورود به سیستم در اسرع وقت شناسایی شوند.

- جهت کاهش سطح و وسعت حمله، آخرین بروزرسانیهای امنیتی اعمال شوند و حملاتی که بهرهجوها (Exploit) را جهت سوءاستفاده از آسیبپذیریهای شناخته شده بکار میگیرند، مسدود شوند.

منبع: