بهرهجویی مهاجمان از ضعف امنیتی VMware

گروه مهاجم سایبری به نام Rocket Kitten اقدام به سوءاستفاده گسترده از یک نقطه ضعف ترمیم شده در بستر VMware برای دسترسی اولیه و توزیع ابزارهای مخرب خود، از جمله ابزار تست نفوذ Core Impact، بر روی سیستمهای آسیبپذیر کرده است.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده ضعف امنیتی مذکور مورد بررسی قرار گرفته است.

آسیبپذیری مورد نظر با شناسه CVE-2022-22954 درجه “حیاتی” (Critical) با شدت 9/8 از 10 (بر طبق استاندارد CVSS) دارد و از نوع “اجرای کد از راه دور” (Remote Code Execution – به اختصار RCE) میباشد. این آسیبپذیری در بخش VMware Workspace ONE Access and Identity Manager شناسایی شده است.

در 17 فروردین 1401، شرکت ویامور (.VMware, Inc) با انتشار توصیهنامه امنیتی، اصلاحیهای برای آسیبپذیری فوق در نشانی زیر منتشر نمود. در 22 فروردین، یک نمونه اثباتگر (Proof-of-Concept – به اختصار PoC) نیز برای آن ارائه شد و در 24 فروردین اولین بهرهجویی از این ضعف امنیتی شناسایی شد.

https://www.vmware.com/security/advisories/VMSA-2022-0011.html

VMWare بستر رایانش ابری و مجازیسازی 30 میلیارد دلاری است که توسط 500 هزار سازمان بطور رسمی در سراسر جهان مورد استفاده قرار میگیرد. هنگامی که یک مهاجم از این آسیبپذیری سوءاستفاده میکند، به طور بالقوه قادر به حمله در سطح وسیع و نامحدودی است. این به معنای بالاترین سطح دسترسی به هر مؤلفهای در بستر مجازی است. در این شرایط، سازمانهای آسیبپذیر با حملات نفوذی قابل توجه، باجگیری، آسیب به شهرت برند و شکایتهای قضایی روبرو خواهند شد.

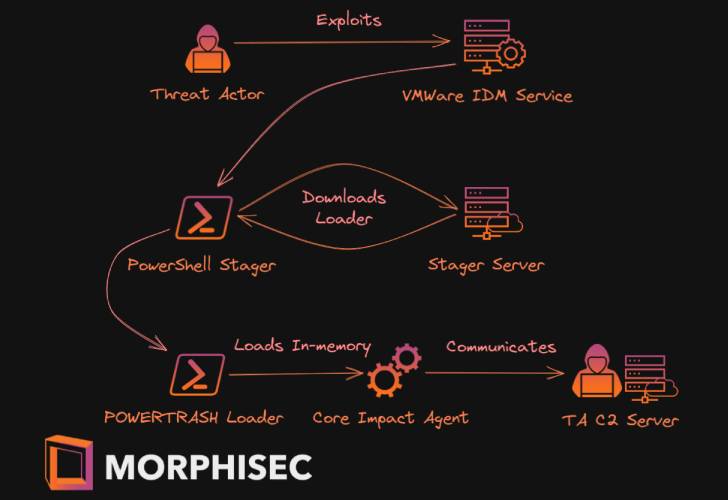

زنجیره حملاتی که از این آسیبپذیری سوءاستفاده میکند، شامل توزیع یک برنامه مخرب مبتنی بر PowerShell بر روی سیستم آسیبپذیر است که به نوبه خود، اقدام به دریافت بخش بعدی کد مخرب که PowerTrash Loader نامیده میشود، مینماید. در مرحله بعد، با اجرای این کد مخرب، ابزار تست نفوذ Core Impact در حافظه سیستم برای اقدامات بعدی قرار داده میشود.

مهاجمان سایبری از ابزارهای تست نفوذ نظیر Core Impact برای انجام عملیات مخرب خود سوءاستفاده میکنند.

گستردگی بکارگیری VMware Identity Access Management همراه با دسترسی نامحدود و از راه دور که از طریق این آسیبپذیری ایجاد شده، بهترین شرایط را برای حملات نفوذی در حوزه های مختلف کسب و کار فراهم می آورد. اکیداً توصیه میشود سازمانهایی که از VMware Identity Access Management استفاده میکنند در اسرع وقت با مراجعه به نشانیهای زیر، توصیهنامه VMWare را مطالعه نموده و بروزرسانیهای مربوطه را اعمال کنند.

همچنین استفادهکنندگان از این بستر مجازی باید ضمن بررسی معماری VMware خود، اطمینان حاصل نمایند که اجزای آسیبپذیر به طور تصادفی در اینترنت در دسترس نیستند، چون این امر به طور چشمگیری احتمال بهرهجویی را افزایش خواهد داد.

https://www.vmware.com/security/advisories.html

https://www.vmware.com/security/advisories/VMSA-2022-0011.html

مشروح گزارش شرکت Morphisec در خصوص این حملات، فهرست نشانههای آلودگی (Indicators-of-Compromise – به اختصار IoC) و جزئیات فنی عملکرد آن در نشانی زیر قابل مطالعه است.

https://blog.morphisec.com/vmware-identity-manager-attack-backdoor

منابع:

https://thehackernews.com/2022/04/iranian-hackers-exploiting-vmware-rce.html

https://blog.morphisec.com/vmware-identity-manager-attack-backdoor