ابزار رمزگشایی رایگان برای قربانیان باجافزار Yanluowang

محققان شرکت کسپرسکی (Kaspersky Lab) در پی تحلیل باجافزار Yanluowang، موفق به شناسایی یک نقطه ضعف در الگوریتم رمزگذاری آن شدهاند که بازیابی فایلهای رمزگذاری شده توسط این باجافزار را امکانپذیر میسازد.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده رمزگشای مذکور مورد بررسی قرار گرفته است.

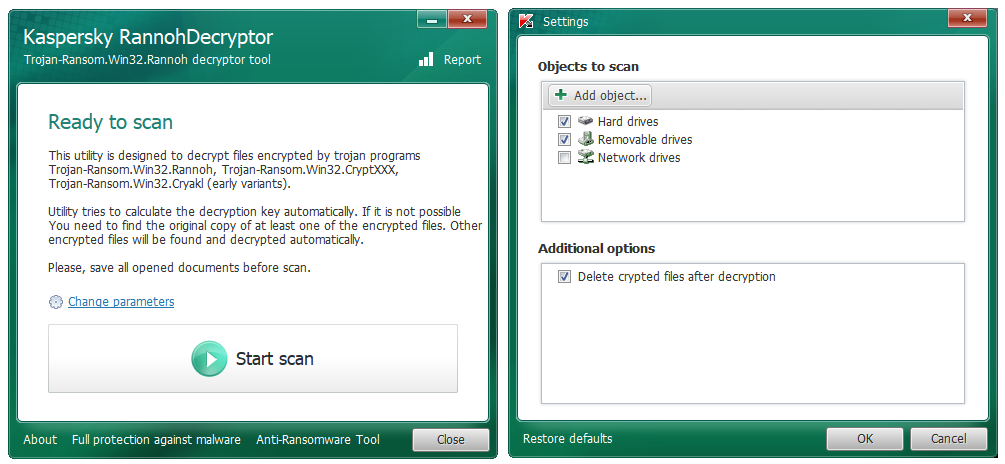

این شرکت امنیت سایبری روسی، جهت رمزگشایی فایلهای قفلشده توسط باجافزار Yanluowang، قابلیتهایی را به ابزار RannohDecryptor خود اضافه کرده است.

این باجافزار، فایلهای بزرگتر از 3 گیگابایت و فایلهای کوچکتر از 3 گیگابایت را به روشهای متفاوت رمزگذاری میکند. فایلهای بزرگتر از 3 گیگابایت، بعد از هر 200 مگابایت، فقط در قطعات 5 مگابایتی رمزگذاری میشوند، در حالی که فایلهای کوچکتر به صورت کامل از ابتدا تا انتها رمزگذاری میشوند. به همین دلیل، اگر فایل اصلی بزرگتر از 3 گیگابایت باشد، امکان رمزگشایی همه فایلهای موجود در آن سیستم آلوده، اعم از بزرگ و کوچک وجود دارد. اما اگر یک فایل اصلی کوچکتر از 3 گیگابایت باشد، فقط فایلهای کوچک آن سیستم را میتوان رمزگشایی کرد.

برای رمزگشایی فایلها، حداقل به یکی از فایلهای اصلی نیاز است:

- برای رمزگشایی فایلهای کوچک (کمتر یا مساوی 3 گیگابایت)، یک جفت فایل (رمزگذاری شده و اصلی) با حجم 1024 بایت یا بیشتر مورد نیاز است. این برای رمزگشایی تمام فایلهای کوچک دیگر کافی میباشد.

- برای رمزگشایی فایلهای بزرگ (بیش از 3 گیگابایت)، به یک جفت فایل (رمزگذاری شده و اصلی) با حجم کمتر از 3 گیگابایت نیاز است و این برای رمزگشایی فایلهای بزرگ و کوچک کافی میباشد.

به منظور رمزگشایی فایلهای رمزگذاری شده توسط باجافزار Yanluowang، میتوان ابزار رمزگشایی RannohDecryptor را از نشانیهای زیر دریافت نمود:

https://noransom.kaspersky.com/

https://support.kaspersky.com/8547

باجافزار Yanluowang که برای اولین بار در آبان 1400 شناسایی شد، در حملات هدایت شده بطور دستی و بسیار هدفمند علیه سازمانهای مختلف بکارگرفته شده است. یک ماه پس از شناسایی آن توسط محققان، شاخهای از گروه باجافزاری Yanluowang، از بدافزار BazarLoader برای شناسایی سازمانهایی در حوزه مالی در ایالات متحده استفاده کرده و آنها را مورد هدف قرار دادند.

بر اساس روشها و رویههای مشاهدهشده، این شاخه از گروه باجافزاری Yanluowang از خدمات موسوم به “باجافزار به عنوان سرویس” (Ransomware-as-a-Service – به اختصار RaaS) استفاده میکنند و ممکن است با باجافزار Thieflock که توسط گروه Fivehands توسعه یافته، در ارتباط باشند.

پس از استقرار Yanluowang در شبکه قربانیان، این باجافزار تمام ماشینهای مجازی Hypervisor موجود و در حال اجرا بر روی کامپیوتر آلوده را متوقف میکند و به تمام پروسهها خاتمه میدهد. سپس فایلهای روی کامپیوتر آلوده را رمزگذاری نموده و به انتهای هر فایل، پسوند yanluowang. را اضافه میکند. همچنین فایل README.txt حاوی اطلاعیه باجگیری (Ransom Note) را روی کامپیوتر آلوده قرار میدهد. در اطلاعیه باجگیری مهاجمان هشدار دادهاند که قربانی به نهادهای قانونی مراجعه نکند یا از شرکتهای مذاکره کننده در زمینه باجافزار درخواست کمک نکند.

مهاجمان همچنین اعلام نمودهاند که چنانچه قربانی از درخواست آنها اطاعت نکند، اقدام به اجرای حملات از کار انداختن سرویس (Denial-of-Service)، تماس با شرکای تجاری آنان و از بین بردن دادهها خواهند نمود. آنها همچنین تهدید میکنند که در چند هفته آینده دوباره به شبکه قربانی نفوذ کرده و دادههای آنها را حذف خواهند کرد. ترفند رایجی که مهاجمان باجافزاری از آن برای تحت فشار گذاشتن قربانیان خود جهت پرداخت باج استفاده میکنند.

جزییات بیشتر در خصوص باجافزار Yanluowang، نشانههای آلودگی (Indicators of Compromise – به اختصار IoC)، ابزارها و بدافزارهای مورد استفاده در حملات مذکور و نحوه رمزگشایی، در نشانیهای زیر قابل دریافت و مطالعه است:

https://securelist.com/how-to-recover-files-encrypted-by-yanlouwang/106332/

منابع:

https://securityaffairs.co/wordpress/130369/malware/yanluowang-ransomware-free-decryptor.html