حمله بدافزار Tarrask به سیستمهای Windows

گروه هکری چینی Hafnium از بدافزاری جدید جهت ماندگاری در سیستمهای آسیبپذیر Windows استفاده میکند. گفته میشود که این مهاجمان، از مرداد 1400 تا بهمن 1400، سازمانهایی را در بخشهای مخابرات، شرکتهای ارائهدهنده خدمات اینترنتی و خدمات دادهای مورد هدف قرار دادهاند. تحلیل الگوهای حمله به قربانیان اولیه نشان داده که آنها از ضعفهای امنیتی روز-صفر در سرورهای Microsoft Exchange که در اسفند 1399 افشاء شده، سوءاستفاده کردهاند.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده بدافزار مذکور مورد بررسی قرار گرفته است.

محققان مایکروسافت این بدافزار مخفیشونده را Tarrask نامیدهاند و آن را ابزاری توصیف کردهاند که وظایف (Task) زمانبندی شده و پنهانی را در سیستم ایجاد و اجرا میکند. بهرهجویی از وظایف زمانبندی شده جهت ماندگاری در سیستم بسیار متداول بوده و روشی فریبنده برای فرار از راهکارهای امنیتی و دفاعی است.

اگر چه تاکنون گروه هکری Hafnium بیشتر در حملات علیه Exchange Server فعالیت داشتهاند، اما مدتی است که به بهرهجویی از آسیبپذیریهای روز-صفر وصلهنشده بهعنوان راه نفوذ جهت انتشار بدافزارهایی نظیر Tarrask رو آوردهاند. پس از ایجاد وظایف زمانبندی شده، کلیدهای رجیستری جدید در دو مسیر Tree و Tasks ایجاد میشود.

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tree\TASK_NAME

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tasks\{GUID}

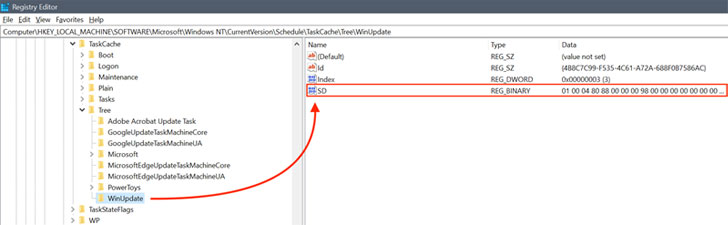

به نقل از محققان، در این روش، مهاجم وظیفهای زمانبندی شده به نام WinUpdate را از طریق HackTool:Win64/Tarrask ایجاد میکند تا هرگونه قطعی ارتباط با سرور کنترل و فرماندهی (Command and Control – به اختصارC&C ) خود را دوباره برقرار کند.

“این منجر به ایجاد کلیدهای رجیستری و مقادیر توصیف شده مذکور میشود، با این حال، مهاجم مقدار [Security Descriptor] را در مسیر Tree Registry پاک میکند. یک “توصیفگر امنیتی” (Security Descriptor – به اختصار SD) مجوزهای دسترسی را برای اجرای وظیفه زمانبندی شده تعریف میکند.

اما با پاک کردن مقدار SD در مسیر Tree Registry فوق الذکر، عملاً این وظیفه از Windows Task Scheduler یا از ابزار خط فرمان schtasks حذف و ناپدید میشود، مگر اینکه به صورت دستی با پیمایش مسیرها در Registry Editor بررسی شود. تحلیل حملات بدافزار Tarrask نشان میدهد که مهاجمان Hafnium درک منحصربهفردی از جزییات سیستم عامل Windows دارند و از این تخصص برای پنهان کردن فعالیتهای خود در نقاط پایانی استفاده میکنند تا در سیستمهای آسیبپذیر ماندگار و پنهان شوند.

این برای دومین بار در چند هفته اخیر است که استفاده از وظیفه زمانبندی شده برای ماندگاری در سیستمهای آسیبپذیر مشاهده شده است. اخیراً محققان شرکت مالوربایتس (.Malwarebytes, Inc)، نیز روشی ساده اما کارآمد را که توسط بدافزاری به نام Colibri بکار گرفته شده، گزارش دادهاند که در آن از وظایف زمانبندی شده جهت فعال ماندن پس از راهاندازی مجدد دستگاه (Reboot) و اجرای کدهای بدافزاری استفاده شده است.

منبع:

https://thehackernews.com/2022/04/microsoft-exposes-evasive-chinese.html