بهرهجویی از آسیبپذیری Spring4Shell برای توزیع بدافزار Mirai

در فروردین 1400، سه آسیبپذیری مهم در Java Spring Framework منتشر شد که یکی از آنها از نوع “اجرای کد از راه دور” (Remote Code Execution – به اختصار RCE) است و Spring4Shell یا SpringShell نامیده میشود.

Spring Framework یک بستر منبع باز جهت تولید برنامههای کاربردی مبتنی بر Java است و به دلیل اینکه برنامهنویسان را قادر به نوشتن و آزمایش سریع و آسان برنامههای تکهتکه (Modular Applications) میکند، پرطرفدار است. از آنجایی که 60 درصد برنامهنویسان از Spring برای نوشتن برنامههای اصلی مبتنی بر Java استفاده میکنند، بسیاری از نرمافزارها به طور بالقوه تحت تأثیر این ضعف امنیتی قرار دارند.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده آسیبپذیری مذکور مورد بررسی قرار گرفته است.

آسیبپذیری Spring4Shell دارای درجه اهمیت حیاتی (Critical) بوده و کتابخانه (Library) org.springframework:spring-bean از آن تاثیر میپذیرد. این ضعف امنیتی از تاریخ 12 فروردین 1401 به طور فعال توسط مهاجمان جهت توزیع بدافزار Mirai، به ویژه در محدوده سنگاپور مورد سوءاستفاده قرار گرفته است.

این آسیبپذیری دارای شناسه CVE-2022-22965 بوده و درجه شدت آن 9.8 (بر طبق استاندارد CVSS) میباشد. مهاجم با سوءاستفاده از این ضعف امنیتی قادر به اجرای کد از راه دور بوده و میتواند کنترل کامل دستگاه آسیبپذیر را در دست بگیرد.

آژانس دولتی “امنیت سایبری و امنیت زیرساخت آمریکا” (Cybersecurity & Infrastructure Security Agency به اختصار CISA) نیز نسبت به Spring4Shell هشدار داده و اعلام نموده که این آسیبپذیری به طور فعال مورد سوءاستفاده قرار گرفته به صورتی که تنها در چند روز اول بیش از 37 هزار مورد بهرهجویی از آن ثبت شده است.

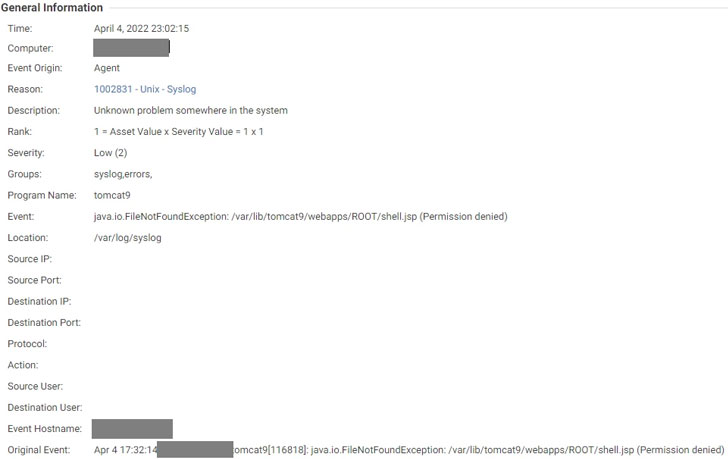

محققان شرکت ترند میکرو (.Trend Micro, Inc)، در گزارشی اعلام نمودند که مهاجمان با بهرهجویی از این ضعف امنیتی، بدافزار Mirai را در پوشه “/tmp” قرار داده و پس از بکارگیری فرمان “chmod” جهت تغییر مجوز، آن را اجرا میکنند.

این اولین باری نیست که گردانندگان شبکههای مخرب Botnet به سرعت اقدام به اضافه کردن یک ضعف امنیتی جدید افشاء شده به مجموعه ابزارهای بهرهجویی خود کردهاند. در آذر 1400 نیز موارد متعددی از سوءاستفاده شبکههای مخربی همچون Mirai و Kinsing از آسیبپذیری Log4Shell جهت نفوذ به سرورهای حساس در اینترنت شناسایی شدند.

Mirai، در زبان ژاپنی به معنای “آینده” میباشد و نامی است که به یک بدافزار Linux داده شده است. این بدافزار دائماً دستگاههای موجود در شبکه خانههای هوشمند نظیر دوربینهای IP و روترها (Routers) را که دارای پردازنده از نوع ARC هستند و نسخه ساده شدهای از سیستم عامل Linux را اجرا میکنند، هدف قرار داده و آنها را به شبکهای از دستگاههای آلوده و تسخیر شده (Botnet) متصل میکند.

شبکههای Botnet متشکل از اینترنت اشیا، با بکارگیری مجموعهای از سخت افزارهای به گروگان گرفته شده، می توانند حملات وسیعتری را نظیر حملات “فریب سایبری” (Phishing) در مقیاس بزرگ، استخراج دزدانه ارز دیجیتال، حملات توزیعشده از کاراندازی سرویس (Distributed Denial-of-Service –به اختصار DDos) انجام دهند.

به دنبال فاش شدن کد منبع (Source code) بدافزار Mirai در مهر سال 1395، انواع مختلفی از شبکههای مخرب نظیر Okiru ،Satori ،Masuta و Reaper به وجود آمدند و آن را به تهدیدی دائمی و در حال جهش تبدیل کردند.

محققان شرکت اینتل 471 (.Intel471, Inc) نیز به تازگی با اشاره به انتشار کدهای منبع BotenaGo Botnet بر روی بستر برنامهنویسی GitHub در دی ماه 1400، عنوان نمودند کد منبع Mirai آنقدر تأثیرگذار بوده است که حتی برخی از بدافزارهای منشاء گرفته از آن، اکنون برای خود بطور مستقل نسخ جدید منتشر میکنند و با گروههای سایبری دیگری همکاری و مشارکت دارند.

در اوایل دی 1400 نیز شرکت امنیت سایبری کراودسترایک (.CrowdStrike Holdings, Inc) گزارش داد که بدافزارهایی که سیستمهای Linux را مورد حمله قرار میدهند در سال 2021 نسبت به سال قبل از آن، 35 درصد افزایش داشته است، به طوری که در سال 2021 مجموعه بدافزارهای XOR DDoS ،Mirai و Mozi بیش از 22 درصد از حملات هدفمند را علیه سیستمهای Linux انجام دادهاند.

این محققان بر این باورند که هدف اصلی این مجموعه از بدافزارها، آلودهسازی دستگاههای آسیبپذیر متصل به اینترنت، تحت کنترل در آوردن آنها در شبکههای مخرب و استفاده از آنها برای انجام حملات “توزیع شده از کاراندازی سرویس” (DDOS) میباشد.

در این راستا، توضیحات کامل در مورد آسیبپذیری Spring4Shell و بروزرسانیهای عرضه شده در نشانی زیر قابل دسترس میباشد:

https://spring.io/blog/2022/03/31/spring-framework-rce-early-announcement

منابع:

https://thehackernews.com/2022/04/hackers-exploiting-spring4shell.html