ترمیم آسیبپذیری در فایروالهای XG Sophos

یک آسیبپذیری جدید در بخش احراز هویت WebAdmin و UserPortal فایروالهای Sophos سری XG کشف شده که امکان اجرای کد از دور (Remote Code Execution) را برای مهاجمان فراهم میکند. شرکت سوفوس با انتشار اصلاحیهای این آسیبپذیری را برطرف و ترمیم کرده است.

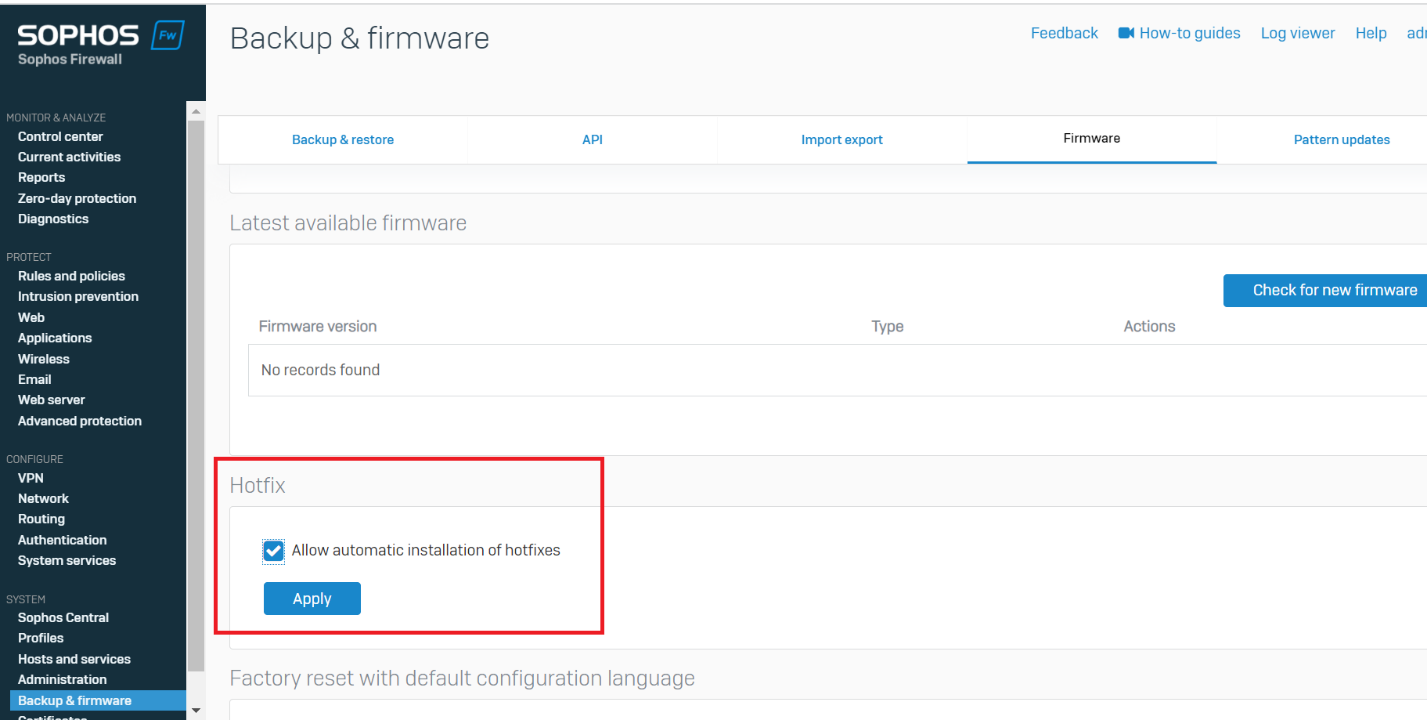

در صورتی که تنظمیات “Allow automatic installation of hotfixes” در فایروال فعال باشد (بطور پیش فرض فعال است)، نیاز به هیچ اقدامی نیست و اصلاحیه مربوط به این آسیبپذیری بطور خودکار دریافت و نصب میشود. این اصلاحیه در سوم فروردین 1401 توسط شرکت سوفوس منتشر شده است.

سوء استفاده از این آسیبپذیری در تعداد اندکی از سازمانها در منطقه آسیای جنوبی مشاهده و اعلام شده است.

این آسیبپذیری تنها در فایروالهای سری XG میباشد و فایروالهای سری SG را شامل نمیشود.

برای دریافت اصلاحیهها، لازم است مطمئن شوید که فایروال تنظمیات پراکسی مربوط به بروزرسانیها را دارد و میتواند بروزرسانیها را دریافت کند. برای اطمینان از این موضوع، در گزینه Backup & firmware در بخش Firmware، دکمه “Check for new firmware” را بزنید، اگر پیام سبز رنگ Successfull را مشاهده کردید، به معنی آن است که فایروال میتواند بروزرسانیها را با موفقیت دریافت کند. اگر پیام قرمز رنگ Fail را مشاهده کردید، یعنی فایروال نمیتواند بروزرسانیها را دریافت کند. در این حالت، برای بررسی مشکل و راهنمایی، با همکاران پشتیبانی فایروال سوفوس در شرکت مهندسی شبکه گستر تماس بگیرید.

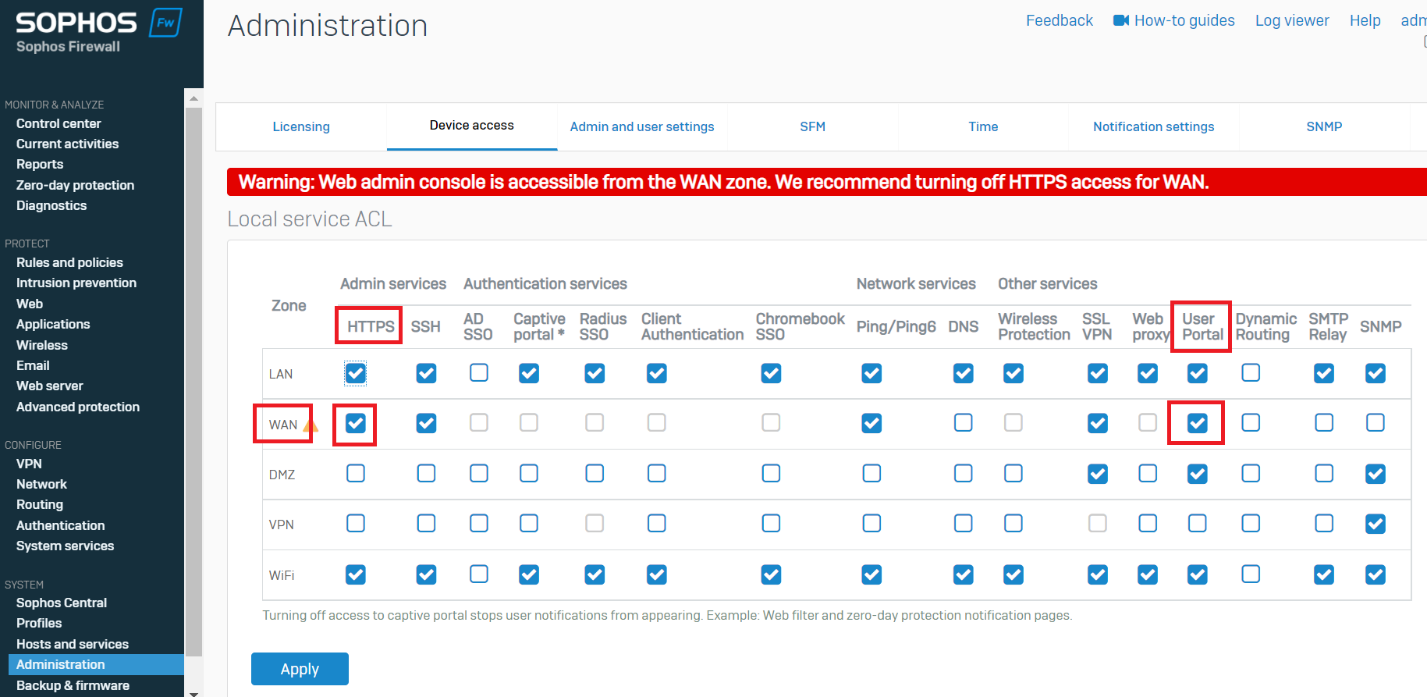

در هر صورت، غیرفعال کردن دسترسی از ناحیه WAN به سرویس های WebAdmin و UserPortal فایروال، یک اقدام مناسب برای جلوگیری از هر نوع سوء استفاده از این گونه آسیبپذیریها است. در صورت نیاز و ضرورت، برای دسترسی از ناحیه WAN به سرویسهای فوق بهتر است از VPN استفاده شود.

نسخههای قدیمی فایروال XG Sophos

اصلاحیه مربوط به این آسیبپذیری برای نسخههای جاری فایروال که مشمول پشتیبانی شرکت مادر میباشند، ارائه شده است. نسخههای مشمول پشتیبانی نسخه 18.0.3 و بالاتر در نسخه 18 و نسخههای 17.5.12 و بالاتر در نسخه 17 میباشند.

در صورتی که فایروال شما دارای نسخههای قدیمیتر باشد، این اصلاحیه را بطور خودکار دریافت نخواهد کرد و باید ابتدا فایروال به یکی از نسخههای ذکر شده فوق ارتقاء یابد تا سپس اصلاحیه را دریافت کند.