Microsoft Teams بستر جدیدی برای توزیع بدافزار

محققان امنیتی هشدار میدهند که برخی مهاجمان با نفوذ به حسابهای کاربری Microsoft Teams، وارد مکالمات گروهی شده تا بدین وسیله فایلهای اجرایی مخرب را بین اعضاء گروه منتشر کنند.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده این حملات مورد بررسی قرار گرفته است.

بستر ارتباطی Microsoft Teams بخشی از مجموعه محصولات Microsoft 365 است که امکان مکالمه، کنفرانس تصویری و ذخیره فایل را به ویژه در محیطهای کسب و کار فراهم میآورد. بیش از 270 میلیون کاربر هر ماه از Microsoft Teams استفاده میکنند و به آن اعتماد دارند، علیرغم اینکه هیچ راهکاری برای محافظت در برابر فایلهای مخرب در آن وجود ندارد.

اخیراً محققان شرکت اوانان (Avanan, Inc.) که در زمینه امنیت ایمیلهای ابری و بسترهای اشتراکی فعالیت میکنند، پی بردند که هکرها شروع به انتشار فایلهای اجرایی مخرب در مکالمات بر روی بستر ارتباطی Microsoft Teams کردهاند.

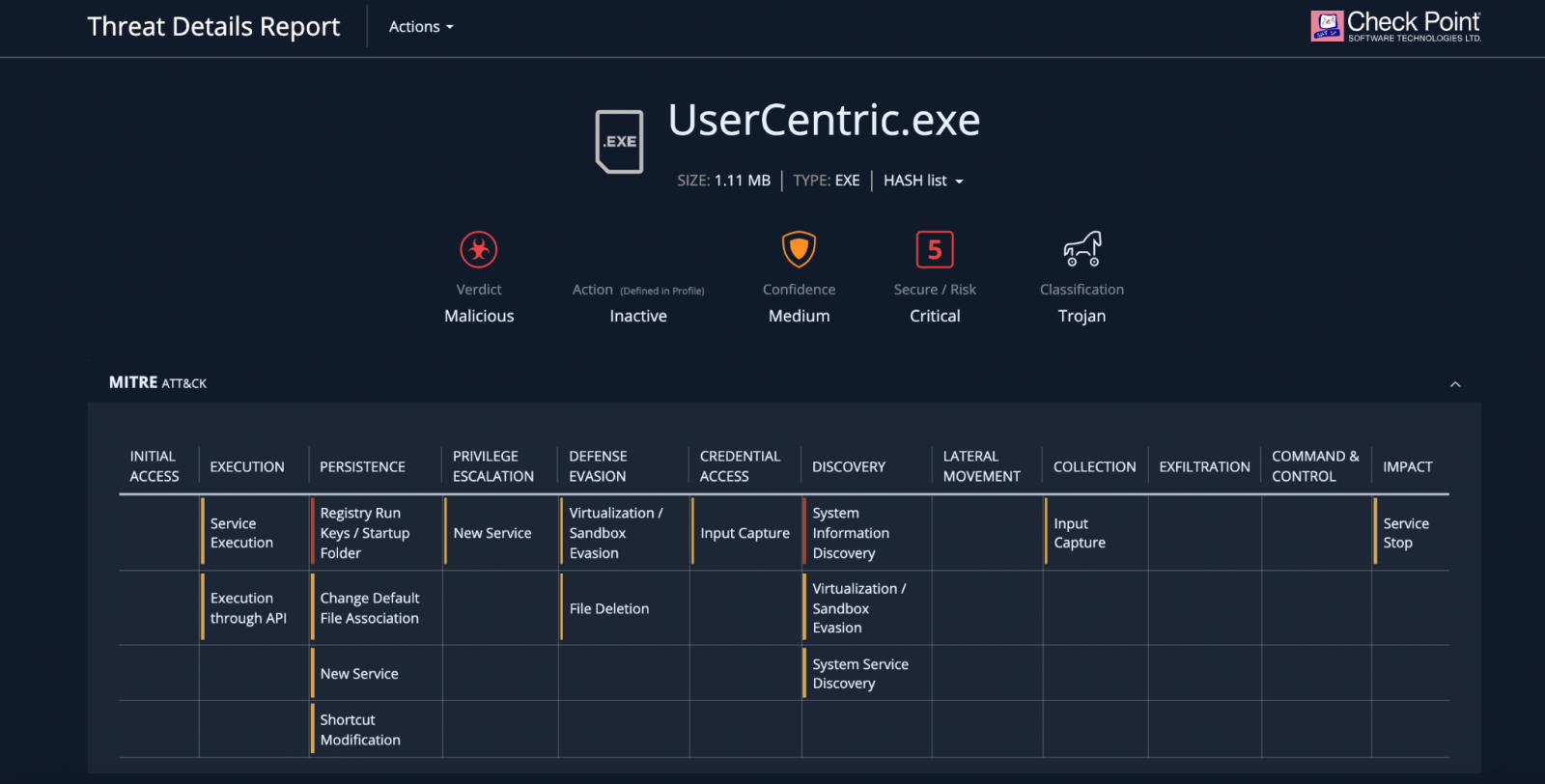

این حملات از دی ماه امسال آغاز شده و این شرکت هزاران مورد از آنها را تاکنون شناسایی کرده است. بنا بر دادههای موجود، بیشتر حملات به سازمانهایی در یک منطقه از ایالات متحده صورت گرفته است. طبق گزارش شرکت اوانان، مهاجمان یک فایل اجرایی به نام User Centric را در مکالمات منتشر میکنند تا کاربر را جهت اجرای آن فریب دهند. فایل مذکور پس از اجرا، دادههایی را در بخش Registry سیستم مینویسد و اقدام به نصب فایلهای از نوع DLL میکند و در سیستم Windows ماندگار میشود.

روش بکارگرفته شده جهت دسترسی و نفوذ اولیه به حسابهای کاربری Microsoft Teams همچنان برای محققان نامشخص است، اما احتمال میدهند که مهاجمان از طریق نفوذ به شبکه سازمانهای همکار یا با استفاده از روشهای “فریب سایبری” موسوم به “فیشینگ”، اطلاعات اصالتسنجی ایمیل یا نرم افزار Microsoft 365 را سرقت نموده و به حساب کاربری افراد دسترسی پیدا کردهاند.

تحلیل بدافزار توزیع شده به این روش نشان میدهد که بدافزار میتواند از طریق فرامین Registry در Windows و یا با اضافه کردن فایلهایی در پوشه راهاندازی (Startup Folder)، در سیستم ماندگار شود و فعال بماند. همچنین بدافزار اطلاعات دقیقی در مورد سیستمعامل و سختافزاری که روی آن اجرا میشود را به همراه وضعیت امنیتی دستگاه بر اساس نسخه سیستمعامل و وصلههای نصب شده آن، جمعآوری میکند.

به گفته محققان شرکت اوانان، اگرچه روش بکار رفته در این حمله بسیار ساده است، اما برای مهاجمان بسیار موثر میباشد، زیرا بسیاری از کاربران به فایلهای دریافتی از طریق Microsoft Teams اعتماد دارند. این شرکت ضمن تحلیل دادههای بیمارستانهایی که از Microsoft Teams استفاده میکنند، دریافت که پزشکان نیز از این بستر برای اشتراکگذاری اطلاعات پزشکی بدون هیچ گونه محدودیتی استفاده میکنند.

افراد معمولاً به دلیل آموزش و آگاهی از حملات “فیشینگ” در ایمیل، نسبت به اطلاعات دریافتی از طریق ایمیل مشکوک و محتاط هستند اما در خصوص دریافت فایلهای دریافت شده از طریق Teams هیچ دقتی ندارند. علاوه بر این، Teams قابلیتهایی نظیر دسترسی افراد مهمان و امکان همکاری با اشخاص خارج از سازمان را فراهم میکند که متاسفانه این دعوتها معمولاً با حداقل نظارت و ملاحظات امنیتی انجام میشود.

محققان می گویند که این مسئله “به دلیل عدم وجود محافظت پیش فرض در Teams و پویش محدود لینکها و فایلهای مخرب در آن” و همچنین “عدم ارائه محافظت قوی برای Team توسط راهکارهای امنیتی ایمیل” تشدید میشود.

برای دفاع در برابر چنین حملاتی، موارد زیر به کاربران توصیه میشود:

- بکارگیری راهکارهای امنیتی جهت دریافت تمامی فایلها در جعبه شنی (Sandbox) و بررسی وجود محتوای مخرب در آنها.

- پیادهسازی و استفاده از محصولات امنیتی قوی و جامع جهت ایمنسازی تمامی بسترهای ارتباطی در محیط کسب و کار از جمله Microsoft Teams.

- تشویق کاربران به اطلاعرسانی و تماس با راهبران امنیتی سازمان در هنگام مشاهده یک فایل ناآشنا و غیرعادی.

منبع: