باجافزار LockBit؛ هر آنچه که باید بدانید

گروههای باجافزاری دائماً در حال تغییر نام، مشخصات و روشهای خود میباشند تا با نهادهای قانونی که همواره به دنبال مسدودسازی حملات باجافزاری هستند، مقابله کنند. به نظر میرسد که مجریان قانون، مدیران امنیتی سازمانها و فعالان حوزه امنیت سایبری که بر روی شناسایی و توقف حملات مخرب و پرهزینه باجافزاری متمرکز شدهاند، حداقل تا حدودی موفق بودهاند.

حملات اخیر باجافزارهایی همچون LockBit 2.0 و BlackCat نشان میدهد که فاصله زیادی تا حل این معضل باقی مانده است.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده باجافزار LockBit مورد بررسی قرار گرفته است.

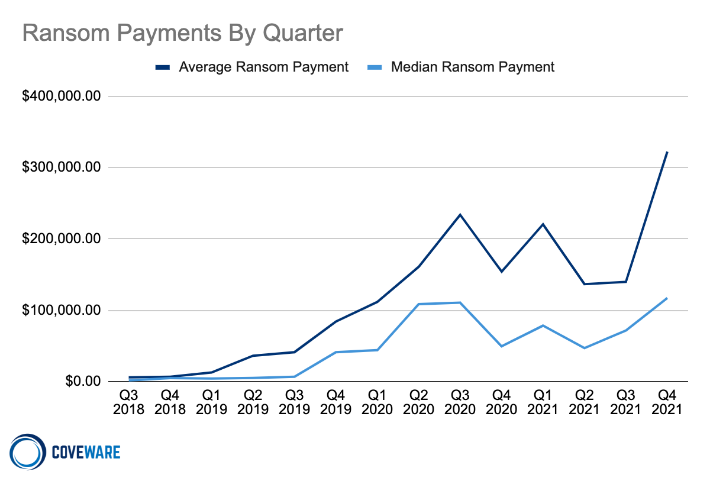

بنا بر گزارشات منتشر شده، امروزه اجرای حملات باجافزاری گرانتر و پرمخاطرهتر از گذشته است و گروههای باجافزاری با اجرای حملات کمتر، مبالغ بیشتری باج مطالبه و دریافت میکنند. میانگین باج پرداختی در پاییز امسال با 130 درصد افزایش به بیش از 32 هزار دلار رسیده است. به همین ترتیب، مبلغ میانی باج پرداختی نیز با جهش 63 درصدی، تا حدود 117 هزار دلار افزایش پیدا کرده است.

نتایج تحلیل محققان امنیتی نشان میدهد که افزایش میزان باج درخواستی در پاییز امسال ناشی از تغییر در سیاستهای نامحسوس خدمات موسوم به “باجافزار به عنوان سرویس” (Ransomware-as-a-Service – به اختصار RaaS) است که منجر به افزایش هزینهها برای گردانندگان باجافزاری شده است. به این ترتیب، مهاجمان با تغییر سیاستهای خود، عمداً اقدام به اخاذی از سازمانهای به اندازه کافی بزرگ میکنند تا بتوانند مبلغ باج هنگفتی را مطالبه نمایند و در عین حال مهاجمان به دنبال سازمانهای به اندازه کافی کوچک هستند تا از عهده هزینههای اجرایی حمله برآیند و در عین حال زیاد هم مورد توجه رسانهها و نهادهای قانونی قرار نگیرند.

این بدان معناست که گروههای باجافزاری شروع به تمرکز بر کسبوکارها و سازمانهای کوچک تا متوسط کردهاند تا توجه نهادهای قانونی و رسانهها را همانند آنچه که در حمله به شرکت آمریکایی “خط لوله کولونیال” در سال گذشته رخ داد، جلب نکنند.

حملات سایبری در سازمانهایی که بین یک هزار تا ده هزار کارمند دارند، از 8 درصد در تابستان به 14 درصد در پاییز امسال افزایش یافته است. میانگین باج پرداختی در این دسته از سازمانها بالاتر از یک میلیون دلار بوده و این یکی از عوامل افزایش متوسط کل باج پرداختی در پاییز امسال بوده است. محققان انتظار دارند این روند به احتمال زیاد برای ارائهدهندگان خدمات RaaS در باجافزارهایی همچون Conti ،LockBit 2.0 و Hive ادامه خواهد داشت.

باجافزار LockBit

باجافزار LockBit از سپتامبر ۲۰۱۹ در قالب سرویس موسوم به RaaS فعال بوده و جهت نفوذ و رمزگذاری شبکهها در انجمنهای هک روسی زبان تبلیغ میشده و در اختیار سایر تبهکاران سایبری قرار داده شده است. دو سال بعد، در ژوئن 2021، نسخه جدید LockBit 2.0 RaaS به دلیل ممنوعیت تبلیغات باجافزار در انجمنهای سایبری، در سایت خود این گروه باجافزاری که برای افشای اطلاعات سرقت شده استفاده میکردند، عرضه شد.

پس از راهاندازی مجدد، گردانندگان این باجافزار، سایت زیرزمینی Tor خود را مجدد طراحی و باجافزار را بازسازی کردند و ویژگیهای پیشرفتهتری مانند رمزگذاری خودکار دستگاهها در دامنههای Windows را از طریق Active Directory به باجافزار اضافه نمودند.

گردانندگان این باجافزار هماکنون در تلاش هستند تا با حذف افراد واسطه، مستقیماً اقدام به استخدام افراد نفوذی در سازمانها نمایند تا از طریق شبکه خصوصی مجازی (Virtual Private Network- به اختصار VPN) و پودمان Remote Desktop Protocol – به اختصار RDP، به شبکههای این سازمانها دسترسی پیدا کنند.

همچنین مشخص شده که گردانندگان LockBit یک رمزنگار مبتنی بر linux را جهت رمزگذاری سرورهای VMware ESXi طراحی نموده و به مجموعه ابزارهای خود افزدهاند.

اخیراً نیز محققان اعلام کردهاند که LockBit 2.0، بستر مبادله ارز دیجیتال paybito را مورد نفوذ قرار داده است. آنها همچنین هشداری از LockBit 2.0 منتشر کردهاند مبنی بر اینکه چنانچه باج مطالبه شده را تا 21 فوریه پرداخت نکنند، این گروه اطلاعات شخصی بیش از 100 هزار کاربر این بستر را منتشر خواهند کرد.

در این راستا، پلیس فدرال آمریکا (Federal Bureau of Investigation – به اختصار FBI) در گزارشی به نشانی زیر، اقدام به انتشار فهرست نشانههای آلودگی (Indicators of Compromise – به اختصار IoC) باجافزار LockBit و جزئیات فنی عملکرد آن کرده است.

https://www.ic3.gov/Media/News/2022/220204.pdf

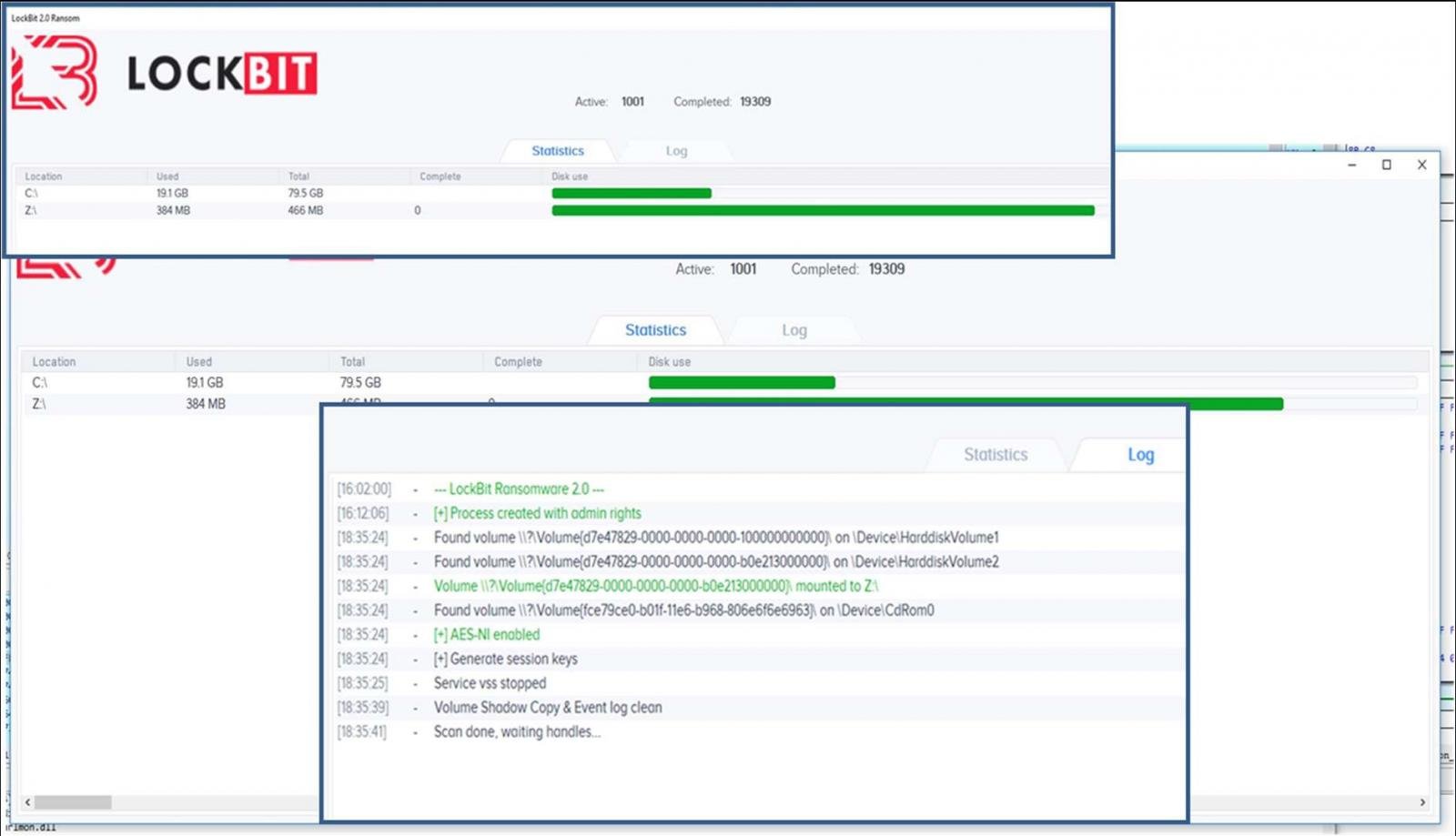

از جمله در این گزارش فاش شده است که این بدافزار دارای یک قابلیت مخفی برای ردگیری عملیات خود میباشد. در طول فرآیند آلودگی، این قابلیت را میتوان با استفاده از کلیدهای SHIFT + F1 فعال کرد. با فعال شدن این قابلیت، اطلاعات لحظهای درباره عملیات رمزگذاری قابل مشاهده بوده و میتوان وضعیت تخریب دادههای کاربر را ردیابی نمود.

توصیههای امنیتی

FBI همچنین جهت پیشگیری و در امان ماندن از حملات باجافزار LockBit، اقدامات زیر را به راهبران امنیتی سازمانها توصیه مینماید:

- برای همه حسابهای دارای رمز ورود (مانند حساب سرویس، حسابهای Admin و حسابهای دامنه Admin) از رمزهای پیچیده و منحصربهفرد استفاده شود.

- تا حد امکان برای همه سرویسها از احراز هویت چند عاملی (Multi-Factor Authentication – به اختصار MFA) استفاده شود.

- تمام سیستمهایعامل و نرمافزارها بروزرسانی شوند.

- دسترسیهای غیر ضروری به Admin Shares حذف شود.

- فایروالهای نقاط پایانی (Host-based Firewall) بکار گرفته شود تا دستیابی به Admin Shares فقط از طریق پودمان SMB ا(Server Message Block) و از تعداد محدودی از ماشینهای دارای سطح دسترسی Admin انجام شود.

- گزینه Controlled Folder Access در سیستمعامل Windows فعال شود تا از اعمال تغییرات غیرمجاز در فایلهای حیاتی و حساس جلوگیری شود.

علاوه بر این، راهبران امنیتی همچنین میتوانند با انجام اقدامات زیر، شناسایی و کشف شبکه سازمانی توسط مهاجمان باجافزاری را دشوارتر کنند:

- برای جلوگیری از انتشار باجافزار در شبکه از “تقسیمبندی شبکه” (Network Segmentation) استفاده شود.

- فعالیتهای غیرعادی و نفوذ احتمالی باجافزار توسط ابزارهای رصد و نظارت بر شبکه، شناسایی و بررسی شوند.

- دسترسی زمانی (Time-based Access) برای حسابهای در سطح Admin و بالاتر، تنظیم و پیادهسازی شود.

- مجوزهای خط فرمان (Command-line) و امکان انجام عملیات اسکریپت (Scripting) غیرفعال شوند.

- تهیه نسخه پشتیبان آفلاین از دادهها و همچنین پشتیبانگیری و بازیابی دادهها در فواصل زمانی منظم انجام شود.

- اطمینان حاصل شود که تمام دادههایی که از آنها نسخه پشتیبان تهیه شده، رمزگذاری شده و غیرقابل تغییر هستند و دادههای زیرساخت کل سازمان را شامل میشود.

FBI در گزارش خود به سازمانهای قربانی باجافزارها توصیه مینماید که از پرداخت باج مطالبه شده اجتناب کنند زیرا هیچ تضمینی به بازیابی و برگرداندن فایلهای رمزگذاری شده پس از پرداخت باج وجود ندارد. حتی ممکن است پس از پرداخت باج، همچنان اطلاعات حساس و حیاتی آنها در آینده به صورت عمومی توسط مهاجمان افشا شود. علاوه بر این، پرداخت باج به مهاجمان، آنها را تشویق به ادامه حملات خود و مورد هدف قرار دادن قربانیان بیشتری در آینده میکند. همچنین سایر گروههای خلافکار سایبری را تشویق میکند تا در انجام فعالیتهای غیرقانونی به آنها بپیوندند.

شرکت ترلیکس (.Trellix, LLC) در آخرین گزارش فصلی “تهدیدات سایبری” خود اعلام نموده است که به احتمال زیاد در سال 2022، بخشهای مالی هدف حملات باجافزاری قرار خواهند گرفت. طبق این گزارش، از ابتدای تابستان تا انتهای پاییز امسال، حملات به بخشهای مالی و بیمه 21 درصد افزایش یافته است ولی حملات به مراکز مراقبتهای بهداشتی تنها 7 درصد افزایش داشته است.

بنا بر اظهارات محقق ارشد ترلیکس، در سه ماه پاییز امسال، گروههای باجافزاری پرمخاطب برای مدتی ناپدید و متوقف شدند و سپس دوباره به فعالیت خود ادامه دادند و حتی تلاش کردند نام تجاری خود را تغییر دهند. در این حال آنها به عنوان تهدیدی بالقوه و مخرب علیه طیف فزایندهای از سازمانها و بخشهای مرتبط و رایج باقی ماندند.

منابع:

https://threatpost.com/lockbit-blackcat-swissport-ransomware-activity/178261/