باجافزار Qlocker در پی محصولات QNAP

اخیراً گردانندگان باجافزار Qlocker بار دیگر دستگاههای ذخیرهسازی متصل به شبکه (Network-Attached Storage – به اختصار NAS) ساخت شرکت کیونپ (.QNAP System, Inc) را در سراسر جهان مورد هدف قرار دادهاند.

گردانندگان Qlocker قبلاً نیز تجهیزات NAS شرکت کیونپ را در یک کارزار عظیم باجافزاری که از 30 فروردین آغاز شده بود، مورد حمله قرار دادند و پس از نفوذ به دستگاههای NAS، فایلهای قربانیان را با استفاده از File Archiver منبع باز 7Zip رمزگذاری نموده و پسوند 7z. را به آنها اضافه کردند. در آن زمان کیونپ به کاربران هشدار داد که مهاجمان در حال سوءاستفاده از آسیبپذیری CVE-2021-28799 در برنامه HBS 3 Hybrid Backup Sync جهت هک کردن دستگاههای کاربران و رمزگذاری فایلهای آنها میباشند.

با این حال، برخی از مشتریان کیونپ که در کارزار مذکور مورد هدف قرار گرفتند، اعلام نمودند که هشدار کیونپ خیلی دیر اعلام شده و مهاجمان از آنها اخاذی کردهاند. در مجموع، هر یک از کاربرانی که در حملات مذکور مورد اخاذی قرار گرفتند جهت دریافت رمز عبور مورد نیاز برای بازیابی اطلاعات خود، پس از پرداخت 0.01 بیتکوین (به ارزش تقریبی 500 دلار در آن زمان)، در عرض یک ماه تقریباً 350 هزار دلار از دست دادند.

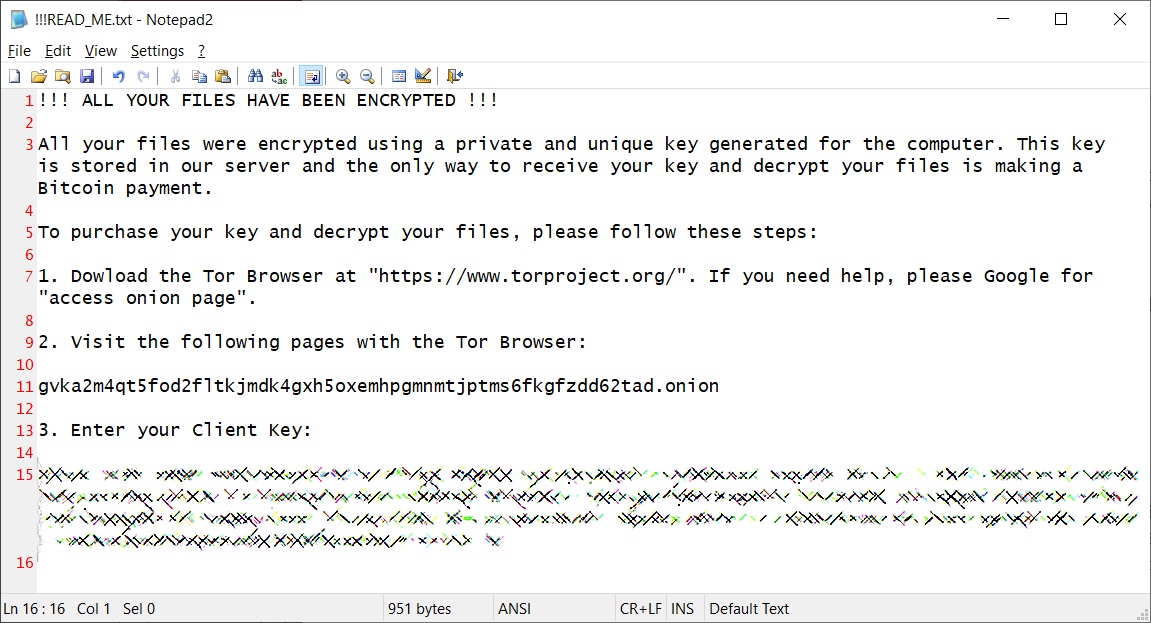

در سال 2022 نیز گردانندگان باجافزار Qlocker کارزار جدیدی را از 16 دی آغاز نمودهاند. در این حملات مهاجمان پس از هک دستگاههای قربانیان، فایلهای اطلاعیه باجگیری (Ransom Note) با نام READ_ME.txtا!!! را در دستگاههای آلوده شده قرار میدهند.

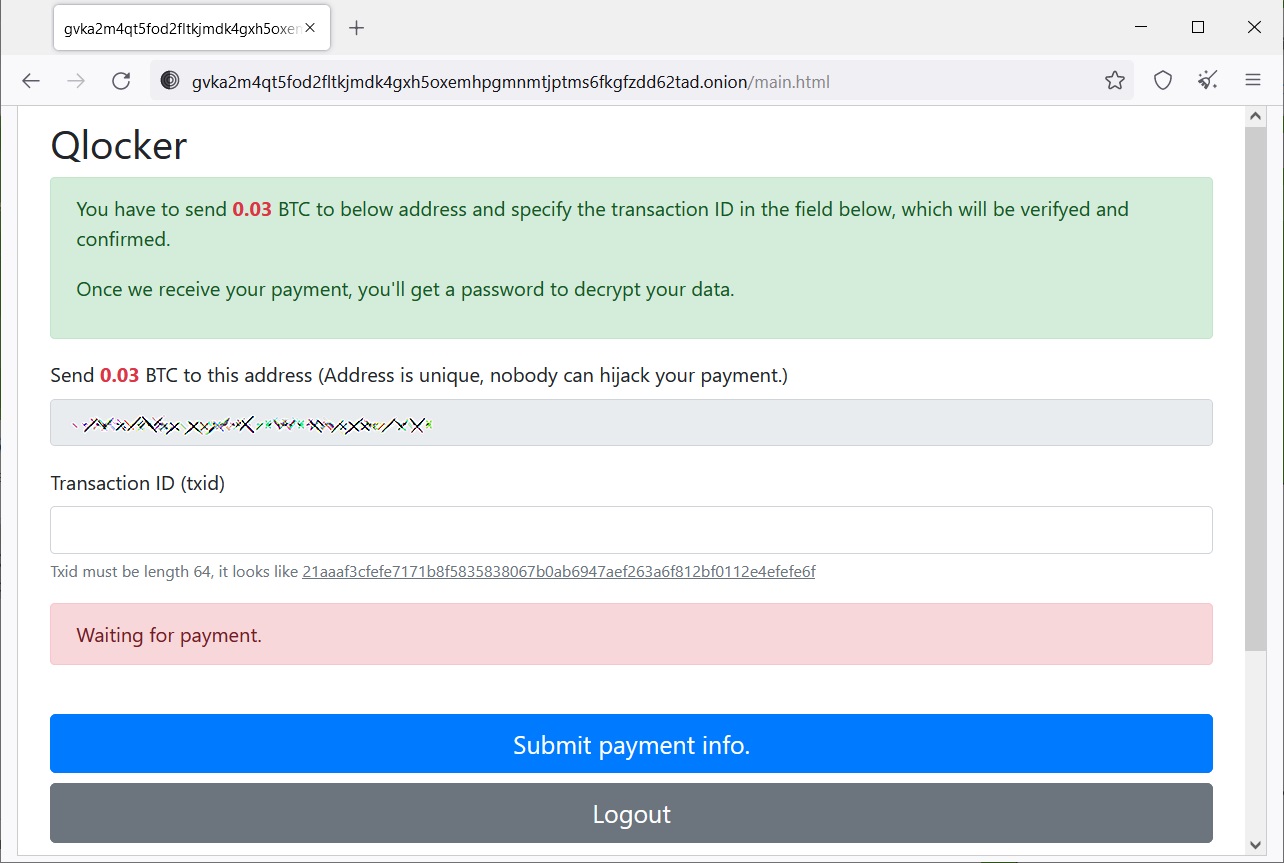

در اطلاعیههای باجگیری مذکور، آدرس سایت Torو(gvka2m4qt5fod2fltkjmdk4gxh5oxemhpgmnmtjptms6fkgfzdd62tad.onion) نیز ارسال میشود. همچنین از قربانیان خواسته میشود برای کسب اطلاعات بیشتر در مورد میزان و نحوه پرداخت باج و دسترسی مجدد به فایلهای خود، از سایت مذکور بازدید کنند. همانطور که در تصویر زیر نمایش داده شده، در این سری از حملات Qlocker، مهاجمان بین 0.02 و 0.03 بیتکوین باج درخواست نمودهاند.

با مراجعه به نشانیهای زیر میتوان اطلاعات بیشتری درخصوص نشانههای آلودگی به باجافزار مذکور و نحوه واکنش به آن را دریافت نمود:

- https://www.qnap.com/static/landing/2021/qlocker/response/de-de/

- https://www.qnap.com/de-de/how-to/tutorial/article/manuelle-installation-von-qrescue-zur-wiederherstellung-von-qlocker-verschl%C3%BCsselten-dateien-auf-einem-qnap-nas

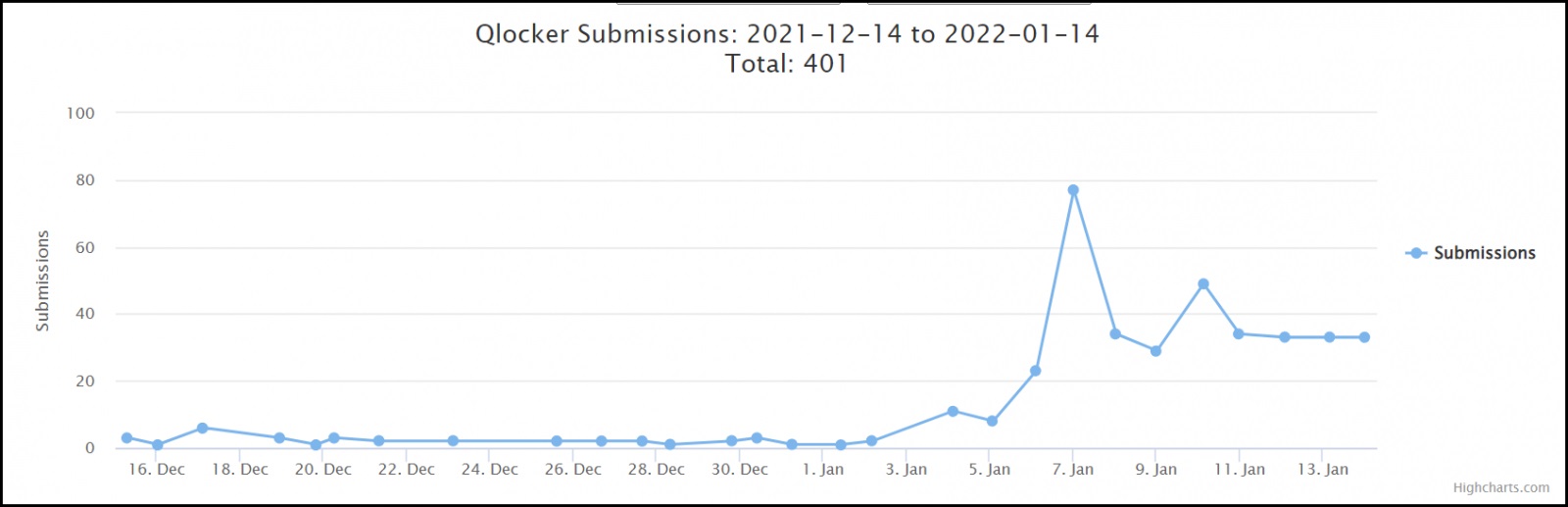

از زمان شروع مجدد حملات Qlocker در 16 دی، دهها گزارش در خصوص اطلاعیههای باجگیری و فایلهای رمزگذاری شده توسط قربانیان به سرویس ID-Ransomware ارسال شده است.

متأسفانه، Qlocker تنها باجافزاری نیست که تجهیزات NAS ساخت شرکت کیونپ را مورد هدف قرار میدهد. کیونپ در سال 2021 نیز بارها به مشتریان خود در خصوص کارزارهای باجافزارهایی همچون Agelocker و eCh0raix هشدار داد. گردانندگان باجافزار eCh0raix نیز حدود یک هفته قبل از کریسمس، فعالیت خود را تشدید کرده و با ایجاد یک حساب کاربری در گروه Administrator، اقدام به رمزگذاری فایلهای موجود در این دستگاهها کردند.

در اوایل ژانویه 2022 نیز این شرکت در نشانی زیر به مشتریان خود هشدار داد که با غیرفعال کردن Port Forwarding بر روی مسیریابها (Routers) و توابع UPnP مربوط به دستگاهها، تجهیزات NAS متصل به اینترنت را در برابر تهدیدات مداوم باجافزارها و حملات موسوم به Brute-force ایمن کنند.

https://www.qnap.com/en/security-news/2022/take-immediate-actions-to-secure-qnap-nas

توصیه میشود راهبران امنیتی سازمانها با مراجعه به نشانی زیر و انجام اقدامات لازم، تجهیزات NAS شرکت کیونپ را از حملات باجافزاری در امان نگه دارند.

https://www.qnap.com/en/how-to/faq/article/what-is-the-best-practice-for-enhancing-nas-security

منبع: