احتمال سوءاستفاده مهاجمان از باگی در Microsoft Defender

بنا بر اظهارات محققان، مهاجمان میتوانند از باگی در Microsoft Defender برای اطلاع از مسیرهای مستثنی شده از پویش این ضدبدافزار سوءاستفاده کرده و اقدام به نصب بدافزار کنند. به گفته برخی از کاربران، این ضعف حداقل به مدت هشت سال به همین صورت باقی مانده است و حتی Windows 10 21H1 و Windows 10 21H2 را نیز تحت تاثیر قرار میدهد.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده، ضعف مذکور مورد بررسی قرار گرفته است.

مانند هر ضدویروس دیگری، Microsoft Defender نیز به کاربران اجازه میدهد که نسبت به معرفی مسیرهایی (محلی یا در شبکه) در سیستم خود اقدام کنند تا آن مسیرها توسط پویشگر ضدبدافزار مورد بررسی قرار نگیرند. کاربران نیز معمولاً به منظور جلوگیری از تأثیر ضدویروس بر عملکرد برنامههای معتبر خود که ممکن است به اشتباه به عنوان بدافزار شناسایی شوند، برای برخی برنامهها استثناء قائل میشوند.

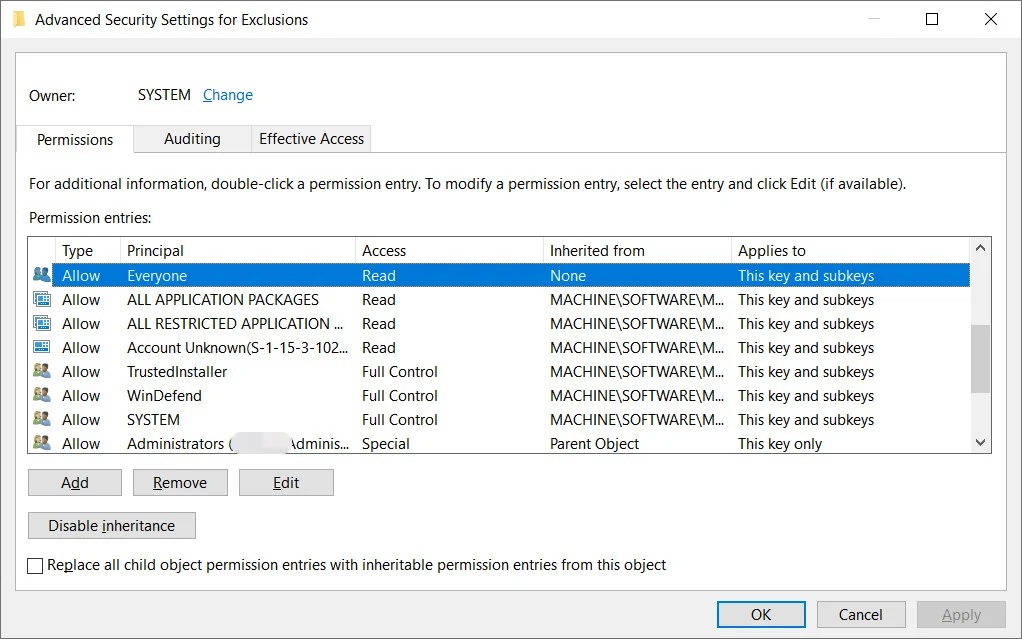

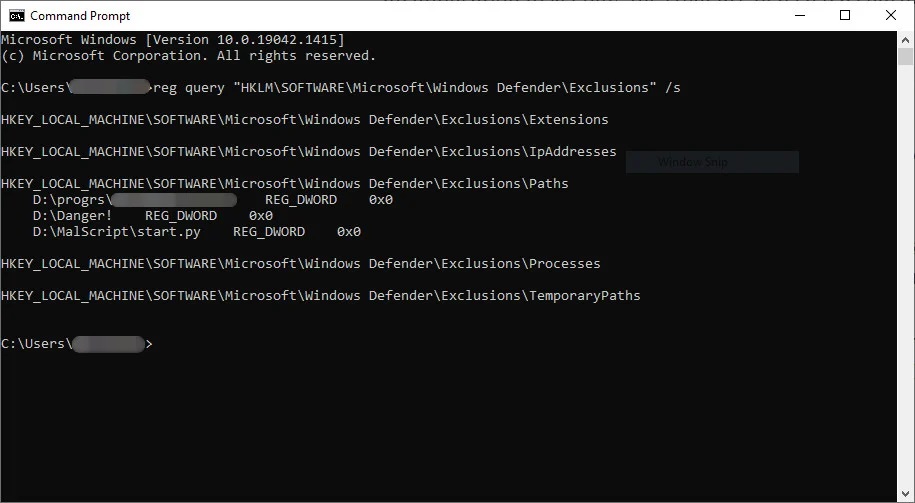

از آنجایی که لیست موارد در نظر گرفته شده به عنوان استثناء در پویش ضدبدافزارها، از کاربری به کاربر دیگر متفاوت است، لیست مذکور برای مهاجمان مفید تلقی میشود، زیرا حاوی اطلاعاتی از مسیرهایی است که میتوانند فایلهای مخرب را بدون ترس از شناسایی شدن ذخیره کنند. محققان امنیتی دریافتند که مسیرهایی که در پویش Microsoft Defender مستثنی شدهاند، محافظت نشده و هر یک از کاربران محلی میتوانند به آنها دسترسی داشته باشند. کاربران محلی بدون در نظر گرفتن مجوزهای خود، میتوانند Registry را جستجو کرده و نسبت به مسیرهایی که Microsoft Defender مجاز به بررسی و پویش آنها جهت شناسایی بدافزار یا فایلهای خطرناک نیستند، مطلع شوند.

اخیراً محققان خاطرنشان کردهاند که اطلاعاتی که حساس در نظر گرفته میشوند، به هیچ صورتی محفاظت نشده و تمام مواردی همچون فایلها، پوشهها، افزونهها یا پروسهها که توسط Microsoft Defender پویش نمیشود، تنها با اجرای فرمان “reg query” قابل نمایش و دستیابی است.

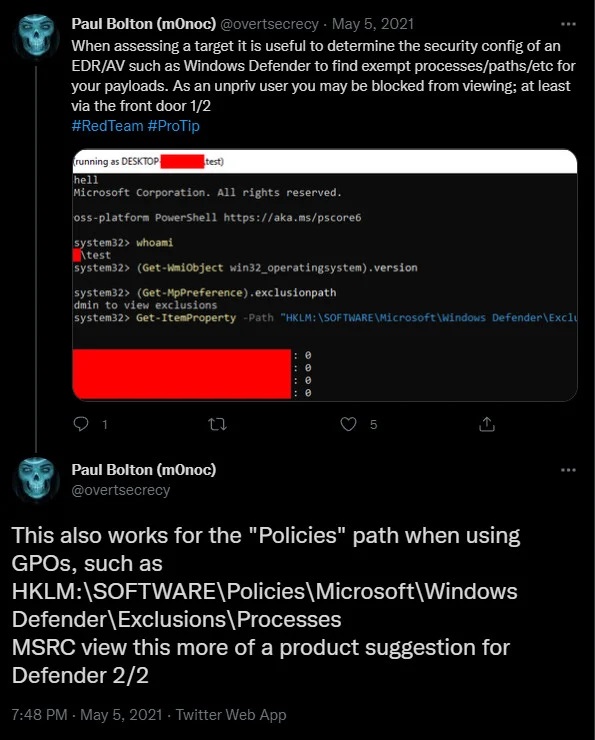

برخی از کارشناسان امنیتی، اعلام نمودهاند که این باگ در نسخههای Windows 10 21H1 و Windows 10 21H2 نیز وجود دارد، اما در Windows 11 تأثیری ندارد. آنها همچنین تأیید کردند که میتوان فهرست موارد استثناء را از Registry tree که تنظیمات ورودیهای Group Policy را ذخیره میکند، دریافت نمود. این اطلاعات بسیار حساستر است زیرا موارد استثناء را در چندین کامپیوتر اعمال میکند.

یکی از محققان متخصص در زمینه فناوریهای مایکروسافت، هشدار میدهد که Microsoft Defender بر روی سرور دارای موارد استثناءای است که به صورت خودکار در هنگام نصب نقشها یا ویژگیهای خاص فعال میشوند و این موارد جدا از مسیرهایی است که توسط کاربران مستثنی میشوند.

اگرچه دریافت لیست موارد استثناء در Microsoft Defender توسط مهاجمان به دسترسی محلی نیاز دارد، اما دستیابی به آن چندان دشوار نیست. زیرا بسیاری از مهاجمان در حال حاضر در شبکههای سازمانی آسیبپذیر حضور دارند و همچنان به دنبال راهی برای توسعه آلودگی در شبکه (Lateral Movement) تا حد امکان به صورت مخفیانه میباشند.

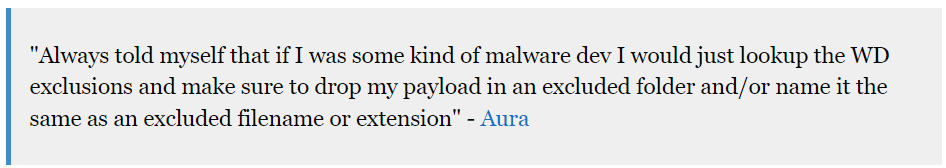

با دانستن لیست موارد استثناء شده در Microsoft Defender، مهاجمانی که قبلاً یک دستگاه Windows را مورد حمله قرار دادهاند، میتوانند بدافزار را از پوشههای مستثنی شده بدون ترس از شناسایی شدن، ذخیره و اجرا کنند.

محققان در آزمایشهای خود، باجافزار Conti را از یک پوشه مستثنی شده در سیستم Windows اجرا نمودند و هیچ هشداری از سوی Microsoft Defender دریافت نکردند. در این حالت، Microsoft Defender هیچ هشدار و اقدامی انجام نداد و به باجافزار اجازه داد دستگاه را رمزگذاری نماید. محققان سپس، باجافزار Conti را از یک مسیر معمولی اجرا نمودند، در این حالت Microsoft Defender آن را مسدود کرد.

این ضعف Microsoft Defender جدید نیست و در گذشته نیز توسط محققان به طور عمومی اعلام شده است.

به نقل از یکی از متخصصان امنیتی، آنها حدود هشت سال پیش متوجه این موضوع شدند و مزیتی را که اطلاع از این موارد استثناء برای یک توسعهدهنده بدافزار ایجاد کرده، تشخیص دادند.

با توجه به اینکه این مدت زمان زیادی از تشخیص ضعف مذکور میگذرد و مایکروسافت هنوز به این باگ رسیدگی نکرده است، مدیران شبکه باید هنگام پیکربندی Microsoft Defender بر روی سرورها و ماشینهای محلی، با سختگیری بیشتری به صورت متمرکز از طریق Group policies، مواردی که باید هنگام پویش ضدبدافزار مستثنی شوند، تعیین و تعریف نمایند.

منبع: