باجافزار AvasLocker به دنبال سرورهای VMware ESXi

به گزارش محققان امنیتی، اخیراً مهاجمان AvosLocker رمزگذاری سیستمهای تحت Linux را در ماشینهای مجازی VMware ESXi آغاز نمودهاند. محققان حداقل یک قربانی را شناسایی نمودهاند که با درخواست باج 1 میلیون دلاری مورد حمله قرار گرفته است.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده، عملکرد باجافزار مذکور مورد بررسی قرار گرفته است.

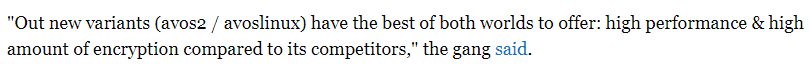

در چند ماه گذشته، مهاجمان AvosLocker هنگام تبلیغ عملکرد عالی و قابلیت رمزگذاری بالای آخرین گونههای باجافزاری خود با نامهای Windows Avos2 و AvosLinux، به شرکای خود هشدار دادند که از حمله به کشورهای عضو سابق اتحاد جماهیر شوروی (کشورهای مشترک المنافع) خودداری کنند.

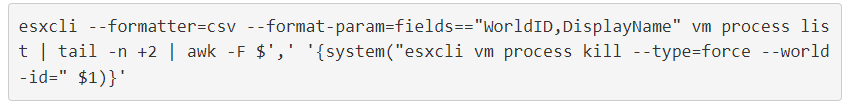

محققان با بررسی حملات باجافزار AvasLocker به این نکته پی بردند که باجافزار مذکور پس از راهاندازی در سیستم Linux، تمام ماشینهای ESXi سرور را با استفاده از فرمان زیر خاتمه میدهد.

باجافزار پس از رمزگذاری فایلها در یک سیستم آسیبپذیر، پسوند avoslinux. را به آنها اضافه میکند. سپس اقدام به ایجاد فایلهایی موسوم به اطلاعیههای باجگیری (Ransom Note) نموده و از قربانیان درخواست میکنند که به منظور عدم خراب شدن فایلها، کامپیوترهای خود را خاموش نکنند و برای جزئیات بیشتر در مورد نحوه پرداخت باج به سایت Tor مربوط به آنها مراجعه کنند.

AvosLocker باجافزار جدیدی است که برای اولین بار در تابستان 2021 فعالیت خود را آغاز نمود و گردانندگان آن در تالارهای گفتگو از سایر مهاجمان دعوت نمودند تا به خدمات موسوم به “باجافزار به عنوان سرویس” (Ransomware-as-a-Service – به اختصار RaaS) آنها که به تازگی راهاندازی کردهاند، بپیوندند. بنا بر اظهارت یکی از محققان، باجافزار AvosLocker از نوامبر 2021 شروع به رمزگذاری سیستمهای تحت Linux نموده است.

مهاجمان مذکور، ماشینهای مجازی ESXi مستقر در سازمانها را که به منظور مدیریت سادهتر و استفاده کارآمدتر از منابع به این ماشینهای مجازی روی آوردهاند، مورد هدف قرار دادهاند. از طرفی مهاجمان باجافزاری با هدف قرار دادن ماشینهای مجازی مذکور، از رمزگذاری آسانتر و سریعتر چندین سرور تنها با اجرای یک فرمان بهره میگیرند.

در عرض چند ماه پس از کشف رمزگذاری سیستمهای تحت Linux توسط گردانندگان REvil که ماشینهای مجازی VMware ESXi را مورد هدف قرار دادند، باجافزارهای دیگری از جمله DarkSide ،GoGoogle ،Mespinoza ،RansomExx/Defray ،Babuk و Hellokitty نیز اقدام به رمزگذارهای سیستمهای تحت Linux کردهاند.

نسخه Linux باجافزار HelloKitty و BlackMatter نیز در ماههای ژوئیه و آگوست توسط محققان امنیتی کشف شد. از ماه اکتبر، باجافزار Hive نیز رمزگذاری سیستمهای تحت Linux و FreeBSD را با استفاده از انواع جدیدی از بدافزار خود آغاز کرد.

محققان اظهار داشتهاند که از آنجاییکه سازمانها به دلایلی همچون تسهیل و تسریع فرایند تهیه نسخه پشتیبان، سادگی نگهداری، بهینهتر شدن استفاده از منابع سختافزاری و مدیریت منابع بیش از هر زمانی به بسترهای مجازی روی آوردهاند، اکثر گروههای باجافزاری، نسخه مبتنی بر Linux باجافزار خود را پیادهسازی کردهاند تا ماشینهای ESXi را مورد هدف قرار دهند.

منبع: