حقایقی درخصوص مطالبه باج در حملات باجافزاری

به تازگی تیم واکنش سریع رویداد شرکت سوفوس (.Sophos, Ltd) با بازبینی حملات باجافزاری به بررسی روشهایی پرداختهاند که مهاجمان از طریق آنها قربانیان را برای پرداخت باج تحت فشار قرار میدهند.

از آنجایی که نویسندگان باجافزارها همگام با پیشرفتهای امنیت سایبری به سرعت تکامل یافته و خود را سازگار میکنند، دهههاست که باجافزارها وجود دارند و همچنان به رشد خود ادامه میدهند.

برای مثال، از آنجایی که امروزه سازمانها اقدام به تهیه نسخه پشتیبان از دادههای خود میکنند و میتوانند فایلهای رمزگذاری شده را از نسخههای پشتیبان بازیابی کنند، مهاجمان نیز شروع به ارتقاء و تغییر رویکردهای مطالبه باج در ازای کلیدهای رمزگشایی کردهاند. آنها اقدامات دیگری را جهت اخاذی و افزایش فشار بر روی قربانیان جهت پرداخت باج طراحی کردهاند.

برخی از تاکتیکهایی که مهاجمان برای وادار کردن قربانیان به پرداخت باج استفاده میکنند، بسیار خطرناک بوده و به طور بالقوه میتوانند بیشتر از مدتی که سامانه به علت حمله سایبری از کار افتاده، برای سازمان زیانبار باشند.

مهاجمان عمداً سعی میکنند روابط، اعتماد و شهرت قربانیان خود را تضعیف کنند. گاهی اوقات رویکردی که آنها اتخاذ میکنند بسیار عمومی است. برخی اوقات نیز روش آنها اختصاصیتر است.

به عنوان مثال، محققان سوفوس، مواردی را شناسایی کردهاند که مهاجمان به کارکنان سازمان ایمیل ارسال کرده یا تلفن میزنند، کارمندان را با نام آنها مورد خطاب قرار داده و آنها را تهدید به انتشار و بهاشتراکگذاری اطلاعات شخصی سرقت شده همچون جزئیات هرگونه پرونده کیفری، اطلاعات مالی یا گذرنامه میکنند تا کارکنان ترسیده و از کارفرما درخواست کنند که باج مطالبه شده را بپردازد.

این نوع رفتار نشان میدهد که چگونه باجافزارها از یک حمله کاملاً فنی که سیستمها و دادهها را مورد هدف قرار میداده به حملهای تبدیل شدهاند که افراد را نیز هدف قرار میدهند.

مهاجمان با چه روشهایی قربانیان را برای پرداخت باج تحت فشار قرار میدهند؟

محققان سوفوس برای کمک به سازمانها جهت بهبود سیستم دفاعی خود در برابر حملات باجافزاری، 10 روشی که مهاجمان از طریق آن قربانیان را در سال 2021 برای پرداخت باج تحت فشار قرار میدهند، گردآوری کردهاند:

- سرقت دادهها و تهدید به انتشار یا حراج آنلاین آنها

فهرست گروههای باجافزاری که سایت «نشتداده» عمومی برای دادههای استخراجشده دارند یا از چنین سایتی استفاده میکنند یا آنرا میزبانی میکنند بسیار طولانی است. این رویکرد اکنون آنقدر رایج است که هر قربانی که شبکه آن تحت نفوذ قرار میگیرد، باید فرض کند که حملههای باجافزاری به این معنی است که آنها نشت داده را نیز تجربه خواهند کرد.

مهاجمان دادههای سرقت شده را در سایتهای نشت داده منتشر میکنند تا رقبا، مشتریان، شرکا، رسانهها و دیگران ببینند. این سایتها اغلب دارای رباتهای رسانههای اجتماعی هستند که به طور خودکار پستهای جدید را به صورت عمومی منتشر میکنند، بنابراین احتمال کمی برای مخفی نگه داشتن یک حمله وجود دارد. گاهی اوقات نیز مهاجمان دادهها را در وب تاریک یا در میان شبکههای مجرمان سایبری به حراج میگذارند.

با این حال، بزرگترین نگرانی برای قربانیان نوع دادههایی است که توسط مهاجمان سرقت میشود. دادههای سرقت شده ممکن است طرحهای فنی محصول یا دستور العملهای سرّی باشد. مهاجمان معمولاً به دنبال اطلاعاتی همچون جزئیات بانکی سازمانها و اشخاص، فاکتورها، اطلاعات حقوق و دستمزد، جزئیات پروندههای کیفری، گذرنامهها، گواهینامههای رانندگی، شماره تامین اجتماعی، کد ملی و دیگر اطلاعات متعلق به کارمندان هستند.

به عنوان مثال، محققان سوفوس یکی از حملههای باجافزار Conti که در آن یک تامینکننده لجستیک حمل و نقل را مورد هدف قرار داده بودند، بررسی کردند. مهاجمان جزئیات یکی از تصادفهای آنهارا که شامل نام رانندگان درگیر، تلفات و سایر اطلاعات مرتبط بود، کشف کرده بودند. این واقعیت که قرار بود چنین اطلاعاتی در اختیار عموم قرار گیرد، استرس قابل توجهی را به وضعیت فوق اضافه کرده بود.

سرقت یا انتشار عمومی اطلاعات شخصی، سازمانهای قربانی را در معرض خطر نقض قوانین حفاظت از دادهها قرار میدهد، مانند قانون حفظ حریم خصوصی مصرف کنندگان کالیفرنیا (California Customer Privacy Act – به اختصار CCPA) یا GDPR اروپا.

- ارسال ایمیل و تماس با کارکنان از جمله مدیران ارشد و تهدید به افشای اطلاعات شخصی آنها

REvil ،Conti ،Maze ،SunCrypt و دیگر انواع باجافزارها از ارسال ایمیل و تماس مستقیم با کارکنان جهت ایجاد رعب و وحشت استفاده کردهاند. این امر میتواند برای دریافتکنندگان پیام بسیار ناراحتکننده باشد.

مشاهده شده که مهاجمان وابسته به باجافزار SunCrypt با کارمندان سازمان تماس تلفنی برقرار کردهاند، اپراتورهای باجافزار REvil نیز در یکی از حملات بررسی شده توسط تیم سوفوس، با رسانهها و شرکای تجاری قربانیان تماس گرفتند و ضمن ارائه جزئیات حمله، از آنها خواستند که سازمان هک شده را وادار به پرداخت باج کنند. آنها همچنین ادعا کردند که یک سرویس رایگان راهاندازی کردهاند که تماسهای صوتی VOIP را برای مشتریان همکار خود ارائه میدهد.

- اطلاعرسانی یا تهدید به اطلاعرسانی شرکای تجاری، مشتریان، رسانهها و موارد دیگر در خصوص نشت دادهها

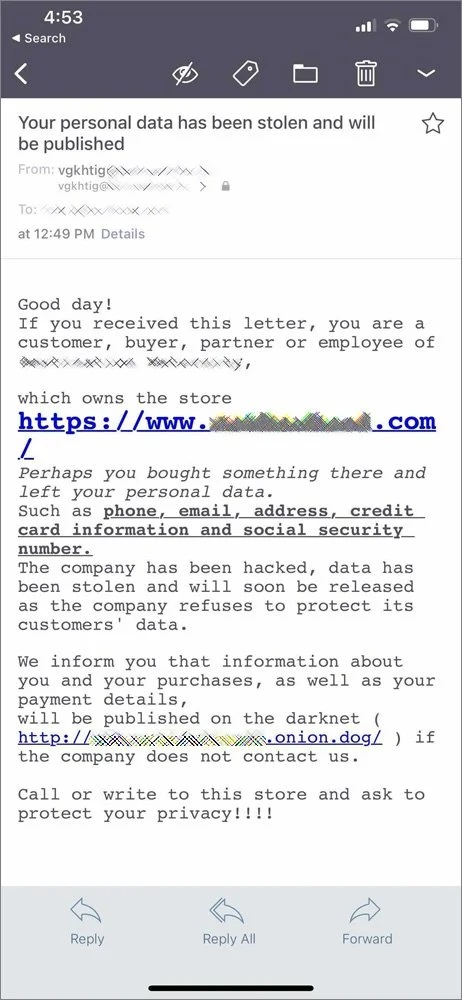

مهاجمان در این روش به افراد یا سازمانهایی است که اطلاعات تماسشان را در فایلهای سرقت شده پیدا کردهاند، ایمیل یا پیامی ارسال و به آنها میگویند که به منظور محافظت از حریم خصوصیشان، از سازمان هک شده درخواست کنند که باج مطالبه شده را بپردازند. REvil ،Clop و دیگر خانوادههای باجافزار، همانطور که در تصویر زیر مشاهده میکنید، از این رویکرد استفاده میکنند.

- ساکت کردن قربانیان

Conti و RagnarLocker اخیراً با ارسال پیامهایی مبنی بر اینکه قربانیان نباید با مجریان قانون تماس بگیرد یا جزئیات مذاکرات باج را به اشتراک بگذارد، آنها را تهدید کردهاند. این منجر میشود که قربانیان کمکی از ارائهدهندگان پشتیبانی ثالث (Third-party support) جهت پرداختنکردن باج دریافت نکنند. همچنین نشان میدهد که مهاجمان باجافزاری بیشتر نگران شناسایی فعالیتهای خود توسط نهادهای قانونی هستند.

- جذب و استخدام افراد داخلی و اشخاص دارای اطلاعات محرمانه

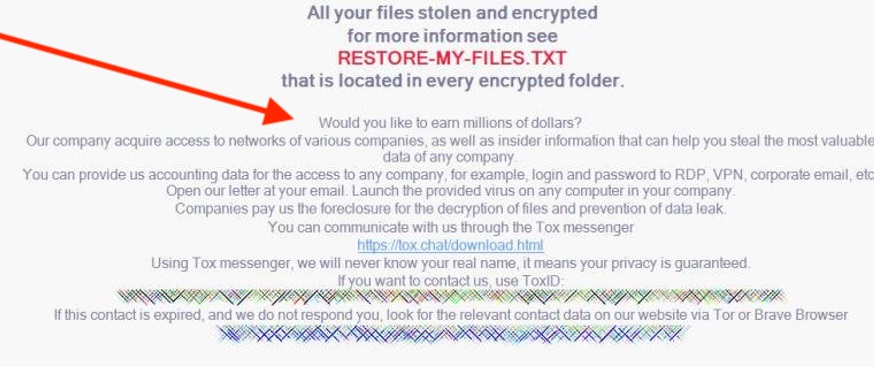

یکی دیگر از تاکتیکهای اخیر و غیرعادی که مهاجمان باجافزاری از آن استفاده میکنند، تلاش برای استخدام افراد داخلی سازمان جهت فعال کردن یک حمله باجافزاری در ازای دریافت سهمی از باج مطالبه شده است.

در یکی از نمونههایی که به طور گسترده گزارش شده، اپراتورهای پشت حمله LockBit 2.0 آگهی استخدامی را برای جذب افراد داخلی هر سازمان جهت کمک در نفوذ و رمزگذاری شبکه سازمان مذکور در ازای پرداخت مبلغ قابل توجهی از باج دریافت شده، منتشر کردند. اعلامیه زیر که پس از رمزگذاری بر روی کامپیوترهای قربانی ارسال شده بود، نشان میدهد که مهاجمان در تلاش هستند تا افراد داخل سازمانها را استخدام کرده تا به آنها کمک کنند تا شرکای ثالث یا تأمینکنندگان را مورد نفوذ قرار دهند که این میتواند دلیلی دیگر برای نگرانی قربانی و شرکای آن باشد.

- تغییر رمزهای عبور

پس از نفوذ به شبکه، بسیاری از مهاجمان باجافزاری، یک حساب کاربری با سطح دسترسی Domain Admin جدید ایجاد کرده و سپس رمز عبور سایر حسابهای کاربری با سطح دسترسی Domain Admin را تغییر میدهند. این بدان معنی است که راهبران ارشد نمیتوانند برای تعمیر سیستم وارد شبکه شوند. در عوض، آنها باید قبل از تلاش برای بازیابی نسخههای پشتیبان، دامنه جدیدی را راهاندازی کنند.

- حملات فیشینگ از طریق حسابهای ایمیل قربانیان

محققان سوفوس، در رویدادی که توسط باجافزار Lorenz مورد حمله قرار گرفته بود، مشاهده نمودند که مهاجمان، کارکنان را با ایمیلهای فیشینگ مورد هدف قرار دادهاند و آنها را ترغیب به نصب برنامهای کرده که دسترسی کامل به ایمیل کارمندان را حتی پس از تغییر رمزهای عبور برای مهاجمان فراهم میکرد.

مهاجمان سپس با بکارگیری حسابهای ایمیل هک شده، اقدام به ارسال ایمیلهایی به تیمهای فناوری اطلاعات، تیمهای حقوقی و بیمه سایبری که با سازمان مورد نظر همکاری میکردند، نمودند تا در صورت عدم پرداخت، آنها را به حملات بیشتری تهدید کنند.

- حذف نسخههای پشتیبان آنلاین و نسخههای رونوشت سرّی

اکثر مهاجمان باجافزاری در طول شناسایی شبکه قربانی، به دنبال نسخههای پشتیبان آنلاین و متصل به شبکه یا اینترنت میگردند و آنها را حذف میکنند تا قربانی نتواند برای بازیابی فایلهای رمزگذاری شده از آنها استفاده کند. این میتواند شامل حذف نرمافزار پشتیبانگیری و تنظیم مجدد رونوشتهای مجازی باشد.

در یکی از نمونهها، تیم پاسخ به رویداد سوفوس مشاهده کردند که مهاجمان باجافزار DarkSide، نسخههای پشتیبان محلی قربانی را حذف کرده و سپس از یک حساب کاربری هک شده برای تماس با شرکتی که نسخههای پشتیبان ابری خارج از سایت قربانی را میزبانی میکرد، استفاده کردند و از آنها خواستند نسخههای پشتیبان خارج از سایت را حذف کنند. شرکت مذکور نیز از آنجایی که درخواست حذف نسخههای پشتیبان از یک حساب مجاز ارسال شده بود، با درخواست حذف موافقت کرد. خوشبختانه، فروشنده توانست پس از اطلاع از رخنه، نسخههای پشتیبان را بازیابی کند.

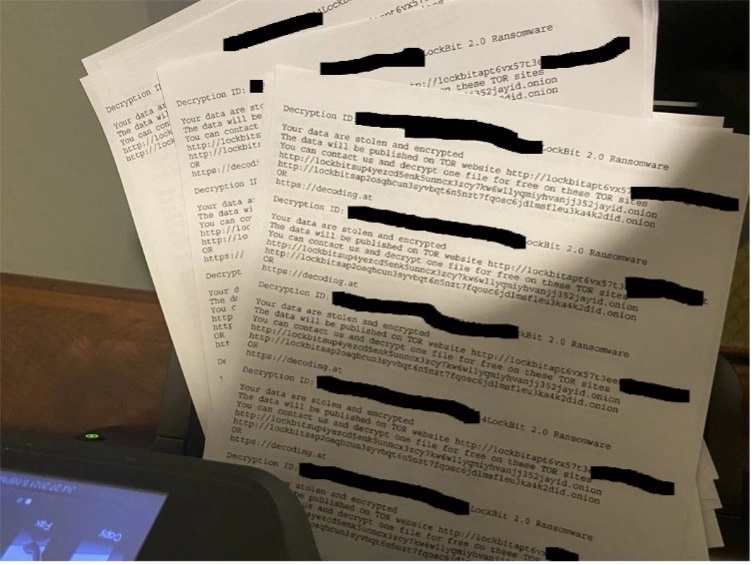

- چاپ نسخههای فیزیکی مطالبه باج بر روی تمام دستگاههای متصل، از جمله پایانههای فروش

سیلی از تهدیدهای چاپی نه تنها از منظر بکارگیری کاغذ زیاد، آزاردهنده است، بلکه برای افراد حاضر در سازمان نیز احساس ناخوشایندی ایجاد میکند. مهاجمان باج افزاری از جمله Egregor و LockBit از این تاکتیک استفاده کردهاند.

- اجرای حملات منع سرویس توزیع شده (Distributed Denial-of-Service – به اختصار DDoS) علیه سایت سازمان

Avaddon ،DarkSide ،RagnarLocker و SunCrypt بعد از متوقف شدن مذاکرات باجگیری، از حملات منع سرویس توزیع شده برای بازگرداندن قربانیان به میز مذاکره استفاده کردهاند. مهاجمان همچنین از حملات DDoS برای سرقت اطلاعات به صورت مستقل یا عاملی جهت حواسپرتی استفاده کرده تا سازمان را مجبور به تمرکز به حمله DDos کنند، در حالی که فعالیت اصلی حمله باجافزاری در جای دیگری از شبکه در حال انجام است.

چه اقداماتی توسط راهبران امنیتی قابل انجام است؟

این واقعیت که مهاجمان باجافزاری، دیگر حملات خود را تنها به رمزگذاری فایلهایی که از طریق نسخههای پشتیبان توسط قربانیان قابل بازیابی است، محدود نمیکنند، نشان میدهد که چقدر برای راهبران و مدیران امنیتی ضرورت دارد که رویکرد دفاعی عمیق در امنیت سازمان خود داشته باشند. این رویکرد عمیق باید امنیت و حفاظت پیشرفته را با آموزش و آگاهی کارکنان نیز ترکیب کند.

مراحل زیر به سازمانها کمک میکند تا با رفتارهای مهاجمان مقابله کنند:

- اجرای یک برنامه جهت آگاهی و آموزش کارکنان که شامل نمایش نمونه ایمیلها و تماسهایی است که مهاجمان از طریق آن درخواستهای خود را اعلام میکنند.

- یک مرکز تماس 24 ساعته در هر 7 روز هفته (7/24) برای کارمندان سازمان خود ایجاد کنید تا بتوانند هر آنچه را که ادعا میشود از سوی مهاجمان است گزارش دهند و هر گونه پشتیبانی مورد نیاز را دریافت کنند.

- معیارهایی را جهت شناسایی فعالیتهای بالقوه و مخرب افراد داخل سازمان، مانند تلاش کارکنان برای دسترسی به حسابها یا محتوای غیرمجاز تعریف نموده و اقدامات لازم را در این خصوص انجام دهید.

همچنین توصیه میشود به منظور افزایش امنیت فناوری اطلاعات در سازمان در برابر طیف وسیعی از تهدیدات سایبری از جمله باجافزارها، اقدامات زیر را اعمال و بازبینی کنید:

- امنیت شبکه را به صورت 24 ساعته رصد کنید و از پنج شاخص اولیه که نشانه حضور مهاجم قبل از راهاندازی باجافزار در شبکه است، آگاه باشید تا بتوانید در سریعترین زمان ممکن حملات باجافزاری را متوقف کنید. پنج شاخص اولیه که نشانه حضور مهاجم قبل از راهاندازی باجافزار در شبکه است، را میتوانید در بدبیاریهای مهاجمان باجافزاری مطالعه کنید.

- برای جلوگیری از دسترسی مجرمان سایبری به شبکهها، پروتکل دسکتاپ از راه دور (Remote Desktop Protocol – به اختصار RDP) را خاموش کنید. اگر کاربران نیاز به دسترسی به RDP دارند، این پروتکل را فقط باید از طریق یک اتصال VPN امن همراه با احراز هویت چندعاملی (Multi-Factor Authentication – به اختصار MFA) جهت اتصال از راه دور به شبکه سازمان اجرا کنند. به منظور کسب اطلاعات بیشتر در این خصوص، مطالعه مقاله مسدود کردن پروتکل ریموت دسکتاپ (RDP) پیشنهاد میشود.

- به کارکنان سازمان آموزش دهید تا مراقب حملاتی همچون فیشینگ و یا نشانههای هرزنامههای مخرب باشند و سیاستهای امنیتی قوی را اجرا کنید.

- به صورت منظم از مهمترین دادههای فعلی و حیاتی سازمان با پیروی از قاعده 1-2-3 نسخه پشتیبان تهیه کنید. بر طبق این قاعده، به طور دورهای از هر فایل سه نسخه میبایست نگهداری شود (یکی اصلی و دو نسخه به عنوان پشتیبان). فایلها باید بر روی دو رسانه ذخیرهسازی مختلف نگهداری شوند. یک نسخه از فایلها میبایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- از دسترسی مهاجمان به امکانات امنیتی و حفاظتی جهت غیرفعال کردن این امکانات جلوگیری کنید. راهکار امنیتی سازمان خود را از طریق یک کنسول مدیریتی مبتنی بر ابر با فعال نمودن احراز هویت چندعاملی و مدیریت نقش-محور (Role Based Administration) جهت محدود کردن حقوق دسترسی کاربران انتخاب کنید.

- به یاد داشته باشید که هیچ راهکار واحدی برای محافظت سامانهها وجود ندارد و بکارگیری یک مدل امنیتی لایهای و دفاعی عمیق ضرورت دارد. راهکارهای مذکور را در تمام نقاط پایانی و سرورها گسترش دهید و اطمینان حاصل کنید که آنها میتوانند دادههای مرتبط با امنیت را به اشتراک بگذارند.

- یک طرح واکنش موثر و سریع به رویداد داشته باشید و در صورت نیاز آن را بهروزرسانی کنید. برای رصد تهدیدات یا پاسخگویی فوری به رویدادهای اضطراری، در صورت نیاز برای کمک بیشتر به کارشناسان امنیتی در خارج از سازمان مراجعه کنید.

مشروح گزارش محققان سوفوس در نشانی زیر قابل مطالعه است: