رمزگشای مخفی فایلهای قربانیان BlackMatter

محققان شرکت امنیتی امسیسافت (.Emsisoft, Ltd)، از تابستان امسال بیسروصدا در حال رمزگشایی فایلهای قربانیان باجافزار BlackMatter بودهاند.

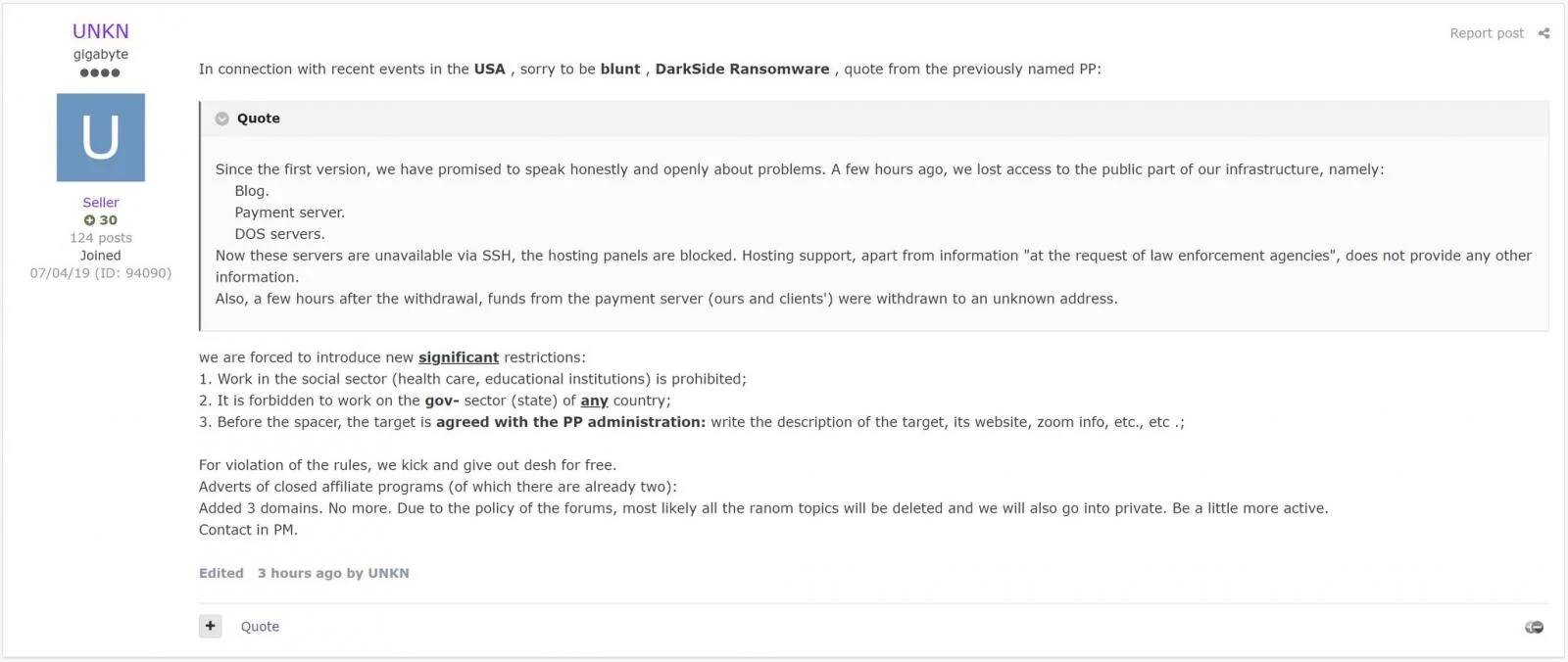

BlackMatter یک گروه باجافزاری نسبتاً جدید است که حملات آن از تابستان امسال بلافاصله پس از اینکه باجافزار دیگری به نام DarkSide فعالیت خود را تعطیل کرد، آغاز شده است. ۳۰ تیر، گردانندگان این باجافزار در یکی از تالارهای گفتگوی اینترنتی هکرها، اقدام به انتشار پیامهایی در خصوص خرید اطلاعات دسترسی شبکههای سازمانی کردند.

با بررسی پیامهای مهاجمان و نحوه عملکرد آنها به نظر میرسد که گردانندگان باجافزار BlackMatter افرادی بسیار حرفهای بوده و به احتمال زیاد باجافزار آنها، بر پایه باجافزاری مطرح و سابقهدار توسعه داده شده است. برخی محققان نیز معتقدند باجافزار BlackMatter محصول گروهی است که قبلاً با DarkSide و REvil همکاری داشتهاند. پس از یافتن نمونههای این باجافزار توسط محققان، مشخص شد که روالها و روش رمزگذاری مورد استفاده در این باجافزار، همان شیوه منحصربهفرد مورد استفاده در DarkSide است.

سال گذشته گزارش شد که گردانندگان باجافزار REvil، برای فرار از پیگیردهای قانونی، اقدام به تغییر نام خود به DarkSide کردهاند. در عین حال ظهور DarkSide موجب افول REvil نشد و طی یک سال گذشته هر دوی آنها فعال ماندند.

گروه باجافزاری DarkSide حملات باجافزاری متعددی را در آگوست 2020 علیه سازمانها در سراسر جهان انجام دادند. حمله آنها به شرکت خط لوله کولونیال، بزرگترین خط لوله سوخت در ایالات متحده، حساسیت نهادهای قانونی به جرایم سایبری را تشدید کرد. این حمله منجر به توقف سرورهای آنها و پرداخت 4 میلیون دلار به عنوان باج جهت دریافت کلید رمزگشا و بازیابی سرورهای خط لوله کولونیال شد.

گروه باجافزاری DarkSide پس از حمله مذکور، در پی اعمال فشار از سوی نهادهای قانونی ایالات متحده، فعالیت خود را تعطیل کردند. با این حال، همواره باجافزارها پس از توقف فعالیت خود، با نامهای جدید بازمیگردند. در مورد DarkSide نیز این مساله صادق است و در ماه ژوئیه با نام BlackMatter بازگشته است.

از آن زمان تا کنون، تیمهای تحقیقاتی از جمله شرکت امسیسافت در پی یافتن باگهایی در الگوریتمهای رمزگذاری باجافزار بودهاند تا امکان ساخت رمزگشا را فراهم کنند و به قربانیان باجافزار کمک کنند تا فایلهای رمزگذاری شده خود را بازیابی کنند.

با این حال، به منظور جلوگیری از رفع باگهای موجود در الگوریتمهای رمزگذاری باجافزارها توسط نویسندگان باجافزار، محققان به صورت بیسروصدا با شرکا و نهادهای قانونی مورد اعتماد و تیم پاسخ به رویداد همکاری کردهاند. در این راستا، اخبار این رمزگشاها در دسترس عموم قرار نگرفته است.

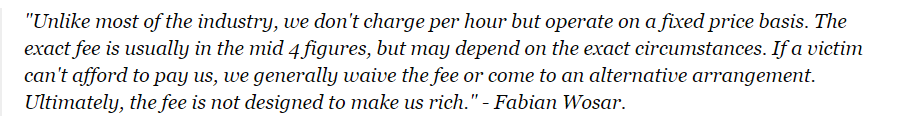

بلافاصله پس از شروع حملات باجافزار BlackMatter، محققان امسیسافت، باگی را کشف کردند که آنها را قادر میساخت بدون پرداخت باج، کلید رمزگشایی را جهت بازیابی فایلهای رمزگذاری شده قربانیان ایجاد کنند. پس از آن امسیسافت نهادهای قانونی، شرکتهای مذاکره کننده باجافزار، شرکتهای پاسخگویی به رویدادها و شرکای مورد اعتماد خود را در سراسر جهان در خصوص این رمزگشا مطلع ساخت.

نهادهای مذکور، پس از این اطلاعرسانی، قربانیان BlackMatter را جهت بازیابی فایلهای رمزگذاری شده بدون پرداخت باج، به شرکت امسیسافت ارجاع میدادند. از آن زمان آنها مشغول کمک به قربانیان این باجافزار جهت بازیابی اطلاعات بوده و به آنها کمک نموده که از پرداخت میلیونها دلار باج مطالبه شده، اجتناب کنند. به غیر از موارد ارجاع داده شده توسط نهادهای فوق، شرکت امسیسافت نیز با قربانیانی که نمونههای باجافزار و اطلاعیههای باجگیری (Ransom Note) را به صورت عمومی در سایتهای مختلف بارگذاری میکردند، تماس میگرفت.

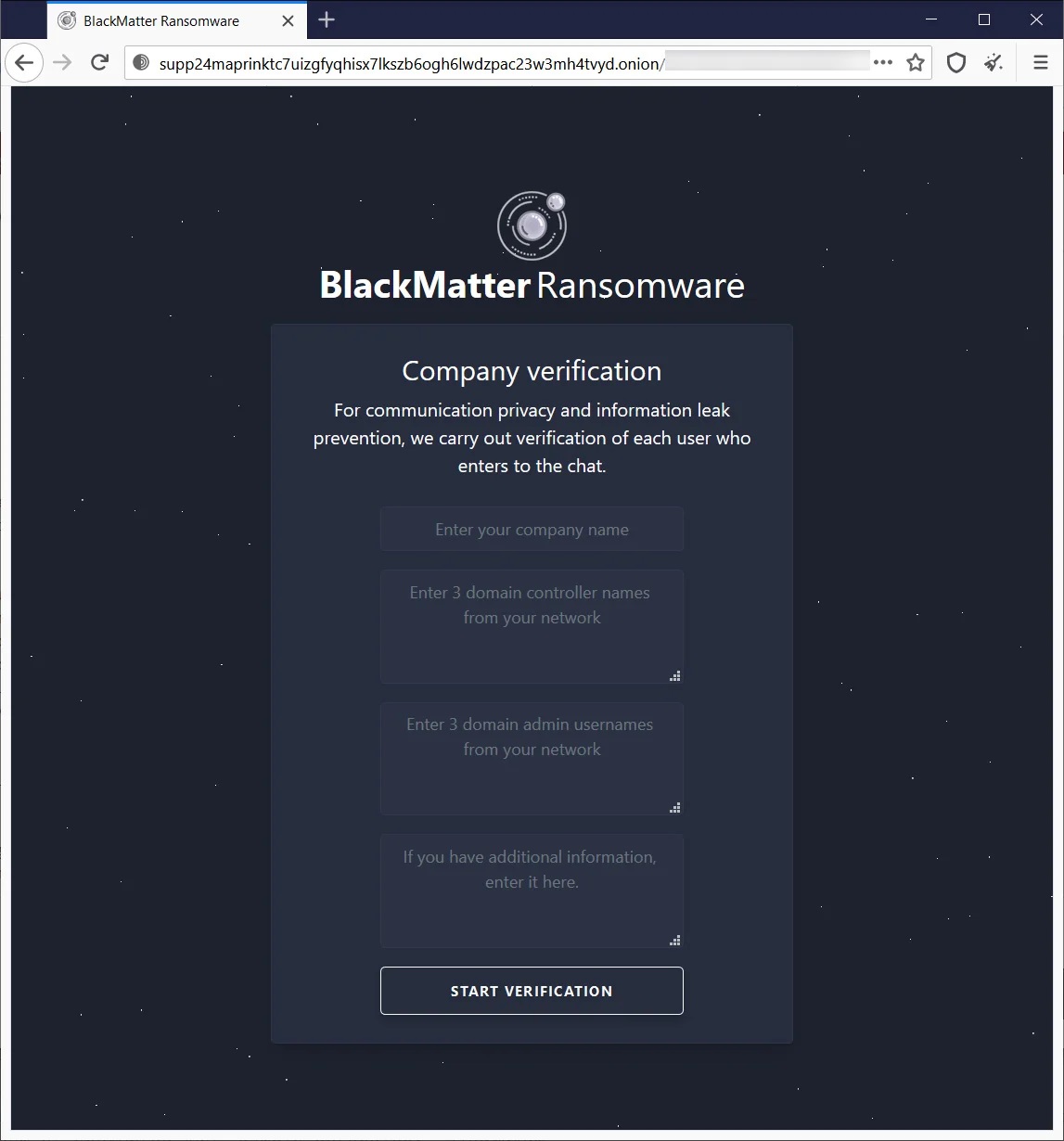

پس از انتشار نمونه باجافزار BlackMatter به صورت عمومی، قابلیت استخراج اطلاعیههای باجگیری فراهم شد و محققان شرکت از طریق آن به مذاکرات بین قربانی و گروه باجافزاری دسترسی پیدا کردند. پس از شناسایی قربانی، امسیسافت به طور خصوصی با مهاجمان باجافزاری در خصوص رمزگشا تماس گرفته و مذاکره مینمودند تا قربانیان مجبور به پرداخت باج نباشند.

حال که محققان توانسته بودند به نمونهها و اطلاعیههای باجگیری باجافزار BlackMatter دسترسی پیدا کنند، افراد دیگر نیز میتوانستند این اطلاعات را بدست آورند و از آنها برای ربودن چتهای مذاکره یا تصاویر اشتراکگذاری شده چتها در توییتر استفاده کنند.

این امر در نهایت باعث شد نویسندگان باجافزار BlackMatter، سایت مذاکرات خود را قفل کنند تا فقط قربانیان بتوانند به آنها دسترسی پیدا کنند و دیگر محققان نتوانند قربانیان را از این طریق پیدا کنند. قفل کردن سایت مذاکرات توسط گروه باجافزاری، منجر به متوقف شدن فعالیت محققان امسیسافت و سایر افراد در این روند شده است.

هنگامی که قربانیان از پرداخت باج امتناع کردند، نویسندگان باجافزار به طور فزایندهای به مذاکرهکنندگان باجافزار مشکوک و عصبانی شدند. به نقل از یکی از مذاکرهکنندگان، بعد از اینکه هیچ یک از قربانیان حاضر به پرداخت باج نشدند، از طرف مهاجمان BlackMatter به مرگ نیز تهدید شدند.

متأسفانه مهاجمان در پایان سپتامبر از رمزگشا مطلع شدند و توانستند باگهایی را که به امسیسافت اجازه رمزگشایی فایلهای قربانیان را میداد، برطرف کنند. یکی از روشهایی که مهاجمان ممکن است از وجود این باگ آگاه شوند، رصد شبکهها و ارتباطات شرکت پس از نفوذ است. به همین دلیل است که محققان امسیسافت همیشه به قربانیان توصیه میکنند که از یک کانال ارتباطی امن، مانند گروه سیگنال اختصاصی (Dedicated Signal Group) استفاده کنند و همچنین اطمینان حاصل کنند که هیچ یک از شبکههای آلوده شده در فرآیندهای بازیابی عمومی دخیل نیستند.

پس از این که نویسندگان باجافزار BlackMatter، باگها را برطرف نمودند، شرکت امسیسافت دیگر قادر به رمزگشایی فایلهایی که پس از آن تاریخ مزگذاری شده نیست، اما همچنان این شرکت به قربانیان پیشنهاد میکند که با محققان و شرکتهای امنیتی تماس بگیرند تا ببینند آیا از نمونههای جدیدتر این باجافزار میتوانند باگی کشف کنند.

محققان به قربانیان توصیه میکنند تا حملات باجافزاری را به نیروهای امنیتی و نهادهای قانونی اطلاع دهند. این نهادها میتوانند شاخصهای ارزشمندی از آلودگی را به منظور تحقیق بر روی آنها، جمعآوری نموده و در صورت موجود بودن رمزگشا، قربانیان را به شرکتهای ارائه دهنده کلید رمزگشا ارجاع دهند.