تعطیلی مجدد باجافزار REvil

در پی حملات موسوم به Hijacking در درگاه پرداخت Tor و سایت نشتدادههای باجافزار REvil، فعالیت این باجافزار برای بار دیگر متوقف شده است.

گروه باجافزاری REvil که در نیمه اول سال ۲۰۱۹ ظاهر شد، با نامهای Sodin و Sodinokibi نیز شناخته میشود. تصور میشود که این گروه جانشین گروه باجافزاری GandCrab است که البته اکنون دست از فعالیت کشیده است. REvil نام باجافزاری است که در قالب خدمات موسوم به “باجافزار به عنوان سرویس” (Ransomware-as-a-Service – به اختصار RaaS) به سایر مهاجمان فروخته میشود و توانسته طرفداران زیادی را در بازارهای زیرزمینی تبهکاران سایبری به خود جلب کند.

در خدمات RaaS، صاحب باجافزار، فایل مخرب را بهعنوان یک خدمت به متقاضی اجاره میدهد. متقاضی که ممکن است در برنامهنویسی تخصصی نداشته باشد تنها وظیفه انتشار باجافزار را بر عهده دارد. در نهایت بخشی از مبلغ اخاذی شده از قربانی به نویسنده باجافزار و بخشی دیگر به متقاضی سرویس میرسد.

از زمان راهاندازی REvil در سال ۲۰۱۹، این باجافزار حملات متعددی را علیه شرکتهای معروفی انجام داده است.

پس از آن در 22 تیر 1400، گردانندگان REvil به طرز مرموزی سایتهای پرداخت باج را غیرفعال و به طور موقت زیرساختهای مخرب خود را از کار انداختند. برخی منابع احتمال میدادند که این اتفاقات در نتیجه مذاکرات کاخ سفید با مسکو در مورد لزوم توقف حملات باجافزاری مهاجمان روسی به سازمانها و زیرساختهای آمریکا رخ داده و فشار دولت روسیه عامل اصلی تعطیلی REvil بوده است.

اما مدتی بعد این باجافزار در اوایل شهریور ماه حملات خود را مجدد از سر گرفت و شرکت ضدویروس بیتدیفندر (Bitdefender) نیز در همان ماه ابزار رایگانی را که فایل دستورالعمل آن در نشانی زیر قابل دریافت است، منتشر کرد.

https://www.nomoreransom.org/uploads/REvil_documentation.pdf

ابزار رمزگشای مذکور، امکان رمزگشایی فایلهای رمزگذاری شده را برای همه قربانیان REvil که فایل آنها قبل از ۲۲ تیر رمزگذاری شده بود، بدون نیاز به پرداخت مبلغ اخاذی شده فراهم میکرد. بیتدیفندر این ابزار رمزگشا را با همکاری یک نهاد قانونی ایجاد و منتشر کرده بود. این ابزار قادر بود کل کامپیوتر را به طور همزمان رمزگشایی نموده یا پوشههای خاصی را که مشخص شده، رمزگشایی کند.

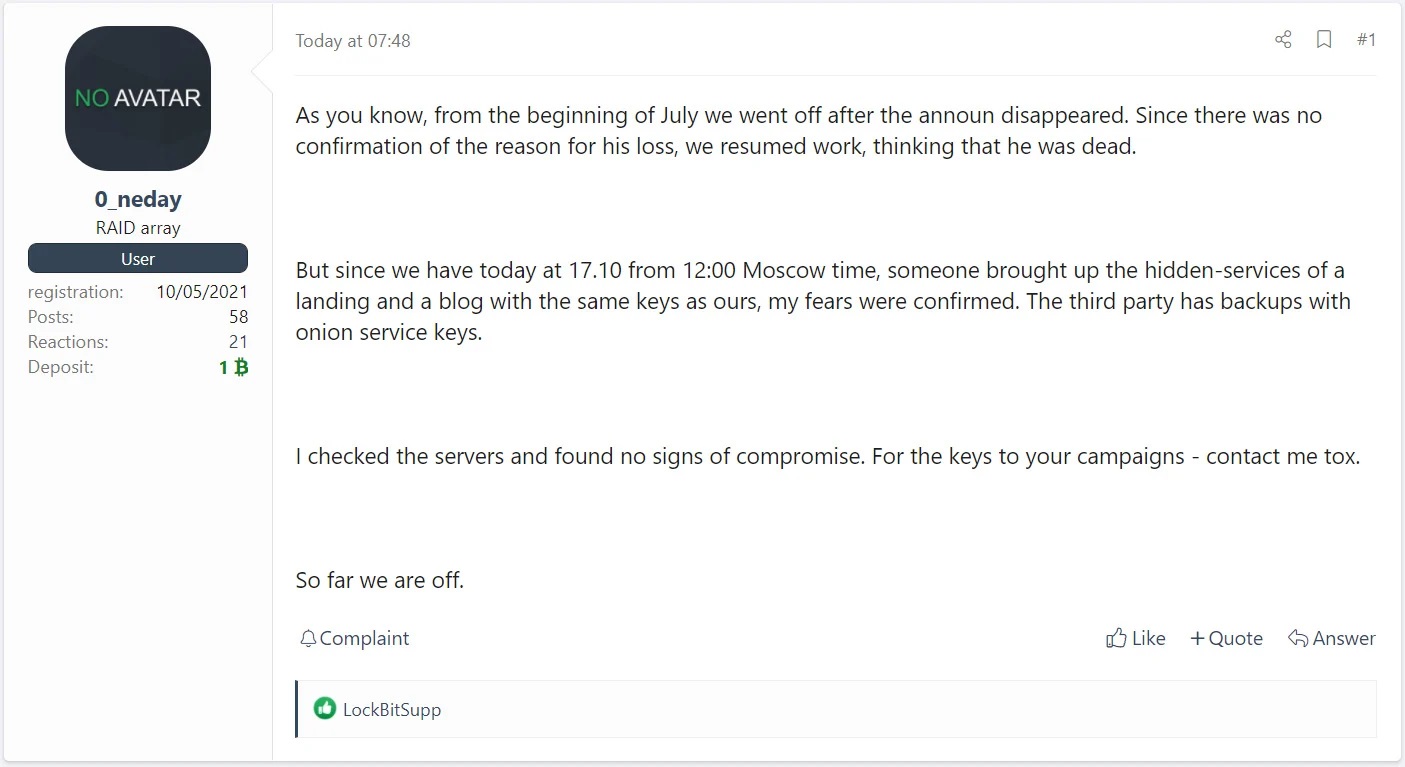

بنا به گزارش یکی از محققان شرکت رکوردد فیوچر (.Recorded Future, Inc)، باجافزار REvil که در اوایل شهریور ماه حملات خود را مجدد از سر گرفته بود، در اوایل روز 25 مهر ماه، سایت Tor و دامنه آن (onion domains) توسط مهاجمانی ناشناس از طریق کلیدهای خصوصی (Private Key) این باجافزار مورد حمله موسوم به XSS Hijacking قرار گرفته و احتمالاً مهاجمان از سایتهای آن نیز نسخه پشتیبان تهیه کردهاند.

برای راهاندازی سرویس Tor (یک دامنه onion.) باید یک جفت کلید خصوصی و عمومی که جهت راهاندازی اولیه سرویس نیز استفاده میشود، ایجاد شود. کلید خصوصی باید مخفی بماند و فقط در اختیار کاربران قابل اعتماد با سطح دسترسی بالا قرار گیرد، زیرا هرکسی که این کلید را در اختیار داشته باشد میتواند از آن برای راهاندازی همان سرویس onion. در سرور خود استفاده کند.

از آنجا که اکنون دامنهها مورد حمله Hijacking قرار گرفتهاند، به این معنی است که مهاجمان به کلیدهای خصوصی این سرویس دسترسی دارند. البته هنوز جزییات این حمله برای کسی روشن نیست و مشخص نشده که چه کسی سرورهای این باجافزار را مورد حمله قرار داده است. لذا این احتمال نیز وجود دارد که مهاجمان سعی کنند کنترل حمله را مجدد به دست آورند.

پس از ازسرگیری فعالیتهای REvil، نویسندگان این باجافزار برای جذب کاربران با مشکل روبرو شدهاند، تا جایی که میزان کمیسیونهای شرکای خود (متقاضیان خدمات RaaS) را تا 90 درصد افزایش دادهاند تا سایر تبهکاران سایبری را ترغیب به همکاری با خود کنند.

احتمال میرود در پی حملات موسوم به Hijacking در درگاه پرداخت Tor و سایت نشتدادههای باجافزار REvil، فعالیت این باجافزار برای همیشه متوقف شده باشد. با این حال، در مورد باجافزارها هیچ خبر خوشی برای همیشه دوام نمیآورد و احتمالاً به زودی شاهد تغییر نام این باجافزار در قالب حملات جدیدی خواهیم بود.