مروری بر Tomiris؛ بدافزار دیگر گروه Nobelium

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه شده، جزییات بدافزار جدید گروه Nobelium مورد بررسی قرار گرفته است.

۱۸ آذر سال 99، شرکت امنیتی فایرآی (FireEye) رسماً اعلام کرد که سیستمهایش در جریان حملهای بسیار پیچیده، مورد رخنه قرار گرفته است. به گفته فایرآی، مهاجمان این حمله با بکارگیری تکنیکهای جدید موفق به سرقت ابزارهایی دیجیتال شدهاند که این شرکت از آنها با عنوان Red Team یاد میکند. فایرآی از ابزارهای Red Team بهمنظور شناسایی آسیبپذیری سیستمها در شبکه مشتریان خود استفاده میکرده است. گفته میشود که از این ابزارها بهشدت مراقبت میشده است.

در آن زمان تصور میشد که هدف اصلی مهاجمان، سرقت ابزارهای Red Team بوده است.

اما خیلی زود مشخص شد که اهداف حملات بسیار گستردهتر از یک شرکت امنیتی بوده و بسیاری از شرکتها و حتی سازمانها و نهادهای مطرح نه فقط در ایالات متحده که در کشورهای متعدد در تسخیر مهاجمان قرار گرفته بودند.

تمامی شرکتها و سازمانهای هک شده در یک چیز مشترک بودند و آن استفاده از یکی از نرمافزارهای ساخت شرکت سولارویندز (SolarWinds, LLC) بوده است.

در جریان حمله فوق، مهاجمان Nobelium با بهرهگیری از تکنیک موسوم به زنجیره تأمین (Supply Chain Attack) پس از هک شرکت سولارویندز اقدام به تزریق کد آلوده به یکی از فایلهای نرمافزار SolarWinds Orion با نام SolarWinds.Orion.Core.BusinessLayer.dll و تبدیل آن به یک دربپشتی (Backdoor) کردند. فایل مذکور نیز از طریق قابلیت بهروزرسانی خودکار این نرمافزار به شبکه مشتریان سولارویندز راه یافته بود. در عمل موجب شد که شبکه مشتریان این نرمافزار در هر نقطه از جهان به تسخیر آنها در بیاید.

حملات زنجیره تامین حملات سایبری هستند که با هدف قرار دادن عناصر با امنیت کمتر در شبکه، به کل سازمان آسیب میرسانند. در واقع در این حملات، مهاجمان با بهرهجویی از اجزای آسیبپذیر یک نرمافزار معتبر در زنجیره تامین یک سازمان به آن رخنه و یا آن را دچار اختلال میکنند.

Nobelium، گروهی است که برخی منابع آن را منتسب به سازمان اطلاعات خارجی غیرنظامی فدراسیون روسیه (Russian Foreign Intelligence Service – به اختصار SVR) میدانند. از Nobelium با نامهای APT29،وThe Dukes،وDarkHalo یا Cozy Bear نیز یاد میشود.

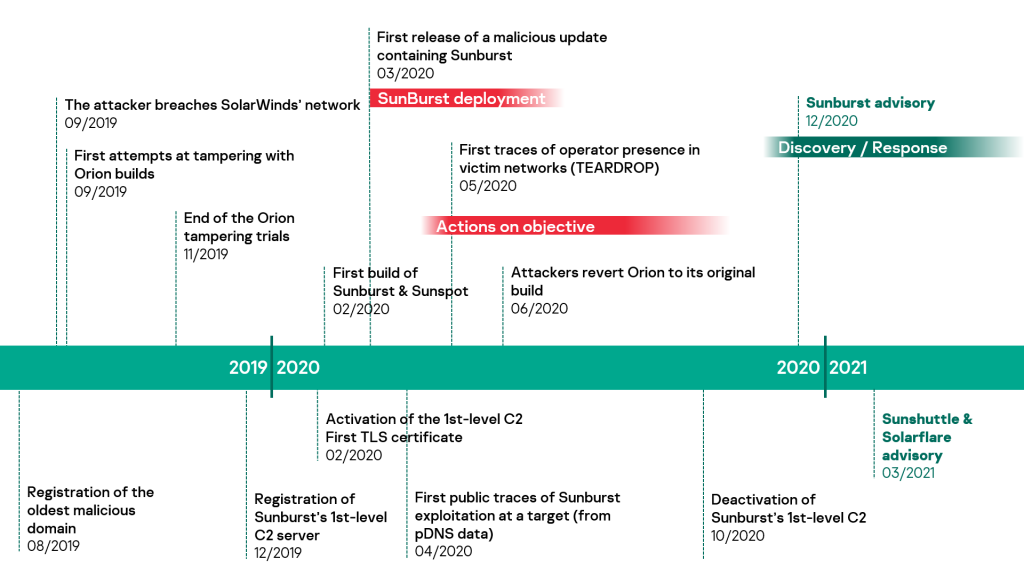

اعتقاد بر این است که وقتی فایرآی اولین آثار حمله را کشف کرد، مهاجمان Nobelium بیش از یک سال بود که روی آن کار می کردند. شواهد جمع آوری شده تاکنون نشان میدهد که آنها شش ماه در شبکههای سولارویندز حضور داشتند تا حمله خود را کامل کنند. حدس زده میشود که مهاجمان Nobelium از این دسترسی برای جمع آوری اطلاعات استفاده کردهاند.

جدول زمانی زیر مراحل مختلف این حمله را به طور خلاصه نمایش میدهد:

در آن زمان چندین شرکت امنیتی این حمله زنجیره تامین را مورد بررسی قرار دادند که برخی نمونههای آن در لینکهای زیر قابل مطالعه است.

- https://securelist.com/sunburst-connecting-the-dots-in-the-dns-requests/99862/

- https://securelist.com/sunburst-backdoor-kazuar/99981/

- https://www.mcafee.com/blogs/other-blogs/mcafee-labs/sunburst-malware-and-solarwinds-supply-chain-compromise/

- https://www.mcafee.com/blogs/other-blogs/executive-perspectives/why-solarwinds-sunburst-is-a-wake-up-call/

- https://symantec-enterprise-blogs.security.com/blogs/solarwinds/sunburst-supply-chain-attack-targets-solarwinds-users

- https://symantec-enterprise-blogs.security.com/blogs/solarwinds/solarwinds-attacks-stealthy-attackers-attempted-evade-detection-0

براساس گزارشهایی در مارس 2021، شرکتهای فایرآی و مایکروسافت (Microsoft Corp) اطلاعاتی در خصوص بدافزار دیگری تحت عنوان Sunshuttle (که GoldMax نیز نامیده میشود) و در کارزار فوق مورد استفاده قرار گرفته بود منتشر کردند.

- https://www.fireeye.com/blog/threat-research/2021/03/sunshuttle-second-stage-backdoor-targeting-us-based-entity.html

- https://www.microsoft.com/security/blog/2021/03/04/goldmax-goldfinder-sibot-analyzing-nobelium-malware/

سپس در 6 خرداد 1400 مایکروسافت کارزار فیشینگی را که سازمانی مستقر در ایالات متحده را هدف حمله قرار داده بود به Nobelium نسبت داد، جزئیات این حمله در گزارشی به نشانی زیر منتشر شده است:

در آن زمان Nobelium مدتها بود که عملیات خود را متوقف کرده بود و حملات دیگری به آن منتسب نشده بود. سپس در ژوئن 2021، محققان آثار DNS Hijacking را بر روی یکی از اعضای کشورهای مشترک المنافع کشف کردند.

در حملات موسوم به DNS Hijacking مهاجم پس از هک DNS Server، تغییراتی در رکوردها و IPهای درج شده در آن ایجاد میکند و به واسطه تغییر IP، ترافیک را از سرورهای اصلی به سرور جدید که تحت کنترل خود قرار دارد، هدایت میکند. هنگامی که مهاجم نام دامنهای را میرباید، کاربران را به سایتهای مخرب و جعلی هدایت میکند. این سایتهای جعلی اغلب به گونهای طراحی شدهاند که مانند سایت اصلی به نظر میرسند و هدف آنها فریب قربانیان برای وارد کردن اطلاعات اصالتسنجی و سپس ربودن آنها است.

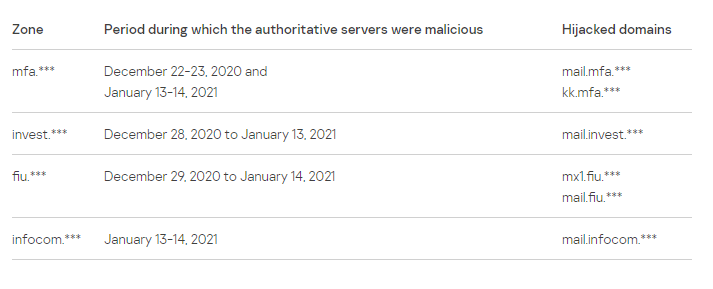

حملات DNS Hijacking اجرا شده توسط Nobelium در دورههای کوتاهی بین دسامبر 2020 تا ژانویه 2021 رخ دادند و مهاجمان ترافیک را از سرورهای ایمیل دولتی به دستگاههای تحت کنترل خودشان هدایت میکردند.

به نقل از محققان شرکت کسپرسکی (.Kaspersky, Lab)، این حملات DNS Hijacking در بیشتر موارد نسبتاً مختصر بوده و به نظر میرسد که سرورهای ایمیل سازمانهای موردنظر را عمدتاً هدف قرار میدادند. البته محققان نمیدانند که مهاجمان چگونه توانستند به این هدف برسند، اما فرض بر این است که آنها به نحوی موفق به کشف اطلاعات اصالتسنجی و ورود به کنسول مدیریتی سامانه شده بودند.

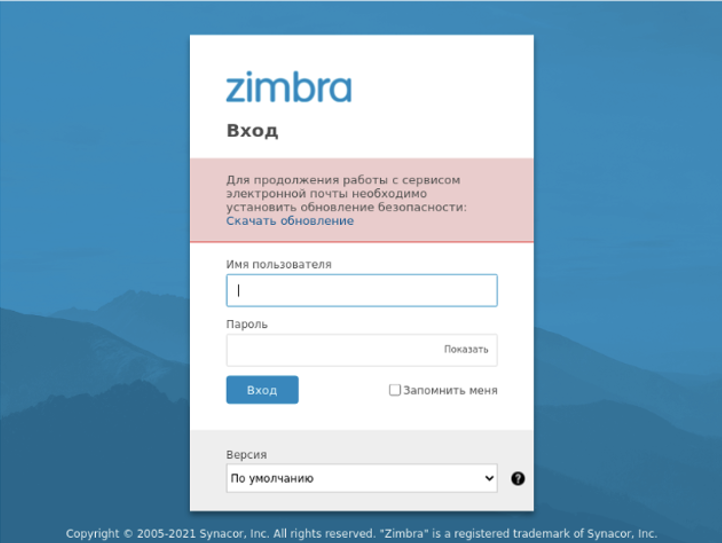

هنگامی که به واسطه تغییر IP در DNS Server، تغییرمسیر فعال میشود، قربانیان به صفحات Webmail login جعلی که همانند صفحات Webmail login اصلی بهنظر میرسد و رفتار آن را تقلید میکنند، هدایت میشوند. مهاجمان از طریق این صفحات وب جعلی، اطلاعات اصالتسنجی ایمیل قربانیان را ربوده و در برخی موارد، آنها را متقاعد به نصب یک درب پشتی به نام Tomiris در قالب یک بهروزرسانی نرمافزاری میکنند.

پس از اینکه مهاجمان نامهای دامنه مختلف (Domain name) را از طریق DNS Hijacking تحت کنترل خود گرفتند، برای همه این صفحات جعلی گواهینامههای SSL معتبر Let’s Encryptو(Let’s Encrypt Certificate) دریافت میکنند. و این امر باعث میشود مهاجمان بدون هیچ خطای Certificate موفق به برقراری اتصال شوند و قربانیان غیرحرفهای و غیرمتخصص متوجه حمله نشوند.

تصویر بالا، صفحه ورود به ایمیلی که توسط مهاجمان راه اندازی شده را نشان میدهد. هرگونه اطلاعات اصالتسنجی که در این صفحه تایپ میشود، توسط مهاجمان جمعآوری و ربوده شده و در مراحل بعدی حمله مجدداً مورد استفاده قرار میگیرد.

آنها پیامی را به صورت زیر به این صفحه Login اضافه نمودند و لینک مخربی را جهت فریب کاربر قرار میدهند تا یک “به روزرسانی امنیتی” از نوع بدافزاری را نصب کند.

“to continue working with the email service, you need to install a security update: download the update”.

لینک فوق منجر به یک فایل اجرایی میشود که یک دانلود کننده (Downloader) بدافزار است که اکنون با نام Tomiris نامگذاری شده است.

Tomiris یک درب پشتی است که به زبان برنامهنویسی Go نوشته شده و پس از استقرار در سیستم قربانی به طور مداوم به سرور کنترل و فرماندهی (C2) متصل شده تا فایلهای اجرایی مخرب بیشتری را بر روی سیستم هک شده دانلود کند اما قبل از انجام هرگونه عملیات مخرب، حداقل 9 دقیقه به حالت خواب (Sleep) میرود تا بتواند سیستمهای تحلیلی مبتنی بر سندباکس (Sandbox-based analysis systems) را دور بزند و توسط آنها قابل شناسایی نباشد.

این دربپشتی برای برای ماندگاری در سیستم، از طریق اجرای یک فایل از نوع batch که حاوی دستور زیر است، اقدام به ایجاد یک فرمان زمانبندی شده میکند:

![]()

آدرس سرور کنترل و فرماندهی (C2) مستقیماً در داخل Tomiris جاسازی نشده است. در عوض، به یک سرور واسط (Signalization) متصل میشود تا URL و درگاهی را که درب پشتی باید به آن متصل شود، استخراج کند. سپس Tomiris درخواستهای GET را به URL مذکور ارسال میکند تا اینکه سرور C2 به صورت یک JSON Object با ساختاری شبیه به آنچه در ادامه میبینید پاسخ دهد:

![]()

این Object یک فایل اجرایی را مشخص میکند که روی سیستم قربانی دانلود شده و با پارامترهای خاص اجرا میشود. این ویژگی و این واقعیت که Tomiris هیچ گونه قابلیتی فراتر از دانلود ابزارهای بیشتری را ندارد، نشان میدهد که بدافزارهای دیگری نیز در این مجموعه ابزار وجود دارند، که تاکنون محققان نتوانستهاند آنها را شناسایی و بازیابی کنند.

محققان همچنین نمونه دیگری از Tomiris (با نام “SBZ” که هش آن در زیر قابل دسترس است) را شناسایی کردند که در نقش یک دربپشتی به طور خودکار فایلهایی را که با پسوندهای از پیش تعریف شده مطابقت دارد (doc, .docx, .pdf, .rar.) سرقت میکند.

51AA89452A9E57F646AB64BE6217788E

برخی سرنخهای کوچک یافت شده در طول این تحقیق نشان میدهد که احتمالاً گردانندگان Tomiris روسی زبان هستند.

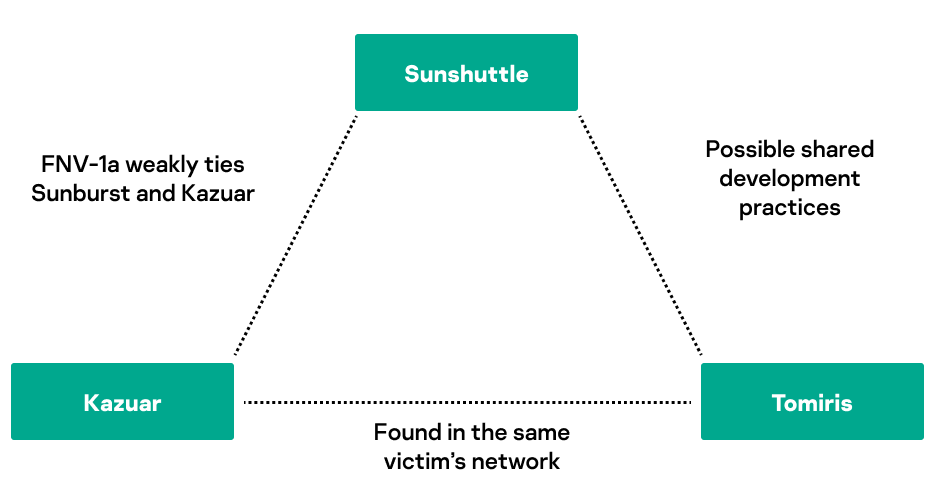

محققان هنگام تحلیل Tomiris، متوجه شباهتها آن با بدافزار Sunshuttle شدند. برخی از مهمترین آنها عبارتند از زبان برنامه نویسی یکسان، الگوریتمهای رمزگذاری/مبهمسازی مشابه جهت ارتباط با سرور کنترل و فرماندهی (C2)، بهرهگیری از فرامین زمانبندی شده جهت ماندگاری در سیستم، ساز و کار تاخیر در اجرا (Sleep) و وجود اشتباهات و غلطهای املائی مشابه در آنها.

تشابه دیگر این است که دستگاههای دیگری که در شبکه به Tomiris آلوده شدهاند، با درب پشتی Kazuar نیز هک شدهاند. محققان کسپرسکی نتوانستند از دادههای موجود به این نکته پی ببرند که آیا یکی از این بدافزارهای مخرب منجر به استقرار بدافزار دیگر شده است یا این که از دو رویداد مستقل نشات گرفتهاند.

علیرغم وجود وجود شباهتهای زیادی یافت شده بین این دو درب پشتی، با اطمینان نمیتوان Tomiris و Sunshuttle را یکسان دانست. ممکن است بخشی از این شباهتها کاملاً تصادفی باشند، اما برنامهنویسی آنها توسط گروه یکسان یا بکارگیری کدهای برنامهنویسی مشابه، محتمل به نظر میرسد. نمودار بعدی پیوندهای ضعیفی را بین این سه بدافزار ذکر شده نشان میدهد:

با وجود اینکه شکل مذکور به تعدادی سرنخ جهت ارتباط بین Sunburst ،Kazuar و Tomiris اشاره میکند، اما به نظر میرسد که هنوز مدرک اصلی توسط محققان کشف نشده تا بتوان همه آنها را به یک گروه نسبت داد.

یک فرضیه این است که به دلیل گستردگی حملات Sunshuttle سایر مهاجمان به طور هدفمند سعی در بازتولید روش بدافزار مذکور داشته باشند تا تحلیلگران و متخصصان امنیتی را گمراه کنند. اولین نمونه Tomiris که محققان از آن مطلع هستند در فوریه 2021 یعنی یک ماه قبل از کشف Sunshuttle در جهان ظاهر شد.

در حالی که ممکن است گردانندگان تهدیدات مستمر و پیشرفته (Advanced Persistent Threat – به اختصار APT) از وجود این بدافزار در آن زمان مطلع بوده باشند، اما بعید است که سعی در بکارگیری این بدافزار قبل از افشا شدن داشته باشند. یک فرضیه بسیار محتملتر این است که نویسندگان بدافزارهای Sunshuttle، در دسامبر 2020 هنگامی که حملات به شبکه مشتریان شرکت سولارویندز کشف شد، شروع به توسعه Tomiris کردهاند تا آن را جایگزین بدافزار فاش شده خود کنند.