کلاهبرداری گردانندگان REvil از شرکای خود

برخی گزارشها حکایت از آن دارد که گردانندگان باجافزار REvil اقدام به در کنترل گرفتن مذاکرات مطالبه باج با قربانیان نموده و از پرداخت سهم باج دریافتی به شرکای خود اجتناب میکنند.

گروه باجافزاری REvil که در نیمه اول سال 2019 ظاهر شد، با نامهای Sodin و Sodinokibi نیز شناخته میشود. تصور میشود که این گروه جانشین گروه باجافزاری GandCrab است که البته اکنون دست از فعالیت کشیده است. REvil نام باجافزاری است که در قالب خدمات موسوم به “باجافزار به عنوان سرویس” (Ransomware-as-a-Service – به اختصار RaaS) به سایر مهاجمان فروخته میشود و توانسته طرفداران زیادی را در بازارهای زیرزمینی تبهکاران سایبری به خود جلب کند.

در خدمات RaaS، صاحب باجافزار، فایل مخرب را بهعنوان یک خدمت به متقاضی اجاره میدهد. متقاضی که ممکن است در برنامهنویسی تخصصی نداشته باشد تنها وظیفه انتشار باجافزار را بر عهده دارد. در نهایت بخشی از مبلغ اخاذی شده از قربانی به نویسنده باجافزار و مبلغ بیشتر (معمولاً 70-80 درصد) به متقاضی سرویس میرسد.

گردانندگان باجافزار REvil با استفاده از یک کلید اصلی (Master Private Key)، تمام فایلهای رمزگذاری شده توسط مشترکان RaaS را رمزگشایی نموده و شرکای خود را از این معامله خارج کرده و کل باج را سرقت میکنند.

این کلاهبرداری چندی پیش در تالارهای گفتگوی زیرزمینی، بین مشترکان RaaS مورد بحث و بررسی قرار گرفته و اخیراً توسط محققان امنیتی و توسعهدهندگان بدافزار نیز تأیید شده است.

گروه REvil که توسط مهاجمان باتجربه در تالارهای گفتگوی زیرزمینی تبلیغ میشد، گروهی با درآمدی بسیار بالا است که فقط اقدام به جذب هکرهای مجرب شبکه مینمودند. اگرچه گروه REvil در ابتدا به عنوان تبهکاران سایبری “صادق” آغاز به کار نمودند، به زودی به کلاهبرداری از سهم 70 درصدی باج پرداختی به شرکای خود روی آورد.

به نقل از مدیر تیم تحقیقات اینتل (Intel Corporation)، حداقل از سال 2020 مهاجمان مختلف در بازارهای زیرزمینی ادعا کردهاند که گردانندگان RaaS مذاکرات خود را با قربانیان در اتاقهای گفتگوی خصوصی بدون آنکه شرکای آنها مطلع باشند، انجام میدهند. این شایعه پس از تعطیلی ناگهانی DarkSide و Avaddon و انتشار کلیدهای رمزگشای این دو باجافزار بیشتر شد.

وی در ادامه عنوان میکند که گردانندگان REvil نیز مشابه شرکای آنها برای مذاکره و مطالبه باج از قربانی، از اتاقهای گفتگوی خصوصی استفاده میکنند. در این حال وقتی مذاکرات به نقطه حساسی میرسد، گردانندگان REvil با ادعای اینکه قربانی بدون پرداخت باج در حال خروج از مذاکرات است، مسئولیت و ادامه مذاکرات را بر عهده میگیرد. گردانندگان REvil مذاکرات خود را با قربانی ادامه داده و باج را بصورت کامل بدون پرداخت سهم شرکای خود دریافت میکنند.

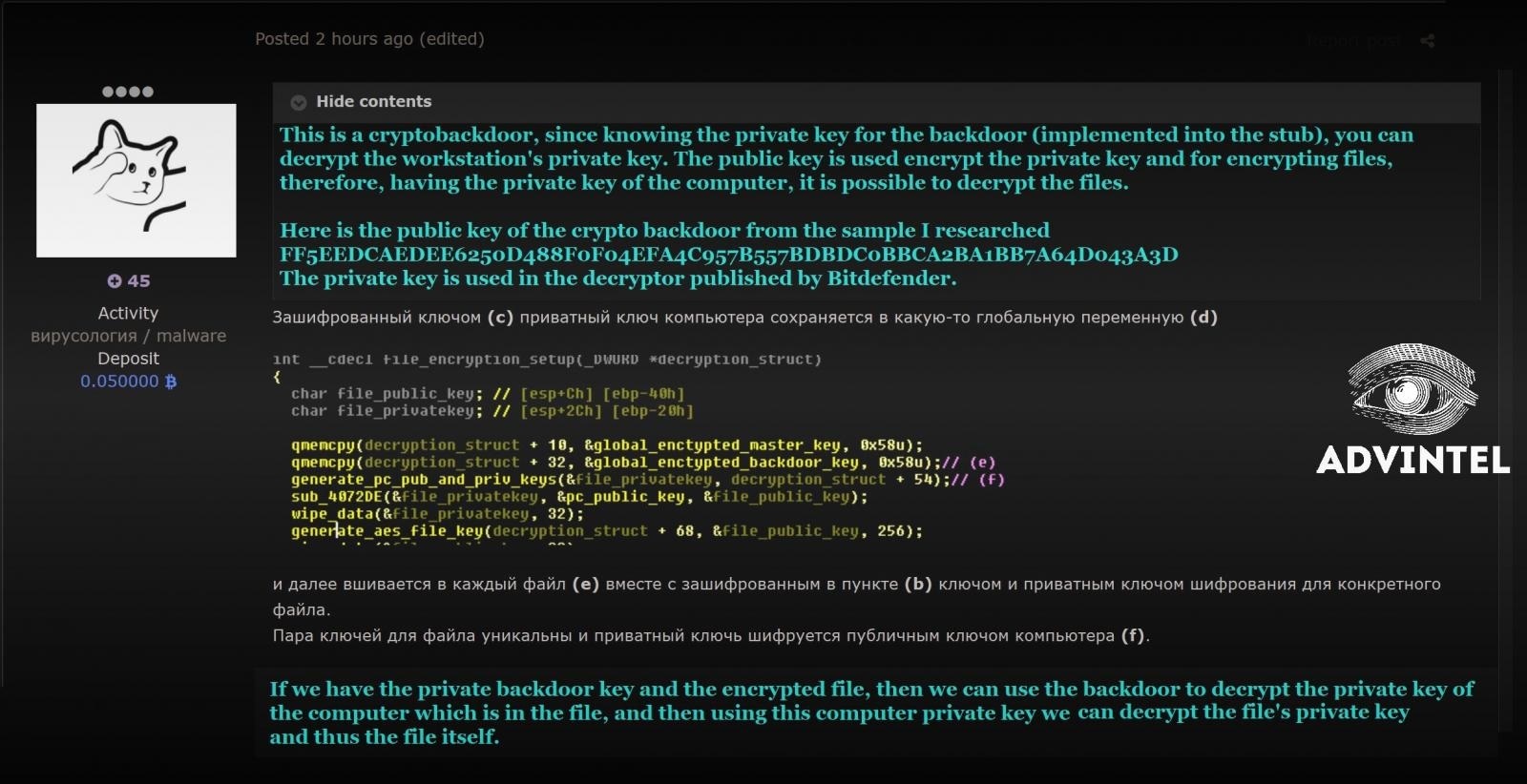

اخیراً، این ادعاها اهمیت بیشتری پیدا کرده است زیرا یک مهندس معکوس بدافزار زیرزمینی، شواهدی از رمزگشایی دوگانه REvilو(Double-dipping practices) در فایلهای قربانیان ارائه کرده است. این افشاگری پس از آن صورت میگیرد که شرکت امنیت سایبری بیتدیفندر (Bitdefender) اقدام به انتشار یک ابزار رمزگشای اصلی برای قربانیان REvil نمود.

در یکی از تالارهای گفتگو که در تصویر نشان داده شده نویسنده متن ادعا نموده که مشترکان RaaS، تنها کسانی نیستند که میتوانند سیستمهایی را که با نمونه باجافزار REvil رمزگذاری کردهاند، رمزگشایی کنند. گردانندگان REvil نیز یک کلید اصلی دارند که از آنها برای بازیابی فایلهای رمزگذاری شده استفاده میکنند.

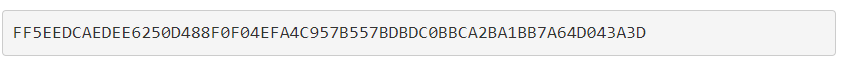

کلید عمومی (Public Key) در تصویر بالا به صورت زیر ارائه شده است:

بازیابی فایلهای رمزگذاری شده از طریق کلید اصلی که فقط در اختیار گردانندگان REvilاست یا کلید کارزار (campaign key) که مشترکان RaaS آن را در اختیار دارند، امکانپذیر است.

۱۱ تیر ماه، برخی مشتریان شرکت کاسیا (Kaseya, Ltd) که از محصول Kaseya VSA استفاده میکردند هدف باجافزار REvil قرار گرفتند. VSA از جمله محصولات این شرکت جهت مدیریت از راه دوره شبکهها و نقاط پایانی است. یکی از کاربردهای اصلی VSA فراهم کردن بستری برای مدیریت نقاط پایانی مشتریان شرکتهای ارائهدهنده خدمات پشتیبانی ( Managed Service Provider – به اختصار MSP ) است.

هنگامی که مهاجمان REvil برای مدت محدودی فعالیت خود را متوقف کرده بودند، کاسیا به طرز مرموزی یک رمزگشای اصلی برای حمله خود دریافت کرد که به شرکتهای ارائهدهنده خدمات پشتیبانی و مشتریان آنها اجازه میداد فایلها را به صورت رایگان بازیابی و رمزگشایی کنند.

شرکت ضدویروس بیتدیفندر نیز چندی پیش ابزار رایگانی منتشر کرد که امکان رمزگشایی فایلهای رمزگذاری شده را برای قربانیان باجافزار REvil، بدون نیاز به پرداخت مبلغ اخاذی شده فراهم میکند. بیتدیفندر اعلام نمود که این ابزار رمزگشا را با همکاری یک نهاد قانونی ایجاد و منتشر کرده است. به نقل از بیتدیفندر، قربانیانی که REvil قبل از ۲۲ تیر آنها را مورد حمله قرار داده و فایلهای آنها را رمزگذاری نموده است، میتوانند جهت رمزگذاری فایلهایشان از این رمزگشا استفاده کنند.

بیتدیفندر درآن زمان عنوان نمود که نمیتواند جزئیات مربوط به نحوه دستیابی به کلید رمزگشایی اصلی یا نهاد قانونی مذکور را به اشتراک بگذارد. به نظر میرسد کلیدی که بیتدیفندر در ابزار رمزگشای خود از آن استفاده کرده، همان کلید اصلی باشد و احتمالاً همان چیزی است که به قربانیان Kaseya کمک میکند تا فایلها را به صورت رایگان بازیابی کنند. احتمال دارد که دریافت کلید رمزگشایی REvil برای مشتریان کاسیا نیز به تحقیقات نهاد قانونی مذکور مرتبط باشد.

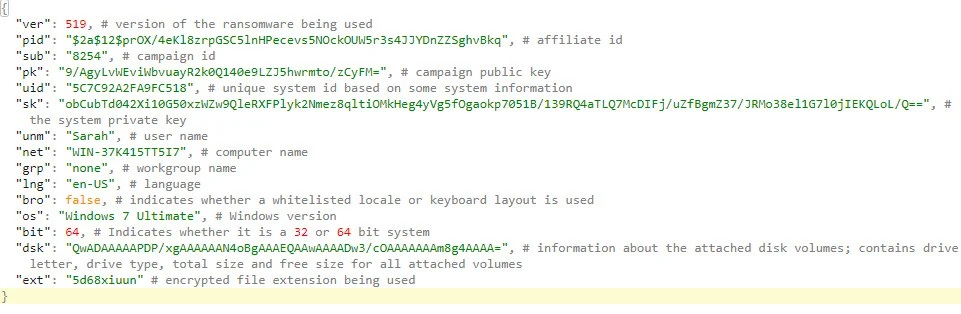

مهاجمان باجافزاری برای دسترسی به پرتال پرداخت REvil، به بخشی از اطلاعات موجود در اطلاعیه باجگیری (Ransom note) نیاز دارند. این رشته از کاراکترهای ظاهراً بیمعنی شامل دادههای مختلفی همچون نوع سیستم، حمله، نسخه بدافزار مورد استفاده و کلید خصوصی است.

اخیراً گروههای باجافزاری جدیدتر از شخصی ماهر به منظور کنترل کامل فعالیتهای گردانندگان باجافزاری و عملیات رمزگشایی سیستمهای قفل شده استفاده میکنند.

مدیر ارشد فناوری امسیسافت (Emsisoft, Ltd) خاطرنشان میکند که به نقل از گردانندگان REvil، کلید اصلی نوعی تضمین در برابر شرکای آنان است و آنها نیاز به توضیح ندارند و حق مذاکرات با قربانی را در هر مرحلهای برای خود محفوظ نگه میدارند.

مدیر ارشد فناوری امسیسافت در ادامه خاطرنشان میکند که شایعه شده بود که گروه باجافزار DarkSide نیز حملات خود را به این شیوه اجرا میکنند.