سوءاستفاده مهاجمان از آسیبپذیری حیاتی ویامور

شرکت ویامور (VMware, Inc) تایید کرده که مهاجمان در حال سوءاستفاده از یک آسیبپذیری “حیاتی” (Critical) با شناسه CVE-2021-22005 در محصول vCenter هستند.

شدت این آسیبپذیری 9.8 از 10 – بر طبق استاندارد CVSSv3 – گزارش شده است.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه شده، جزییات CVE-2021-22005 مورد بررسی قرار گرفته است.

سوءاستفاده از CVE-2021-22005 مهاجم را قادر میسازد تا با آپلود یک فایل دستکاری شده بر روی پورت 443، اقدام به اجرای کد دلخواه خود بر روی سرور vCenter کند.

30 شهریور، ویامور با انتشار نسخ جدید زیر، CVE-2021-22005 را وصله کرد:

- https://docs.vmware.com/en/VMware-vSphere/7.0/rn/vsphere-vcenter-server-70u2c-release-notes.html

- https://kb.vmware.com/kb/85718

- https://docs.vmware.com/en/VMware-vSphere/6.7/rn/vsphere-vcenter-server-67u3o-release-notes.html

- https://kb.vmware.com/kb/85719

همچنین به تازگی، یک محقق ویتنامی، PoC (نمونه کد بهرهجو) این آسیبپذیری را در لینکهای زیر بهصورت عمومی منتشر و در دسترس قرار داده است:

- https://www.youtube.com/watch?v=WVJ8RDR7Xzs

- https://gist.github.com/testanull/c2f6fd061c496ea90ddee151d6738d2e

اگر چه این محقق خاطر نشان کرده که بخشهای کلیدی از کد را از این PoC حذف کرده تا امکان سوءاستفاده از آن فراهم نباشد اما بررسیها نشان میدهد که مهاجمان خیلی زود موفق به تکمیل PoC مذکور و بهرهجویی از آن شدهاند.

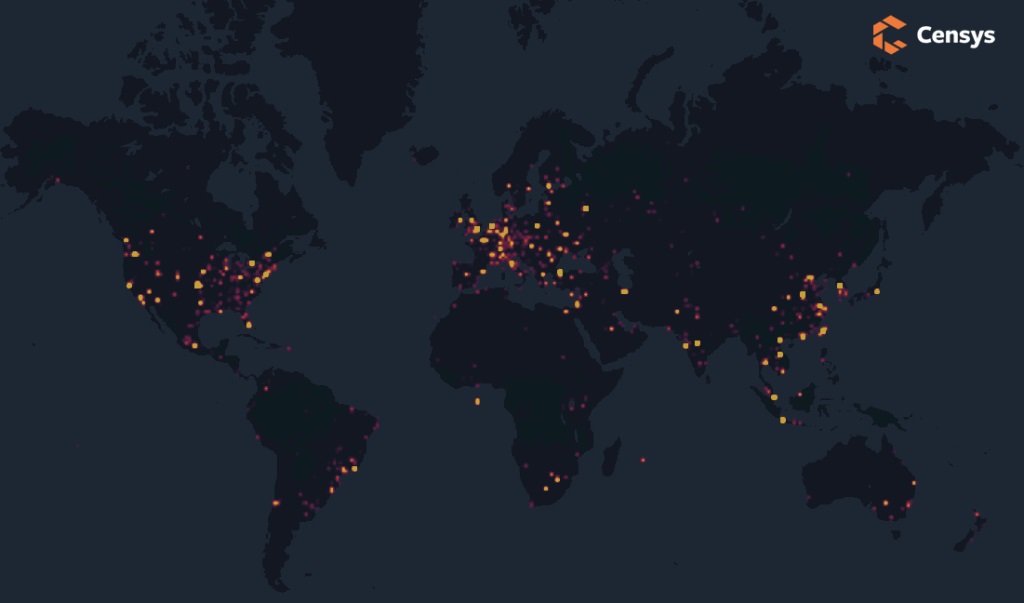

در حال حاضر هزاران سرور vCenter بر روی اینترنت در دسترس قرار دارند و به طور بالقوه میتوانند از طریق آسیبپذیری CVE-2021-22005 مورد سوءاستفاده مهاجمان قرار بگیرند.

به تمامی راهبران بسترهای مجازیسازی ویامور توصیه اکید میشود تا با مراجعه به راهنمای فنی زیر نسبت به اعمال بهروزرسانی مربوطه بر روی vCenter اقدام نمایند:

https://www.vmware.com/security/advisories/VMSA-2021-0020.html