خبر خوش بیتدیفندر برای قربانیان باجافزار REvil

شرکت ضدویروس بیتدیفندر (Bitdefender) ابزار رایگانی منتشر کرده که امکان رمزگشایی فایلهای رمزگذاری شده را برای قربانیان باجافزار REvil، بدون نیاز به پرداخت مبلغ اخاذی شده فراهم میکند. بیتدیفندر این ابزار رمزگشا را با همکاری یک نهاد قانونی ایجاد و منتشر کرده است.

این ابزار رمزگشا، همه قربانیان REvil که فایل آنها قبل از 22 تیر رمزگذاری شده را رمزگشایی میکند.

قربانیان باجافزار Revil میتوانند فایل دستورالعمل رمزگشای اصلی را از بیتدیفندر به نشانی زیر دریافت و کل کامپیوتر را به طور همزمان رمزگشایی نموده یا پوشههای خاصی را برای رمزگشایی مشخص کنند.

https://www.nomoreransom.org/uploads/REvil_documentation.pdf

گروه باجافزاری REvil با نامهای Sodin و Sodinokibi نیز شناخته میشود. تصور میشود که این گروه جانشین گروه باجافزاری GandCrab است که البته اکنون دست از فعالیت کشیده است. REvil نام باجافزاری است که در قالب خدمات موسوم به “باجافزار به عنوان سرویس” (Ransomware-as-a-Service – به اختصار RaaS) به سایر مهاجمان فروخته میشود و توانسته طرفداران زیادی را در بازارهای زیرزمینی تبهکاران سایبری به خود جلب کند.

در خدمات RaaS، صاحب باجافزار، فایل مخرب را بهعنوان یک خدمت به متقاضی اجاره میدهد. متقاضی که ممکن است در برنامهنویسی تخصصی نداشته باشد تنها وظیفه انتشار باجافزار را بر عهده دارد. در نهایت بخشی از مبلغ اخاذی شده از قربانی به نویسنده باجافزار و بخشی دیگر به متقاضی سرویس میرسد.

از زمان راهاندازی REvil در سال 2019، این باجافزار حملات متعددی را علیه شرکتهای معروفی انجام داده است.

برای مثال 11 تیر ماه، مهاجمان REvil با سوءاستفاده از آسیبپذیری “روز-صفر” Kaseya، مشتریان شرکت کاسیا (Kaseya) را که از محصول Kaseya VSA استفاده میکردند هدف حملات گستردهای قرار دادند. در جریان این حملات، 60 شرکت ارائهدهنده خدمات پشتیبانی (Managed Service Provider – به اختصار MSP) و بیش از 1500 کسب و کار در سراسر جهان مورد حمله و رمزگذاری قرار گرفتند.

VSA از جمله محصولات این شرکت جهت مدیریت از راه دوره شبکهها و نقاط پایانی است. یکی از کاربردهای اصلی VSA فراهم کردن بستری برای مدیریت نقاط پایانی مشتریان شرکتهای ارائهدهنده خدمات پشتیبانی است. این شرکتها میتوانند با استفاده از VSA، سرورها و ایستگاههای کاری مشتریان خود را که نرمافزار Kaseya Agent بر روی آنها نصب شده مدیریت کنند. بررسیهای بعدی نشان داد مهاجمان پس از سوءاستفاده از یک آسیبپذیری روز-صفر به شناسه CVE-2021-30116 در VSA اقدام به توزیع کد مخرب بر روی دستگاههای متصل به این سرورها و آلوده کردن آنها به باجافزار REvil کرده بودند.

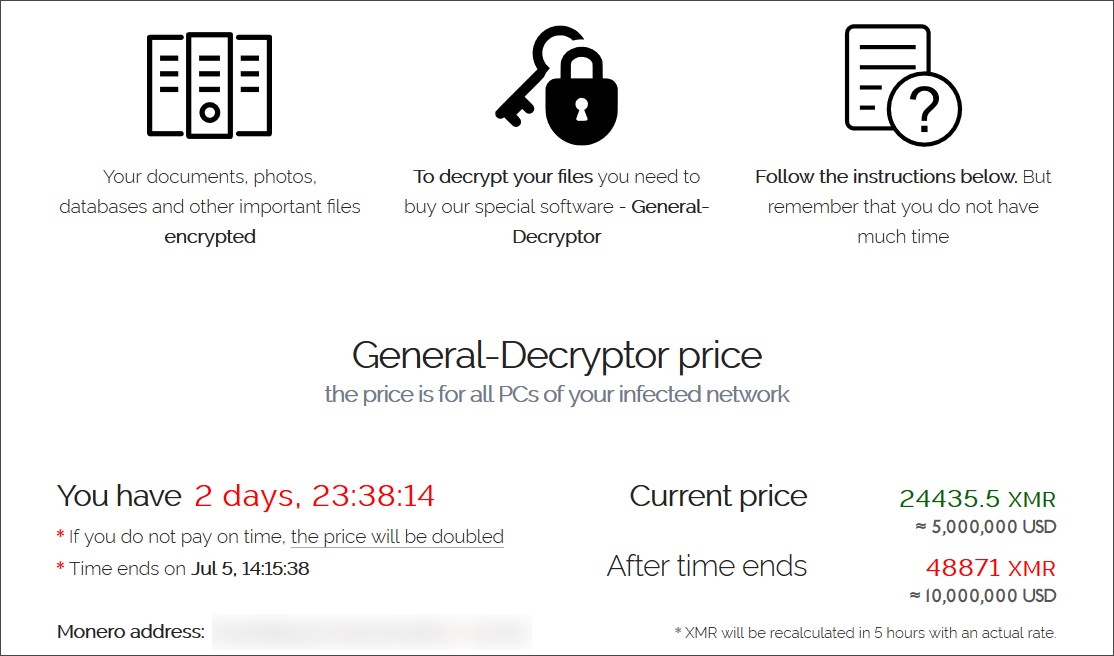

پس از اجرای این حمله پیچیده و گسترده، مهاجمان درخواست باج ۷۰ میلیون دلاری در ازای ارائه یک کلید رمزگشایی مشترک و قابل استفاده برای تمامی قربانیان، ۵ میلیون دلار در ازای ارائه کلید رمزگشایی برای شرکتهای MSP و ۴۰ هزار دلار در ازای عرضه کلید اختصاصی برای هر قربانی که اقدام به پرداخت باج کند را مطرح نمودند.

اما مدتی کوتاه پس از آن در 22 تیر، گردانندگان REvil به طرز مرموزی سایتهای پرداخت باج را غیرفعال و زیرساختهای مخرب خود را از کار انداختند. برخی منابع احتمال میدهند که کلید در نتیجه مذاکرات اخیر کاخ سفید با مسکو در مورد لزوم توقف حملات باجافزاری مهاجمان روسی به سازمانها و زیرساختهای آمریکا به دست کاسیا رسیده باشد و فشار دولت روسیه عامل اصلی تعطیلی REvil بوده است.

در حالی که مهاجمان REvil فعالیت خود را متوقف کرده بودند، کاسیا به طرز مرموزی یک رمزگشای اصلی برای حمله خود دریافت کرد که به MSP و مشتریان آنها اجازه میداد فایلها را به صورت رایگان بازیابی و رمزگشایی کنند.

به نقل از بیتدیفندر، قربانیانی که REvil قبل از 22 تیر آنها را مورد حمله قرار داده و فایلهای آنها را رمزگذاری نموده است، میتوانند جهت رمزگذاری فایلهایشان از این رمزگشا استفاده کنند.

بیتدیفندر عنوان نموده که نمیتواند جزئیات مربوط به نحوه دستیابی به کلید رمزگشایی اصلی (Master Decryption Key) یا نهاد قانونی مذکور را به اشتراک بگذارد.

احتمال دارد که دریافت کلید رمزگشایی REvil برای مشتریان کاسیا نیز به تحقیقات نهاد قانونی مذکور مرتبط باشد.

در حالی که REvil در ابتدای این ماه حملات خود را مجدد از سر گرفته است، انتشار این رمزگشای اصلی نعمتی بزرگ برای قربانیان فعلی است که تصمیم به پرداخت باج یا توانایی پرداخت آن را پس از ناپدید شدن گروه باجافزاری ندارند.