افشای رمزهای عبور تجهیزات فورتینت

یک مهاجم فهرستی از 500 هزار نامکاربری و رمز عبور VPN تجهیزات ساخت شرکت فورتینت (Fortinet) را که ظاهراً تابستان گذشته از دستگاههای آسیبپذیر سرقت شده بود به صورت عمومی منتشر کرده است.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه شده جزییات این نشت اطلاعات مورد بررسی قرار گرفته است.

مهاجم مذکور عنوان نموده که آسیبپذیری سوءاستفاده شده در تجهیزات ساخت شرکت فورتینت بعداً وصله شده است. در عین حال مدعی است که بسیاری از اطلاعات (رمزهای عبور VPN) افشا شده همچنان معتبر هستند.

این نشت یک رویداد جدی است؛ در اختیار داشتن رمزعبور VPN، دسترسی و نفوذ به یک شبکه، حذف اطلاعات، نصب بدافزار و اجرای حملات باجافزاری را برای مهاجمان فراهم میکند.

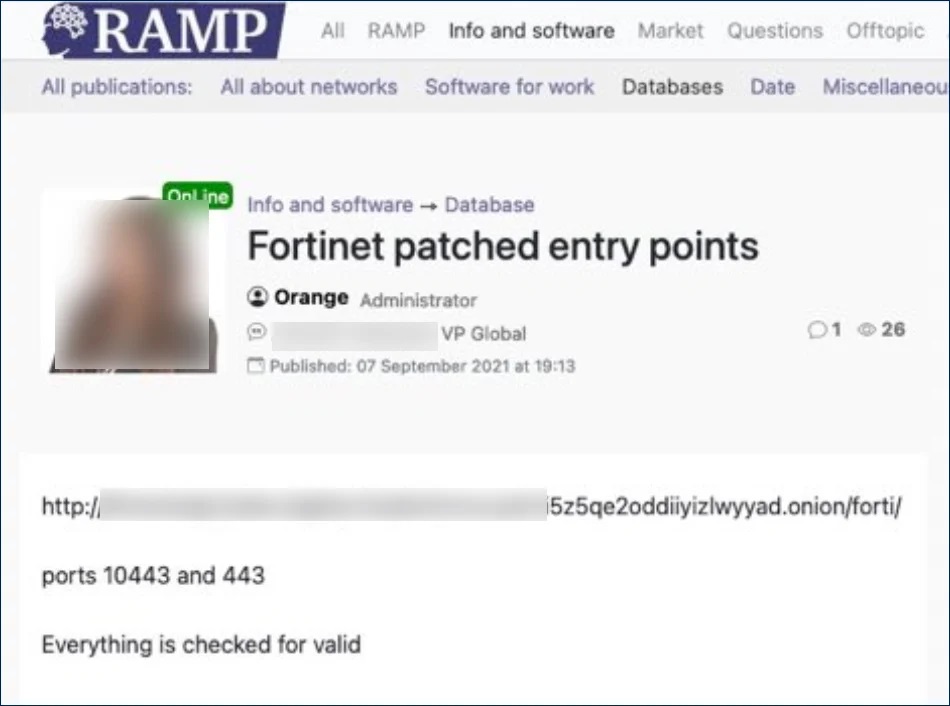

این رمزهای عبور، 16 شهریور ماه توسط مهاجمی معروف به “Orange” که مدیر تالار گفتگوی تازه تاسیس RAMP و یکی از گردانندگان قدیمی باجافزار Babuk است، به طور رایگان در دسترس عموم قرار گرفته است. پس از بروز اختلافات بین اعضای گروه باجافزاری Babuk، وی اقدام به راهاندازی تالار گفتگوی RAMP نمود و اکنون تصور میشود که گرداننده یک گروه جدید باجافزاری به نام Groove است.

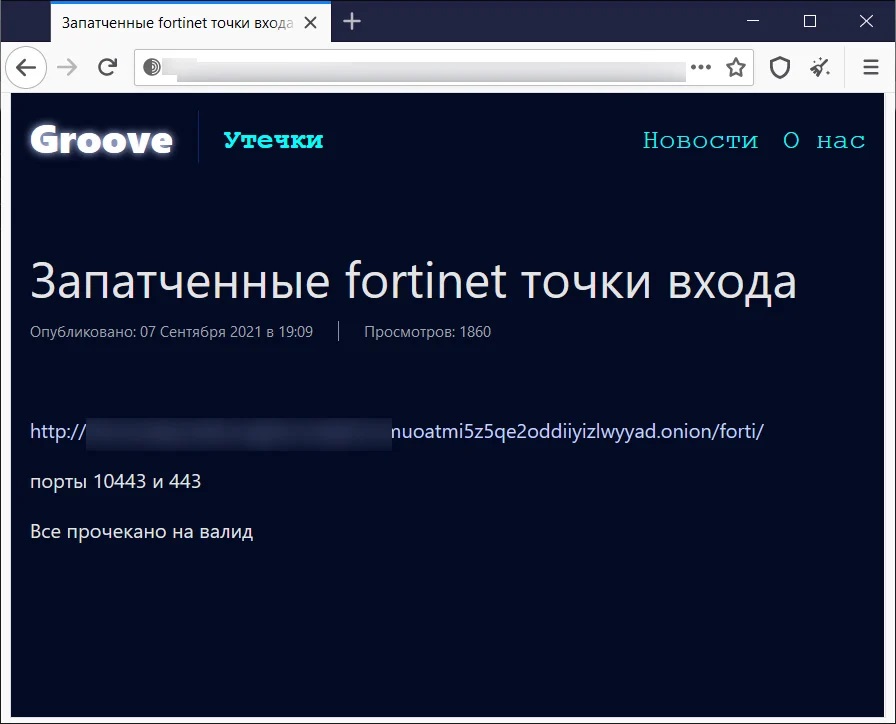

در همان زمان، مطلبی نیز در سایت نشت داده باجافزار Groove منتشر شد که آن نیز نشت اطلاعات تجهیزات فورتینت را تبلیغ میکرد.

هر دو مطلب منتشر شده در این سایتها، کاربر را به فایل ذخیره شده در سرور ذخیرهسازی در Tor که توسط گروه Groove استفاده میشود، هدایت میکنند. به طور معمول فایلهای سرقت شده در جریان حملات باجافزاری در سرور مذکور به منظور تحت فشار قرار دادن قربانیان جهت پرداخت باج، ذخیره میشوند.

با اینکه صحت هر یک از رمزهای عبور فاش شده، آزمایش نشده است، بررسی محققان نشان میدهد که این فایل حاوی اطلاعات (رمزهای عبور VPN) نزدیک به نیم میلیون کاربر مربوط به بیش از 12 هزار دستگاه فورتینت است.

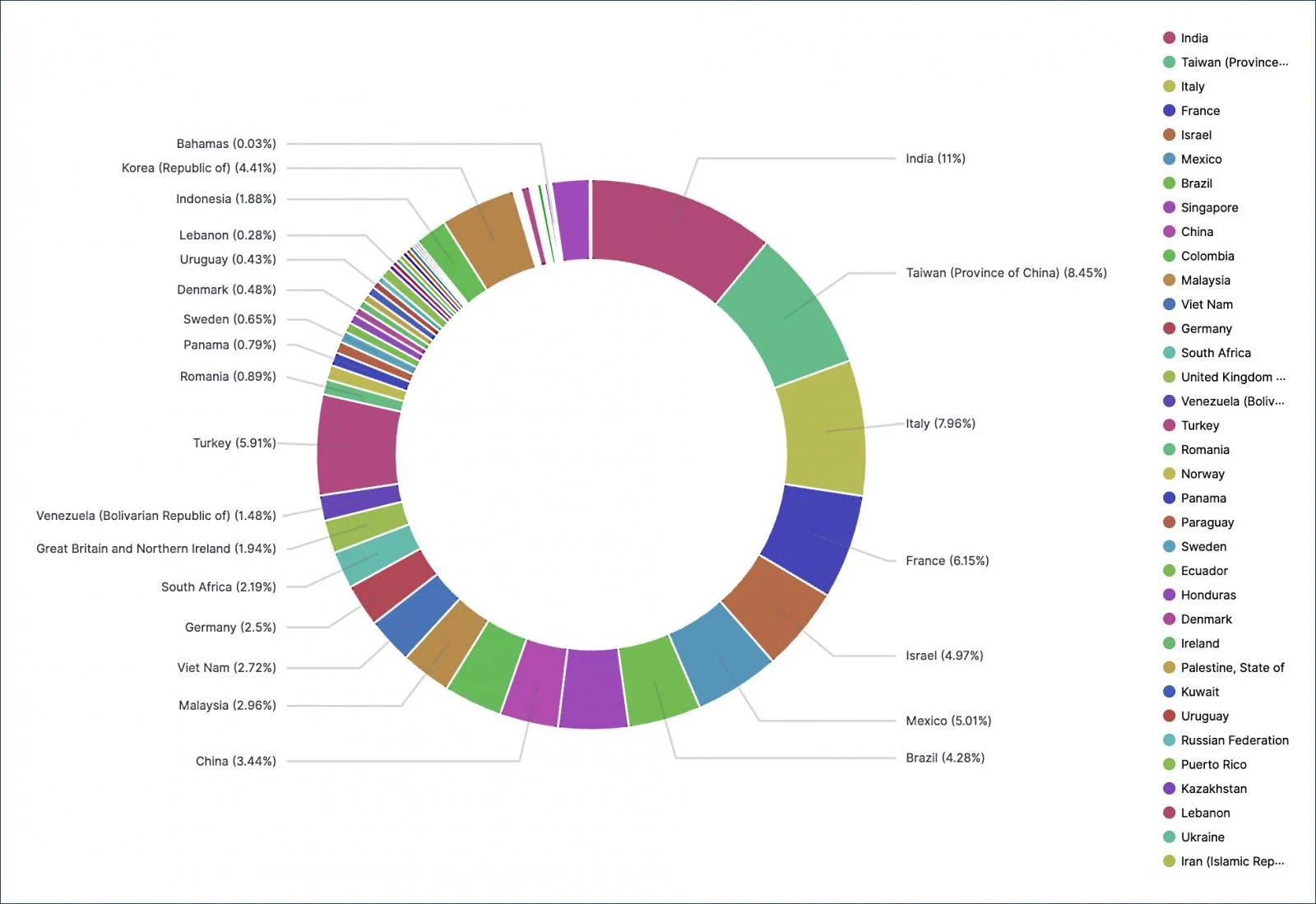

تحلیل محققان بر اساس نشانیهای IP این دستگاهها نشان میدهد که اطلاعات افشاء شده، مربوط به تجهیزات فورتینت در بسیاری از کشورهای جهان است.

گفته میشود ضعف امنیتی که موجب افشاء رمزهای عبور تجهیزات فورتینت شده، مربوط به آسیبپذیری با شناسه CVE-2018-13379 میباشد که در اوایل سال 98 وصله شده است.

مشخص نیست که چرا مهاجمان به جای بکارگیری این رمزهای عبور در جریان حملات باجافزاری خود، آنها را منتشر کردهاند. اما اعتقاد بر این است که این کار به نوعی به منظور تبلیغ و ترویج استفاده از تالار گفتگوی هکری RAMP و گروه باجافزاری Groove به عنوان ارائهدهنده “باجافزار به عنوان سرویس” (Ransomware-as-a-Service – به اختصار RaaS) انجام شده است.

Groove یک گروه باجافزاری نسبتاً جدید است که در حال حاضر تنها اطلاعات یک قربانی را در سایت نشت داده خود ذکر کردهاند. با این حال با ارائه رایگان اطلاعات به سایر مهاجمان در تالار گفتگوی خود، آنها به جذب مشترک سرویس RaaS امیدوار هستند.

با فرض معتبر بودن بسیاری از رمزهای عبور افشاء شده، اقدامات زیر به راهبران تجهیزات فورتینت توصیه میشود:

- تغییر رمزهای عبور تمامی کاربران

- اطمینان از اعمال تمامی وصلههای امنیتی

- بررسی هر گونه رویداد مشکوک و گزارشهای نفوذ احتمالی به سیستمها

محققان امنیتی فهرستی از نشانیهای IP دستگاههای افشاء شده را در لینک زیر منتشر کردهاند.

https://gist.github.com/crypto-cypher/f216d6fa4816ffa93c5270b001dc4bdc

شرکت فورتینت نیز توصیهنامهای را در لینک زیر منتشر کرده که به طور ضمنی سوءاستفاده از ضعف امنیتی به شناسه CVE-2018-13379 را تایید کرده است.

https://www.fortinet.com/blog/psirt-blogs/malicious-actor-discloses-fortigate-ssl-vpn-credentials