هشدار در خصوص کارزار بدافزاری نسخه جدید Windows

اخیراً مهاجمان با تکیه بر ترفندی ساده که بارها موثر بودن آن به اثبات رسیده، اقدام به راهاندازی کارزار بدافزاری کردهاند که در آن از قالب Windows 11 جهت فریب دادن افراد برای فعال کردن کد مخرب تعبیه شده در اسناد Word استفاده میشود.

محققان امنیتی احتمال میدهند که گردانندگان این کارزار ممکن است همان گروه مهاجمان FIN7 باشند که با عناوین Carbanak و Navigator نیز شناخته میشوند و در سرقت دادههای کارت بانکی تخصص دارند. در این کارزار، مهاجمان از جزئیات خبر منتشر شده توسط مایکروسافت (Microsoft Corp) در خصوص انتشار نسخه جدید سیستمعامل Windows، که از اوایل ژوئن شروع شده، سوءاستفاده کردهاند.

مهاجمان در این کارزار، کدهای مخرب ماکرویی را به اسناد Word تزریق نمودهاند که منجر به نصب یک درب پشتی (Back door) مبتنی بر Java Script شده و مهاجمان از طریق آن میتوانند کد مخرب خود را در مواقع لزوم دریافت و اجرا کنند.

اخیراً محققان شرکت امنیت سایبری آنومالی (Anomali) شش سند را مورد تحلیل قرار داده و احتمال دادهاند که دربپشتی اجرا شده حاوی نسخهای از کد مخربی است که معمولاً توسط گروه FIN7 از سال 2018 استفاده میشده است.

مشخص نیست که روش انتشار فایل Word حاوی ماکروی مخرب مذکور به چه صورت بوده است، اما معمولاً این گونه فایلها به ایمیل پیوست شده و از طریق آن به دستگاه قربانی راه پیدا میکند.

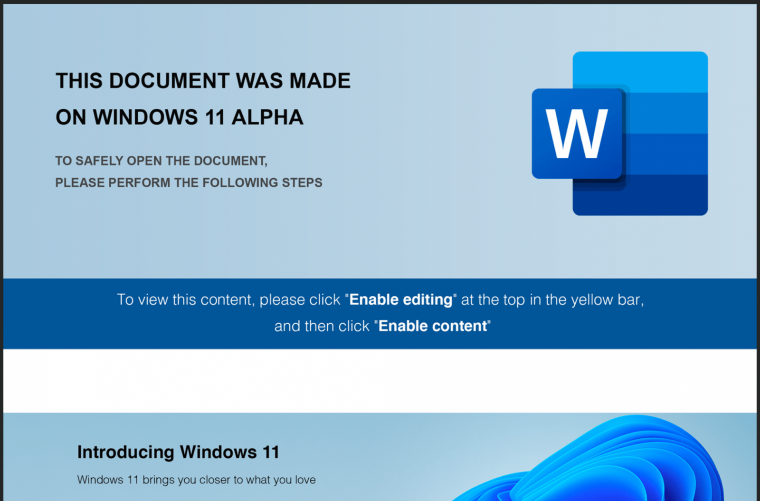

با باز کردن سند، تصاویر Windows 11 همراه با یک متن همانطور که در تصویر زیر نشان داده شده است، کاربران را فریب دهد تا قابلیت ماکرو را در Word فعال کنند.

در این فایل این گونه ادعا میشود که سند مذکور در نسخه جدید سیستمعامل Windows 11 Alpha ایجاد شده تا کاربران را متقاعد سازد که یک مشکل عدم سازگاری در دو نسخه وجود دارد که مانع از دسترسی به محتوا میشود و با کلیک بر روی گزینه Enable editing/Enable content مشکل برطرف میشود.

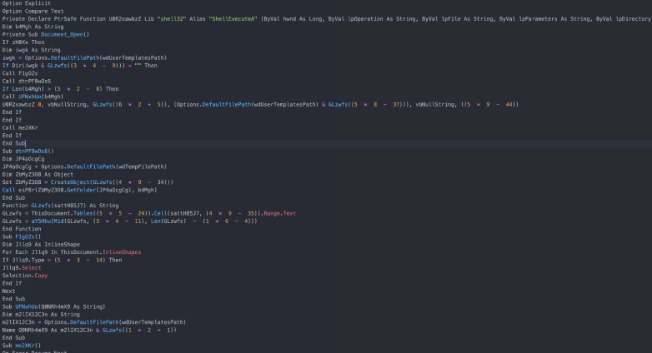

اگر کاربر دستورالعمل مذکور را اجراکند، ماکروی VBA که حاوی کدهای مخرب است توسط مهاجم در داخل سند فعال و اجرا میشود. جهت جلوگیری از تحلیل کد مخرب فوق، مبهمسازی (Obfuscating) صورت گرفته است.

محققان اعلام نمودهاند که VBScript مذکور جهت انجام بررسی زبان در کامپیوتر قربانی، کدهایی که حاوی مقادیر رمزگذاری شده در یک جدول پنهانی است را اجرا میکند. در صورت تشخیص یکی از زبانهای روسی، اوکراینی، مولداوی، سوربیایی، اسلواکی، اسلوونیایی، استونیایی و صربی بر روی دستگاه قربانی، هر گونه فعالیت بدافزاری را متوقف کرده و جدول حاوی مقادیر رمزگذاری شده را حذف میکند. این کد همچنین به دنبال دامنه CLEARMIND است که به گفته محققان آنومالی به پایانههای فروش (Point-of-Sale – به اختصار PoS) اشاره دارد.

سایر مواردی که توسط کد مذکور بررسی میشود، عبارتند از:

- کلید رجیستری (Reg Key) ترجیحاً برای زبان روسی

- ماشین مجازی همچون VMware،وVirtualBox،وinnotek،وQEMU،وOracle،وHyper و Parallels (در صورت تشخیص ماشین مجازی (VM) اسکریپت از بین میرود)

- حافظه موجود (در صورت وجود کمتر از 4 گیگابایت متوقف میشود)

- بررسی RootDSE از طریق LDAP

در صورت فراهم بودن شرایط لازم با بررسی موارد مذکور، اسکریپت به تابع میرود که در آن یک فایل JavaScript به نام word_data.js به پوشه TEMP منتقل میشود.

به نقل از محققان، کد JavaScript مذکور به شدت مبهمسازی شده است و پس از رمزگشایی آن یک درب پشتی شناسایی میشود که شبیه سایر دربهای پشتی منتسب به گروه جرایم سایبری FIN7 است.

برخی از مشخصههای دیگر گروه سایبری FIN7 عبارتند از:

- هدف قرار دادن پایانههای فروش که با فعالیتهای قبلی FIN7 نیز مطابقت دارد.

- استفاده از فایلهای Word فریبنده حاوی ماکروهای VBA نیز منطبق بر فعالیتهای قبلی FIN7 است.

- FIN7 طبق روال گذشته از دربهای پشتی JavaScript استفاده میکند.

- پس از تشخیص زبانهای روسی، اوکراینی یا دیگر زبانهای اروپایی شرقی اجرای آلودگی متوقف میشود.

- از اسناد محافظت شده با رمز عبور استفاده میشود.

- وجود رشتههایی همچون “group=doc700&rt=0&secret=7Gjuyf39Tut383w&time=120000&uid=” که مشابه الگوهای قبلی کارزارهای FIN7 است.

FIN7 فعالیت خود را حداقل از سال 2013 آغاز نموده اما از سال 2015 فعالیتهای آنها گستردهتر شده است. برخی از اعضای آن دستگیر و محکوم شدند، اما حتی پس از سال 2018 که چندین نفر از اعضای آن دستگیر شدند همچنان اجرای برخی حملات و بدافزارها به این گروه نسبت داده میشوند.

این مهاجمان بر سرقت دادههای کارت بانکی مشتریان حوزههای مختلف تمرکز دارند. فعالیت آنها تنها در ایالات متحده منجر به سرقت اطلاعات بیش از 20 میلیون کارت از بیش از 6500 پایانه فروش مربوط به حدود 3600 مکان تجاری شد و منجر به زیان مالی به ارزش بیش از 1 میلیارد دلار شده بود.

مشروح این گزارش در لینک زیر قابل مطالعه است: