باجگیران سایبری به دنبال چه اطلاعاتی هستند؟

اخیراً محققان با بررسی یک اسکریپت PowerShell مربوط به گروه باجافزاری Pysa، به نوع دادههای سرقت شده در جریان حمله سایبری مذکور، پی بردند.

حمله و نفوذ گروههای باجافزاری به یک شبکه، معمولاً تنها با دسترسی محدود به یک دستگاه آغاز میشود. سپس آنها از ابزارهای مختلف جهت سرقت رمزهای عبور دیگر در دامنه Windows یا به دست آوردن رمزهای عبور کاربران با سطح دسترسی بالا در دستگاههای مختلف، سوءاستفاده میکنند. پس از دسترسی به Domain Controller در Windows، قبل از رمزگذاری دستگاهها، اقدام به جستجو و سپس سرقت دادههای قربانیان میکنند. مهاجمان دادهها را به دو منظور سرقت میکنند.

اولین مورد، تقاضای باج بر اساس درآمد شرکت و اینکه آیا آنها بیمهنامهای جهت پرداخت باج دارند یا خیر.

مورد دوم، تهدید قربانیان به انتشار عمومی اطلاعات سرقت شده در صورت عدم پرداخت باج.

در گزارشی که اخیراً محققان حوزه امنیت منتشر نمودهاند، گروه باجافزاری Pysa، از یک اسکریپت PowerShell جهت جستجو و استخراج دادههای سرور مورد هدف استفاده کردهاند. این اسکریپت به منظور پویش هر درایو برای شناسایی پوشههای داده در یک دستگاه که نام آنها با رشتههای خاصی مطابقت دارد طراحی شده است. اگر پوشه ای با معیارهای جستجو مطابقت داشته باشد، اسکریپت مورد نظر، فایلهای پوشه را از راه دور به سرور دیگری که تحت کنترل مهاجم است بارگذاری میکند.

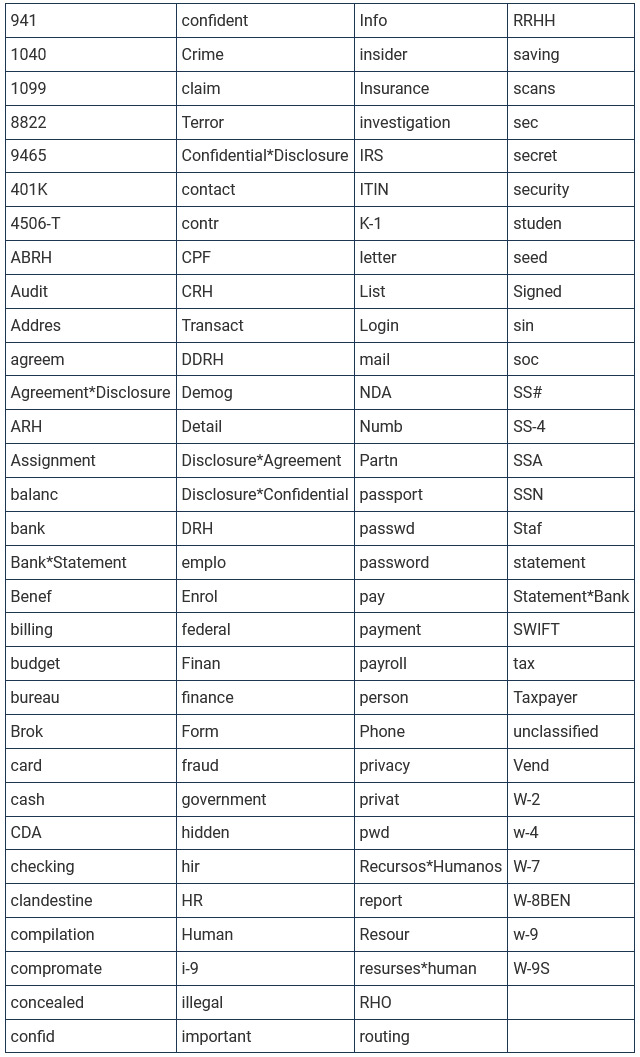

براساس 123 کلمه کلیدی که اسکریپتها به دنبال آنها هستند، میشود حدس زد که چه اطلاعاتی برای مهاجمان ارزشمند است. همانطور که انتظار میرود، اسکریپت به دنبال فایلهای مالی یا اطلاعات شخصی شرکتها، مانند حسابرسی، اطلاعات بانکی، اطلاعات ورود به سیستم، فرمهای مالیاتی، اطلاعات دانشجویی، شمارههای تأمین اجتماعی و فایلهای مربوط به اظهارنامه است. با این حال، آنها به دنبال کلمات کلیدی جذابتری نیز هستند که در صورت فاش شدن ممکن است برای شرکت مضر باشد، مانند فایلهایی که حاوی کلمات “جنایت”، “تحقیق”، “تقلب”، “پرونده”، “مشارکت”، “پنهانی”، “محرمانه”، “غیرقانونی” و “ترور” باشند.

فهرست کامل 123 کلمه کلیدی که اسکریپتها به دنبال آنها هستند، در جدول زیر نشان شده است.

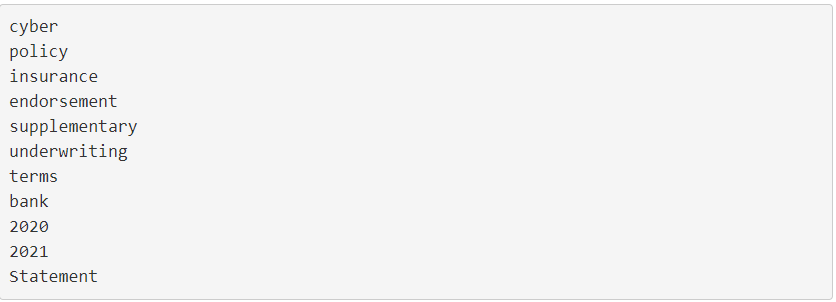

تغییر نام پوشهها به منظور حذف این کلمات کلیدی، منطقی به نظر نمیرسد زیرا مهاجمان به احتمال زیاد به صورت دستی نیز دادهها را پویش میکنند. با این حال، دانستن این که مهاجمان باجافزاری در جستجوی چه نوع دادههایی هستند، به شما نشان میدهد که چگونه آنها از قربانیان اخاذی میکنند. Pysa تنها نمونهای نیست که پس از نفوذ به شبکه به دنبال فایلهای خاصی میگردد. در اوایل ماه جاری، یکی از اعضاء جداشده از Conti بخشی از مطالب آموزشی این گروه باجافزاری را فاش کرد. در این مطالب آموزشی عنوان شده که بلافاصله پس از به دست آوردن کنترل Domain Controller در Windows، دادههای حاوی کلمات کلیدی زیر جستجو شود.

یکبار دیگر، این گزارش نشان میدهد که سرقت اطلاعات چقدر برای گروههای باجافزار مهم است و حفاظت کافی از اطلاعات در سازمانها از اهمیت ویژهای برخوردار است.