سرورهای آسیبپذیر Exchange هدف باجافزار جدید LockFile

یک گروه باجافزاری جدید به نام LockFile، با سوءاستفاده از ضعفهای امنیتی ProxyShell، اقدام به نفوذ به سرورهای آسیبپذیر Exchange و در ادامه رمزگذاری دستگاههای Windows در سطح دامنه میکنند.

سوءاستفاده از آسیبپذیریهای مذکور، مهاجم را قادر به اجرای کد بهصورت از راه دور، بدون نیاز به هر گونه اصالتسنجی بر روی سرورهای Exchange میکند.

جزییات این سه آسیبپذیری توسط یک محقق امنیتی در جریان مسابقات هک Pwn2Own در آوریل 2021 افشا شد.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه شده به روش انتشار نسخ جدید LockFile و راههای مقابله با آن پرداخته شده است.

ProxyShell عنوانی است که به مجموعه سه آسیبپذیری زیر اطلاق میشود:

- CVE-2021-34473 که ضعفی از نوع “اجرای کد بهصورت از راه دور” (Remote Code Execution – به اختصار RCE) است و در ۲۲ تیر ۱۴۰۰ توسط مایکروسافت وصله شد.

- CVE-2021-34523 که ضعفی از نوع “ترفیع امتیازی” (Elevation of Privilege) است. این آسیبپذیری نیز در ۲۲ تیر ۱۴۰۰ توسط مایکروسافت وصله شد.

- CVE-2021-31207 که ضعفی از نوع “عبور از سد کنترلهای امنیتی” (Security Feature Bypass) است و در ۲۱ اردیبهشت ۱۴۰۰ توسط مایکروسافت وصله شد.

به تازگی گزارش شده که مهاجمان به دنبال پویش و شناسایی سرورهای Exchange آسیبپذیر به ProxyShell و سپس آلودهسازی آنها به بدافزارهای مخرب هستند. پس از سوءاستفاده از یک سرور Exchange، مهاجمان اقدام به دریافت و بارگذاری کدهای موسوم به Web Shell که برای بارگذاری و اجرای برنامههای دیگر استفاده میشوند، میکنند. بنا بر اظهارات یکی از محققان آسیبپذیری، از Web Shell برای نصب یک درب پشتی NET. استفاده میشود که در آن زمان بررسی و اقدام به دریافت یک کد غیرمخرب مینموده است.

اکنون محققان امنیتی اعلام کردهاند که باجافزار جدیدی به نام LockFile از آسیبپذیریهای ProxyShell در سرورهای Exchange و آسیبپذیریهای PetitPotam در Windows برای تسخیر دامنههای Windows و رمزگذاری دستگاهها سوءاستفاده میکنند.

پس از تسخیر شبکه، مهاجمان ابتدا با استفاده از آسیبپذیریهای ProxyShell به سرور اصلی Exchange دسترسی یافته و با سوءاستفاده از ضعف امنیتی PetitPotam کنترل سرور Domain Controller و سپس کنترل کل دامنه Windows را در اختیار میگیرند. با این اقدام، انتشار باجافزار بر روی کلیه دستگاهها و در کل شبکه به راحتی ممکن خواهد بود.

در حال حاضر، اطلاعات دیگری در مورد نحوه اجرای حملات باجافزار جدید LockFile ارائه نشده است.

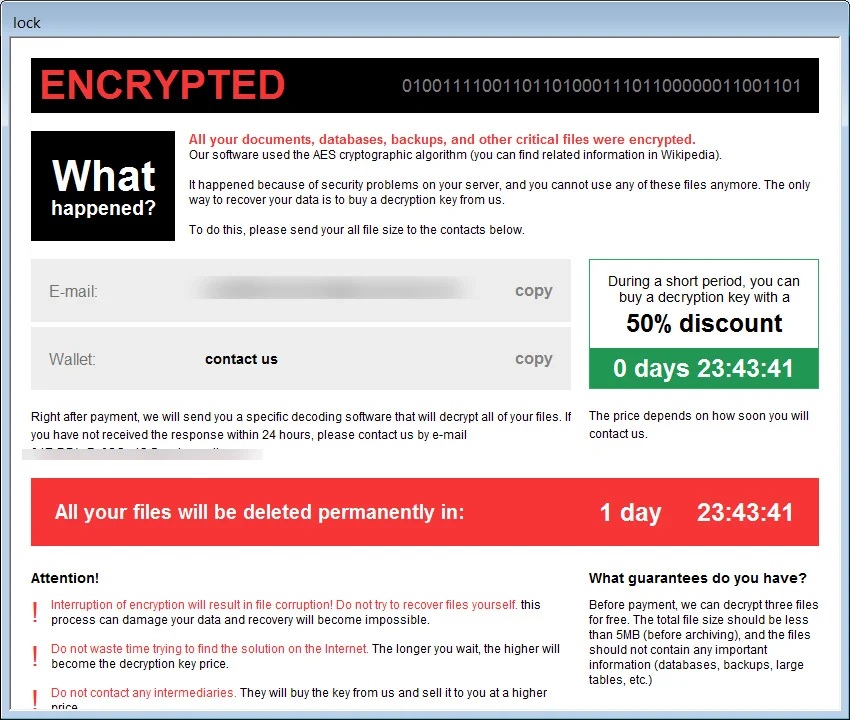

هنگامی که این باجافزار برای اولین بار در ماه تیر منتشر شد، در اطلاعیه باجگیری (Ransom Note) آن همانطور که در زیر مشاهده میشود، به نام یا عنوان خاصی اشاره نشده بود. در عین حال فایل اطلاعیه باجگیری “LOCKFILE-README.hta” نامگذاری شده بود.

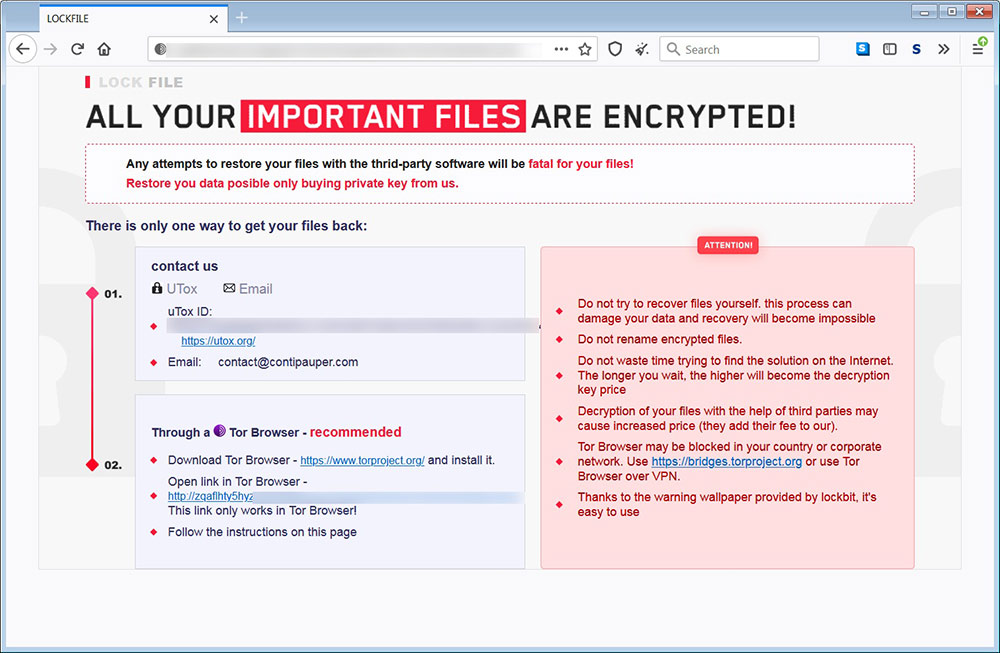

اما اخیراً بر اساس برخی گزارشها، در اطلاعیههای باجگیری جدید، همانطور که در زیر نشان داده شده از عنوان LockFile نام برده شده است.

قالب نامگذاری آنها نیز به صورت زیر تغییر کرده است:

[victim_name]-LOCKFILE-README.hta

نشانی ایمیل درج شده در اطلاعیه contact@contipauper.com است که در نگاه اول از ارتباط آن با باجافزار Conti حکایت دارد.

در حالی که قالب و ظاهر رنگی اطلاعیه باجگیری LockFile و Conti مشابه یکدیگر است، اما با توجه به روشهای ارتباطی و جملهبندی متفاوت آنها به نظر نمیرسد که ارتباطی بین این دو باجافزار وجود داشته باشد.

هنگام رمزگذاری فایلها، باجافزار پسوند lockfile. را به نام فایلهای رمزگذاری شده اضافه میکند. به گفته محققان فرایند رمزگذاری این باجافزار به شدت منابع سیستم را به کار میگیرد که این موضوع موجب کندی بیش از حد دستگاه میشود.

اطمینان از نصب اصلاحیههای امنیتی مرتبط با آسیبپذیریهای ProxyShell و مجموعه اصلاحیههای ماه میلادی آگوست که ضعف CVE-2021-36942 در ارتباط با تکنیک حمله PetitPotam NTLM Relay توسط آن ترمیم شد به همراه توجه به راهکارهای اشاره شده در مقالات زیر به تمامی راهبران توصیه میشود:

https://msrc.microsoft.com/update-guide/vulnerability/ADV210003

تهیه نسخه پشتیبان به ویژه از سامانهها و سرورهای حساس و با عملکرد کلیدی نظیر Exchange نیز باید همواره مدنظر راهبران قرار داشته باشد.