هشدار ساینالوژی در خصوص اجرای حملات Brute-force به تجهیزات NAS ساخت این شرکت

شرکت تایوانی ساینالوژی (.Synology, Inc) با انتشار اطلاعیهای نسبت به اجرای حملات Brute-force برای رخنه باجافزار StealthWorker به تجهیزات Network Attached Storage – به اختصار NAS – ساخت این شرکت هشدار داده است.

ساینالوژی در این توصیهنامه امنیتی میگوید: در این حملات از تعدادی دستگاه آلوده شده برای آزمایش و حدس زدن رمز عبور کاربران با سطح دسترسی بالا استفاده میشود و در صورت موفقیت و نفوذ به سیستم، کد مخرب را که شامل باجافزار است، نصب میکند. سپس دستگاههای آلوده، حملات وسیعتری را به سایر دستگاههای مبتنی بر Linux از جمله تجهیزات NAS ساخت این شرکت انجام میدهند.

این شرکت در حال هماهنگی با چند تیم پاسخگویی رویداد رایانهای (Computer Emergency Response Team – به اختصار CERT) در سراسر جهان است تا با بستن همه سرورهای کنترل و فرماندهی (C2) شناسایی شده، زیرساخت این باجافزار را از بین ببرند.

شرکت ساینالوژی همچنین در حال اطلاعرسانی به تمام مشتریانی است که تجهیزات NAS آنها در جریان این حملات مورد هدف قرار گرفته است و به همه مدیران امنیتی و مشتریان خود توصیه نموده تا رمزهای عبور ساده یا قابل پیشبینی را در سیستم خود تغییر داده، گزینه حفاظت از حساب کاربری و مسدود کردن خودکار را فعال نموده و در صورت امکان از احراز هویت چند عاملی استفاده کنند.

ساینالوژی به ندرت اقدام به انتشار توصیهنامههای امنیتی در خصوص حملات فعال علیه مشتریان خود مینماید. آخرین هشدار این شرکت درخصوص حملات باجافزاری، پس از حملات گسترده و موفق Brute-force در ژوئیه 2019 منتشر شد.

ساینالوژی از مشتریان خود خواسته تا با لحاظ کردن موارد زیر، تجهیزات NAS ساخت این شرکت را از گزند این گونه حملات، ایمن نگاه دارند:

- پرهیز از رمزهای عبور ساده و الزام تمامی کاربران به استفاده از رمزهای عبور پیچیده

- ایجاد یک حساب کاربری جدید با سطح دسترسی Administrator و غیرفعال نمودن حساب کاربری پیش فرض سیستم

- فعال نمودن گزینه Auto Block در Control Panel جهت مسدود کردن نشانی IP با تلاشهای ناموفق برای ورود به سیستم

- اجرا نمودن Security Advisor جهت اطمینان از عدم وجود رمز عبور ضعیف در سیستم

برای اطمینان از امنیت تجهیزات NAS، اکیداً توصیه میشود که فایروال را در Control Panel خود فعال نموده و فقط در مواقع لزوم به درگاههای عمومی دسترسی داشته باشید و برای جلوگیری از ورود غیر مجاز به سیستم، احراز هویت دو مرحلهای را فعال کنید. همچنین میتوان با فعالسازی Snapshot، تجهیزات NAS را در برابر باجافزار مبتنی بر رمزگذاری مصون نمود.

ساینالوژی در لینک زیر، اطلاعات بیشتری در مورد حفاظت از تجهیزات NAS در برابر نفوذ باجافزارها به مشتریان خود ارائه میدهد.

https://www.synology.com/en-global/dsm/solution/ransomware

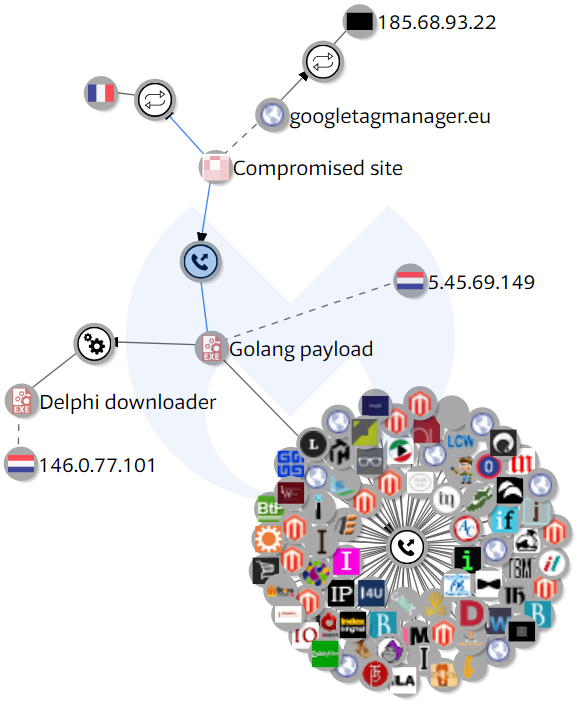

این شرکت اطلاعات بیشتری در مورد بدافزارهای استفاده شده در این حملات به اشتراک نگذاشته است، از جزئیات به اشتراک گذاشته شده اینطور استنباط میشود که این حملات نتیجه اجرای بدافزاری است که به زبان Golang نوشته شده و حملات Brute-force را اجرا میکند و در اواخر فوریه 2019 توسط شرکت امنیتی مالوربایتس (Malwarebytes) کشف و StealthWorker نامگذاری شد. شرکت امنیتی مالوربایتس جزئیات بیشتری درخصوص این بدافزار در لینک زیر ارائه داده است:

طی دو سال گذشته، StealthWorker، از آسیبپذیریهای Magento،وphpMyAdmin و cPanel جهت استخراج اطلاعات پرداخت اشخاص در سایتهای تجارت الکترونیک سوءاستفاده نموده است. با این حال، همانطور که شرکت امنیتی مالوربایتس در آن زمان اشاره کرد، این بدافزار همچنین دارای قابلیتهای Brute-force است که این امکان را فراهم میکند با هک رمزهای عبور یا فهرست قبلی رمزهای عبور هک شده به دستگاههای متصل به اینترنت نفوذ کند. مهاجمان StealthWorker، از مارس 2019 به حملات Brute-force روی آوردهاند و اینترنت را برای یافتن سرورهای آسیبپذیر با رمزهای عبور ضعیف یا از قبل هک شده پویش میکنند.

این بدافزار پس از نفوذ و نصب در یک دستگاه آلوده شده، فرامین زمانبندی شدهای را جهت ماندگار کردن خود در هر دو سیستمعامل Windows و Linux ایجاد میکند و سپس همانطور که ساینالوژی هشدار داده، باجافزار را بر روی سیستم اجرا مینماید.

در حالی که ساینالوژی برای مشتریان خود در ماه ژانویه توصیهنامه امنیتی ارائه نکرده بود، مشتریان آنها در بلاگها و تالارهای گفتگوی این شرکت گزارش دادند که دستگاههای آنها در نوامبر 2020 به بدافزار Dovecat Bitcoin آلوده شدهاند. در آن زمان تجهیزات NAS ساخت شرکت کیونپ نیز هدف حملات موسوم به Cryptojacking قرار گرفتند. در جریان این حملات مهاجمان، بدافزاری را بر روی دستگاه هکشده اجرا میکردند که امکان استخراج رمز ارز را با استفاده از منابع دستگاه، برای آنها فراهم میکرد.