رمزگذاری از طریق Group Policy، قابلیت جدید LockBit

به تازگی نسخه جدیدی از باجافزار LockBit 2.0 کشف شده که عملیات رمزگذاری فایلهای ذخیره شده بر روی دستگاههای عضو دامنه را از طریق Active Directory Group Policy به صورت خودکار انجام میدهد.

نخستین نسخه از LockBit در اواخر تابستان 1398، در قالب “باجافزار بهعنوان سرویس” ( Ransomware-as-a-Service – به اختصار RaaS) ظهور کرد.

در RaaS، صاحب باجافزار، فایل مخرب را بهعنوان یک خدمت به متقاضی اجاره میدهد. متقاضی که ممکن است در برنامهنویسی تخصصی نداشته باشد تنها وظیفه انتشار باجافزار را بر عهده دارد. در نهایت بخشی از مبلغ اخاذی شده (معمولاً 70 تا 80 درصد از باج پرداخت شده توسط قربانی) را دریافت میکند و بخشی دیگر به برنامهنویسان باجافزار میرسد.

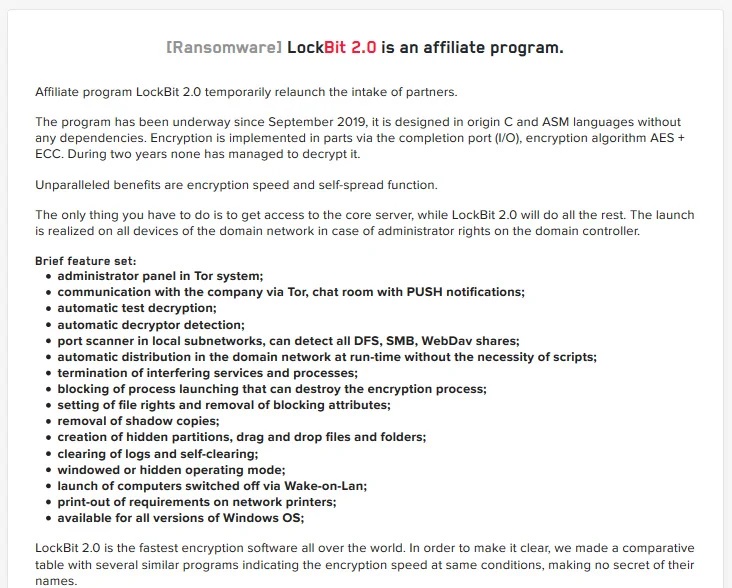

در سالهای اخیر، این باجافزار بسیار فعال بوده و گردانندگان آن علاوه بر تبلیغ فروش خدمات RaaS خود در تالارهای گفتگوی اینترنتی (Forum) هکرها، به ارائه خدمات پشتیبانی این باجافزار در سایتهای مذکور نیز میپرداختهاند. در پی ممنوعیت تبلیغ باجافزار در تالارهای گفتگوی هک، گردانندگان این باجافزار تبلیغات در خصوص ارائه خدمات RaaS برای نسل جدید آن – معروف به LockBit 2.0 – را در سایت نشتدادههای خود آغاز کردند.

در ادامه این مطلب که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه شده، به دو مورد از قابلیتهای جدید نسخه جدید LockBit پرداخته شده است.

بهرهگیری از Group Policy جهت رمزگذاری دستگاهها

LockBit 2.0 دارای امکانات متعددی است که البته استفاده از بسیاری از آنها توسط گروههای دیگر باجافزاری نیز گزارش شده است. اما یکی از قابلیتهای خاص LockBit 2.0 توزیع باجافزار در سطح دامنه (Domain) بدون نیاز به استفاده از اسکریپتهایی است که در نمونههای مشابه دیده میشود.

در حملات باجافزاری مشابه پس از رخنه به شبکه و در اختیار گرفتن کنترل Domain Controller، مهاجمان با استفاده از نرمافزارها و ابزارهای ثالث اقدام به توزیع اسکریپتهایی میکنند که وظیفه آنها غیرفعال کردن ضدویروس و اجرای فایل باجافزار بر روی دستگاهها است.

اما نمونههایی جدید از LockBit 2.0 به دست محققان رسیده که بررسی آنها نشان میدهد با اجرای باجافزار برای سرور Domain Controller فرایند مذکور از طریق Group Policy و بدون استفاده از اسکریپت بهصورت خودکار انجام میشود.

بدیننحو که پس از اجرا شدن، نسخ جدیدی از Group Policy در سطح دامنه ایجاد شده و سپس بر روی تمامی دستگاههای عضو دامنه اعمال میشود.

این پالیسیها قابلیتهای حفاظتی و هشداردهی Microsoft Defender را مطابق با تنظیمات زیر غیرفعال میکنند:

[General]

Version=%s

displayName=%s

[Software\Policies\Microsoft\Windows Defender;DisableAntiSpyware]

[Software\Policies\Microsoft\Windows Defender\Real-Time Protection;DisableRealtimeMonitoring]

[Software\Policies\Microsoft\Windows Defender\Spynet;SubmitSamplesConsent]

[Software\Policies\Microsoft\Windows Defender\Threats;Threats_ThreatSeverityDefaultAction]

[Software\Policies\Microsoft\Windows Defender\Threats\ThreatSeverityDefaultAction]

[Software\Policies\Microsoft\Windows Defender\Threats\ThreatSeverityDefaultAction]

[Software\Policies\Microsoft\Windows Defender\Threats\ThreatSeverityDefaultAction]

[Software\Policies\Microsoft\Windows Defender\Threats\ThreatSeverityDefaultAction]

[Software\Policies\Microsoft\Windows Defender\UX Configuration;Notification_Suppress]

همچنین با دستدرازی به تنظیمات Group Policy یک Scheduled Task ایجاد میشود که وظیفه آن فراخوانی فایل اجرایی باجافزار است. در ادامه نیز با اجرای فرمان زیر تغییرات جدید در Group Policy به دستگاههای عضو دامنه اعمال میشود.

powershell.exe -Command “Get-ADComputer -filter * -Searchbase ‘%s’ | foreach{ Invoke-GPUpdate -computer $_.name -force -RandomDelayInMinutes 0}”

ضمن آن که با استفاده از برخی توابع Active Directory API باجافزار اقدام به استخراج فهرست دستگاهها از طریق LDAP میکند. با در اختیار داشتن فهرست مذکور، فایل اجرایی باجافزار بر روی Desktop هر دستگاه کپی شده و از طریق فرمان زیر بدون هر گونه مزاحمت UAC، فایل توسط Group Policy اجرا میشود:

Software\Microsoft\Windows NT\CurrentVersion\ICM\Calibration “DisplayCalibrator”

در نتیجه از کار افتادن UAC، باجافزار در پشت صحنه اجرا شده و رمزگذاری فایلهای دستگاهها، بیسروصدا آغاز میشود.

اگر چه در گذشته نیز از توابع Active Directory API توسط باجافزار MountLocker بهره گرفته شده بود اما این اولین بار است که فرایند توزیع فایل مخرب از طریق Group Policy و بدون دخالت هر گونه اسکریپت بهصورت خودکار انجام میشود.

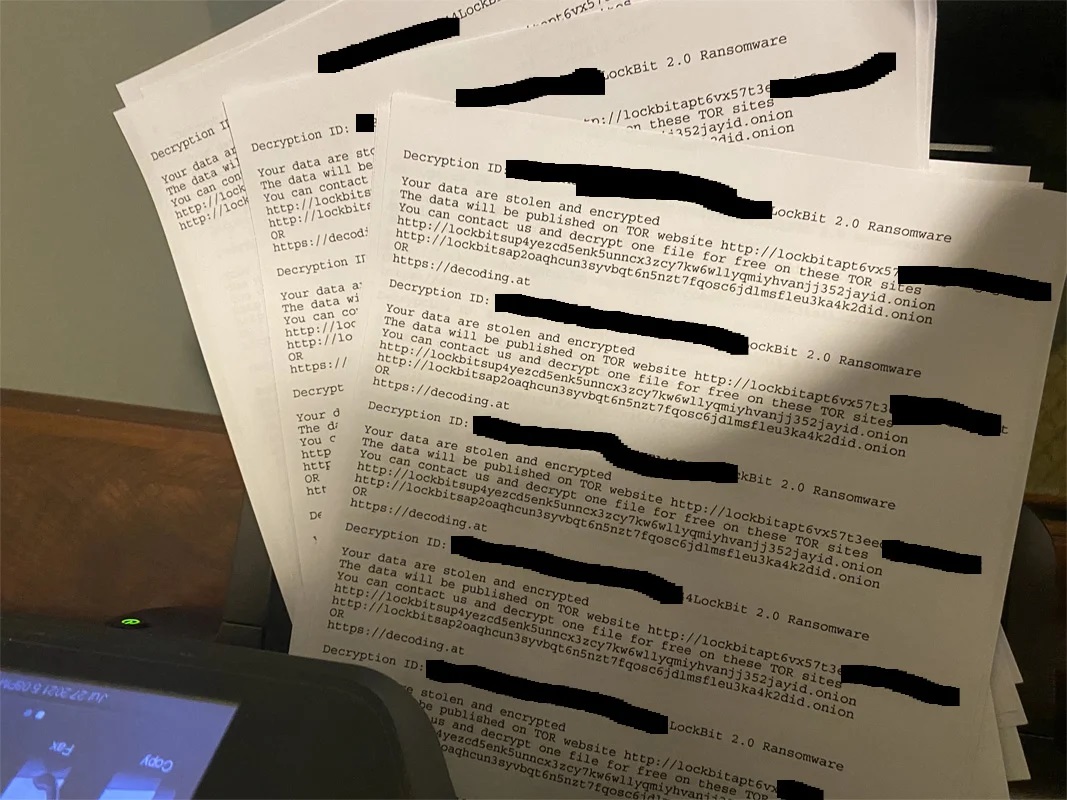

چاپ انبوه پیام باجگیری LockBit 2.0 توسط چاپگرهای متصل به شبکه

LockBit 2.0 مجهز به قابلیت جدیدی شده که پیام باجگیری (Ransom Note) را به تمامی چاپگرهای متصل به شبکه ارسال میکند. استفاده از این تکنیک را قبلا در باجافزار Egregor نیز شاهد بودیم.

هنگامی که رمزگذاری فایلهای یک دستگاه به پایان میرسد باجافزار بهطور مستمر پیام باجگیری را به هر چاپگر متصل به شبکه ارسال میکند تا توجه قربانی را به خود جلب کند.

در حمله Egregor به شرکت خردهفروشی سنکوسود (Cenconsud) این کار باجافزار موجب شد تا پیام باجگیری توسط چاپگرهای رسید خرید نیز چاپ شود.

مقابله و پیشگیری

رعایت موارد زیر در این روزگار پررونق باجافزارها بیش از هر زمانی اهمیت دارد.

رصد و واکنش به رخدادهای مشکوک – اطمینان حاصل کنید که ابزارها، پروسهها و منابع انسانی و تجهیزات سختافزاری لازم برای رصد و پاسخدهی به تهدیدات در سازمان پیادهسازی شده باشد. ارزیابی و بررسی سریع یک هشدار یا رخداد امنیتی توسط یک متخصص بسیار کلیدی است. در بسیاری مواقع، مهاجمان اجرای عملیات را به ساعات کمترافیک، روزهای آخر هفته و تعطیلات موکول میکنند؛ با این فرض که در این ساعات و ایام افراد کمتری بر رخدادها نظارت دارند.

رمزهای عبور؛ همیشه پیچیده – استفاده از رمزهای عبور قدرتمند اولین خط دفاعی است. قوانین پیچیدگی در انتخاب رمز عبور در نظر گرفته شده و طول رمزهای عبور حداقل ۱۲ نویسه باشد. استفاده از راهکارهای Password Manager در بکارگیری رمزهای عبور پیچیده که در انحصار افراد مستقل هستند کمککننده خواهد بود. از یک رمز عبور هیچگاه در دو جا استفاده نشود.

اصالتسنجی؛ چندمرحلهای (MFA) – حتی رمزهای عبور قدرتمند میتوانند هک شوند. استفاده از هر نوع سازوکار اصالتسنجی چندمرحلهای برای به دسترسی به منابع حساس نظیر ایمیلها، ابزارهای مدیریت از راه دور و تجهیزات شبکهای بجای اتکای صرف به رمز عبور توصیه میشود. برنامکهای ایجادکننده رمز یکبار مصرف بر روی گوشیهای هوشمند امنتر از سامانههای اصالتسنجی چندمرحلهای مبتنی بر ایمیل یا پیامک به نظر میرسند. در مواقعی که مهاجمان موفق به رخنه به شبکه شدهاند، ایمیلها هم ممکن است هک شده باشند و SIM Swapping اگر چه متداول نیست اما در هر صورت میتواند کدهای اصالتسنجی چندمرحلهای پیامکی را مورد دستدرازی قرار دهد. اما به هر حال اصالتسنجی چندمرحلهای به هر شکلی میتواند موجب افزایش امنیت شود.

مقاومسازی؛ به ویژه سرویسهای قابل دسترس – با پویش شبکه از خارج از سازمان درگاههای مورد استفاده به خصوص پودمانها و درگاههای RDP و VNC و بهطور کلی هر ابزار دسترسی از راه دور مقاومسازی شود. اگر قرار است ماشینی از طریق ابزارهای مدیریت از راه دور قابل دسترس باشد در پشت VPN مجهز به اصالتسنجی چندمرحله ای قرار بگیرد. ضمن اینکه ماشین مذکور از طریق VLAN با سایر دستگاهها جداسازی شود.

تقسیمبندی؛ با رویکرد اعتماد-صفر – با بهرهگیری از VLAN و Segmentation و لحاظ کردن رویکرد اعتماد-صفر (Zero-trust)، سرورهای حیاتی از یکدیگر و از ایستگاههای کاری جداسازی شوند.

تهیه فهرست از تجهیزات و حسابهای کاربری؛ بهروزرسانی مستمر آن – دستگاههای حفاظت و وصله نشده در شبکه موجب افزایش ریسک و آسیبپذیری به انواع حملات میشوند. برای اطمینان از تحت حفاظت بودن دستگاهها، نیاز به وجود فهرستی از کامپیوترها و تجهیزات IoT است. از پویشهای شبکه و بررسیهای فیزیکی برای یافتن و فهرست کردن آنها استفاده کنید.

پیکربندی صحیح محصولات؛ همراه بازبینی مستمر – اطمینان حاصل شود که محصولات امنیتی بر اساس بهروشها پیکربندی شده باشند. پالیسیهای پیکربندی و فهرست استثنائات بهطور منظم بررسی شود. باید در نظر داشت که امکانات جدید ممکن است بهصورت خودکار فعال نباشند.

Active Directory؛ رصد مستمر حسابهای کاربری – با انجام ممیزیهای مستمر تمامی حسابهای کاربری دامنه، اطمینان حاصل شود که هیچ حساب کاربری بیشتر از حد معمول مورد استفاده قرار نگرفته باشد. حساب کاربری بهمحض جدا شدن کاربر از مجموعه غیرفعال شود.

وصله کنید؛ همه چیز را – Windows و سایر نرمافزارها بهروز نگاه داشته شوند. از نصب کامل و صحیح اصلاحیهها بر روی سرورهای حیاتی از جمله سامانههای قابل دسترس بر روی اینترنت اطمینان حاصل شود.

2 پاسخ

با سلام و احترام

چه مواردی برای پیشگیری از آلودگی به این باج افزار پیشنهاد میگردد؟

لطفا راهکارهای امنیتی مورد نیاز درسطح دامنه و سیستمی را بفرمایید

با سلام؛

یکی از اصلیترین اقدامات در مقابله با حملات باجافزاری هدفمند، جلوگیری از فراهم شدن دسترسی Domain Admin برای مهاجمان است. در این خصوص، بخش جدیدی با عنوان “مقابله و پیشگیری” به این خبر اضافه شد که مطالعه آن توصیه میشود.