ایران، در فهرست اهداف جاسوسافزار DevilsTongue

بر اساس گزارشهایی که شرکت Microsoft و موسسه Citizen Lab آنها را 24 تیر منتشر کردند یک بدافزار ساخت شرکت اسرائیلی Candiru با سوءاستفاده از دو آسیبپذیری روز-صفر جدید Windows در حال آلودهسازی دستگاه قربانیان به بدافزار DevilsTongue است.

در ادامه این مطلب که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه شده چکیدهای از این گزارشها ارائه شده است.

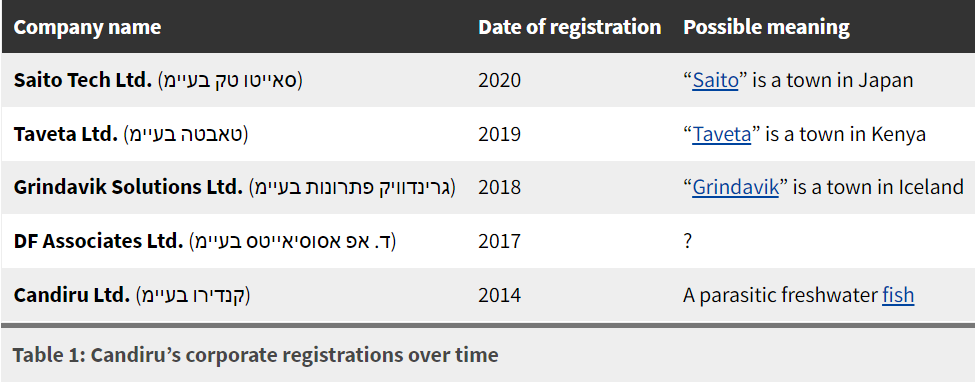

Candiru شرکتی با فعالیتهای مخفی است که دفتر آن در فلسطین اشغالی قرار دارد. نام این شرکت در سالهای گذشته به دفعات تغییر داده شده است.

به گفته Citizen Lab، این شرکت ابزارهای جاسوسی سایبری ساخت خود را منحصرا به دولتها و نهادهای وابسته به آنها در کشورهای مختلف میفروشد. گزارش شده که ابزارهای مذکور قادر به جاسوسی از گوشیهای iPhone، دستگاههای با سیستم عامل Android، دستگاههای Mac، دستگاههای تحت Windows و حسابهای کاربری در بسترهای رایانش ابری هستند.

این ابزارهای جاسوسی یا بهعبارت دیگر سلاحهای سایبری به مشتریان این شرکت امکان میدهند تا با هک کامپیوتر، گوشی تلفن همراه، زیرساخت شبکهای و بهطور کلی هر دستگاه متصل به اینترنت متعلق به اهداف خود کنترل آنها را در اختیار گرفته و در ادامه عملیات مورد نظر خود را به اجرا در آورند.

تحقیقات Microsoft در خصوص DevilsTongue پس از آن آغاز شد که Citizen Lab نمونه بدافزارهایی را که بر روی دستگاه یکی از قربانیان شناسایی کرده بود به اشتراک گذاشت. این نمونه بدافزارها از دو آسیبپذیری CVE-2021-31979 و CVE-2021-33771 که هر دو در این ماه میلادی (ژوئیه) توسط Microsoft ترمیم شدند سوءاستفاده میکردند.

محققان Microsoft حداقل 100 قربانی DevilsTongue را در کشورهای مختلف از جمله ایران شناسایی کردهاند.

همانطور که اشاره شد در حملات اخیر، مهاجمان با سوءاستفاده از یک زنجیره بهرهجو (Exploit Chain) اقدام به آلودهسازی دستگاه قربانی به DevilsTongue میکنند.

DevilsTongue مهاجمان را قادر به جمعآوری و سرقت فایلهای قربانیان و رمزگشایی و سرقت پیامهای برخی پیامرسانها، سرقت کوکیها و رمزهای عبور ذخیره شده از LSASS و مرورگرهای رایج میکند.

همچنین با بکارگیری کوکیهای ذخیره شده بر روی دستگاه قربانی اطلاعات حساس و تصاویر تبادل شده در سایتهایی همچون موارد زیر را استخراج میکند:

- Gmail

- Yahoo

- ru

- Odnoklassniki

- Vkontakte

از همه بدتر این که در برخی سایتهای مذکور، DevilsTongue قادر به ارسال هر نوع پیام از طرف قربانی به هر فردی است که پیشتر قربانی پیامی به او فرستاده بوده است. بدین ترتیب مهاجمان میتوانند با استفاده از این قابلیت، پیام حاوی لینک یا پیوست مخرب را به افراد بیشتری ارسال کنند. به دلیل شناخت دریافتکنندگان از فرستنده و اعتماد به او، احتمال به دام افتادن آنها در کلیک بر روی لینک افزایش مییابد.

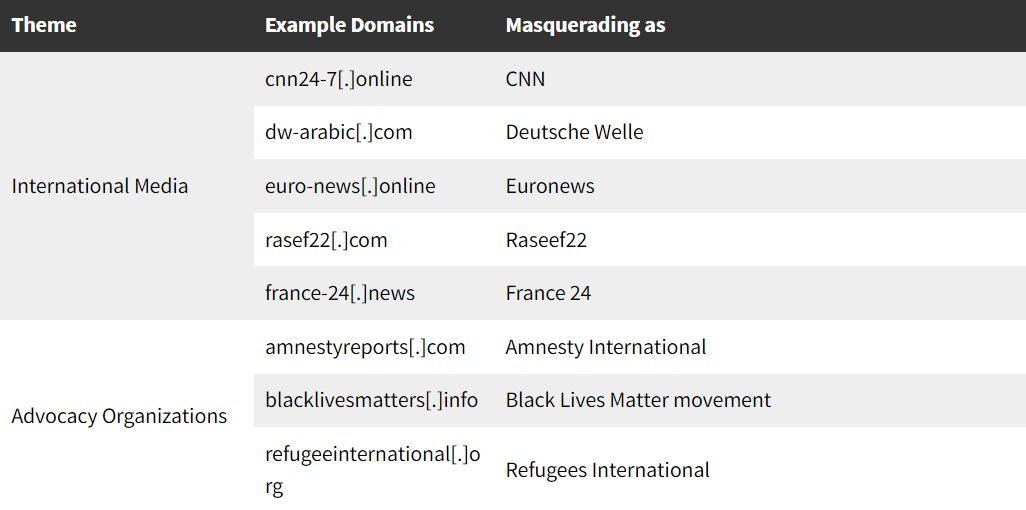

لازم به ذکر است در اکثر مواقع در انتشار تهدیدات Candiru از تکنیکهای مهندسی اجتماعی بهره گرفته میشود. برای مثال Citizen Lab بیش از 750 سایت مرتبط با زیرساخت Candiru را کشف کرده است. به گفته محققان، طراحی و نامگذاری بسیاری از این دامنهها تداعیکننده دامنه (Domain) رسانههای بینالمللی، شرکتهای معروف، شبکههای اجتماعی و نهادهای مدنی است که نمونههایی از آنها در تصویر زیر قابل مشاهده است.

در یکی از موارد مهاجمان از دامنه جعلی tehrantimes[.]org برای به دام انداختن قربانیان بهره گرفته بودند. این در حالی است که نشانی صحیح و واقعی روزنامه تهران تایمز، tehrantimes.com است.

یا در نمونهای دیگر، مهاجمان فایلی آلوده به ماکروی مخرب که تنها حاوی تصویر زیر بوده است را به هدف خود ارسال کرده بودند.

اطمینان از اعمال کامل اصلاحیههای امنیتی، بکارگیری ضدویروس بهروز و توجه و حساسیت بالا در هنگام باز کردن پیامها و ایمیلها از جمله اقدامات مؤثر در ایمن ماندن از گزند این نوع تهدیدات مخرب است.

جزییات بیشتر در خصوص DevilsTongue و نشانههای آلودگی (IoC) در لینکهای زیر قابل مطالعه است:

- https://www.microsoft.com/security/blog/2021/07/15/protecting-customers-from-a-private-sector-offensive-actor-using-0-day-exploits-and-devilstongue-malware/

- https://citizenlab.ca/2021/07/hooking-candiru-another-mercenary-spyware-vendor-comes-into-focus

منابع: