ارسال ایمیلهای مخرب در ظاهر به روزرسانی کاسیا

شرکت کاسیا (Kaseya, Ltd) هشدار داده مهاجمان در کارزاری فیشینگ در تلاش هستند تا از طریق ایمیلهای حاوی پیوست و لینک مخرب، در ظاهر بهروزرسانی امنیتی محصول VSA به شبکه قربانیان خود رخنه کنند. این کارزار در حالی اجرا می شود که به تازگی وجود یک آسیبپذیری روز-صفر در Kaseya VSA موجب آلوده شدن میلیونها دستگاه به باجافزار REvil شده بود.

کاسیا با این توضیح که منبعد ایمیلهای بهروزرسانی این شرکت فاقد هر گونه پیوست یا لینک خواهند بود به مشتریان خود توصیه اکید کرده که از کلیک بر روی لینک یا دانلود هر نوعی پیوست ایمیل امنیتی منتسب به این شرکت است پرهیز کنند.

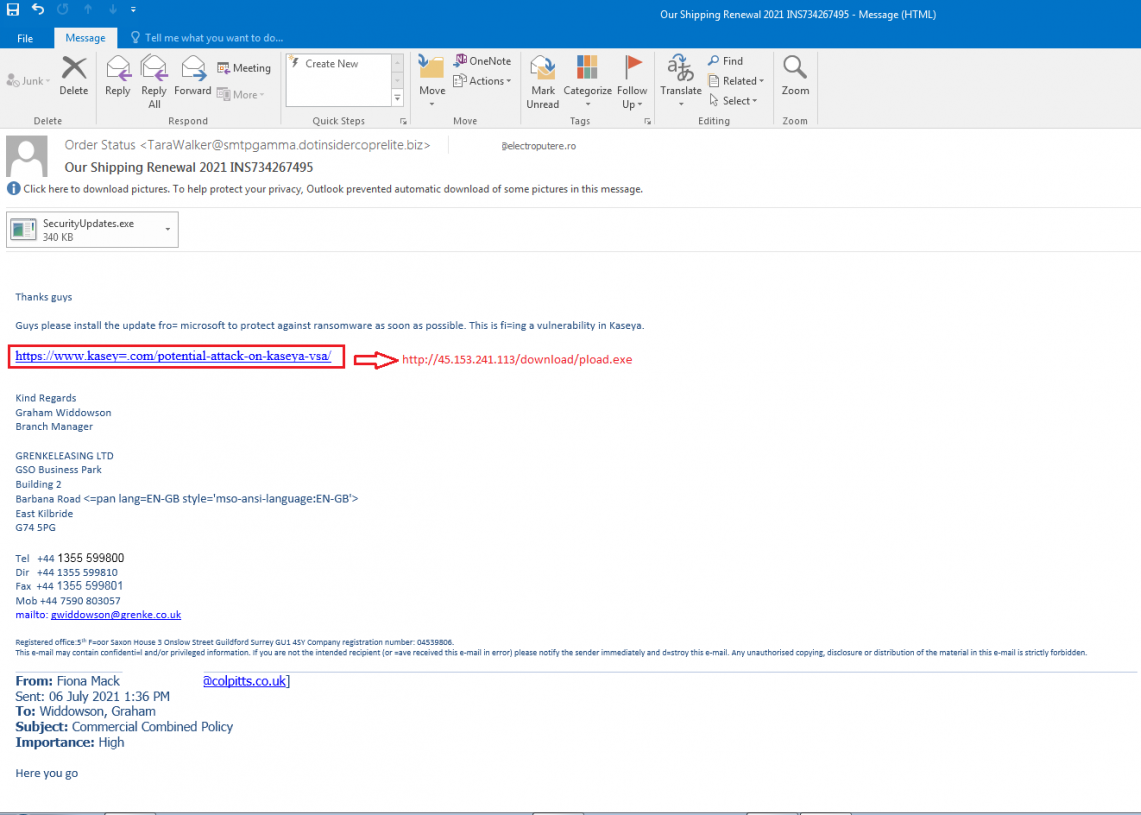

برخی منابع گزارش کردهاند که هدف مهاجمان از اجرای این حمله فیشینگ، نصب ابزار Cobalt Strike بر روی دستگاه قربانیان است. به گفته این منابع پیوست ایمیلهای مذکور، حاوی فایلی با نام SecurityUpdates.exe است. ضمن آنکه در متن این ایمیلها لینکی بهچشم میخورد که در ظاهر یک بهروزرسانی امنیتی مایکروسافت برای ترمیم آسیبپذیری VSA است.

Cobalt Strike در نقشی یک دربپشتی (Backdoor) مهاجمان را قادر به در اختیار گرفتن کنترل دستگاه و انجام اموری همچون سرقت اطلاعات حساس و اجرای فایلهای مخرب دلخواه بر روی آن میکند.

به گزارش شرکت مهندسی شبکه گستر، با توجه به اینکه کاسیا تاکنون نتوانسته است راهحلی قطعی برای ترمیم آسیبپذیری روز-صفر VSA که مورد سوءاستفاده مهاجمان REvil قرار گرفته بود ارائه دهد، به دام افتادن حتی راهبران حرفهای این محصول در کارزار اخیر محتمل بهنظر میرسد.

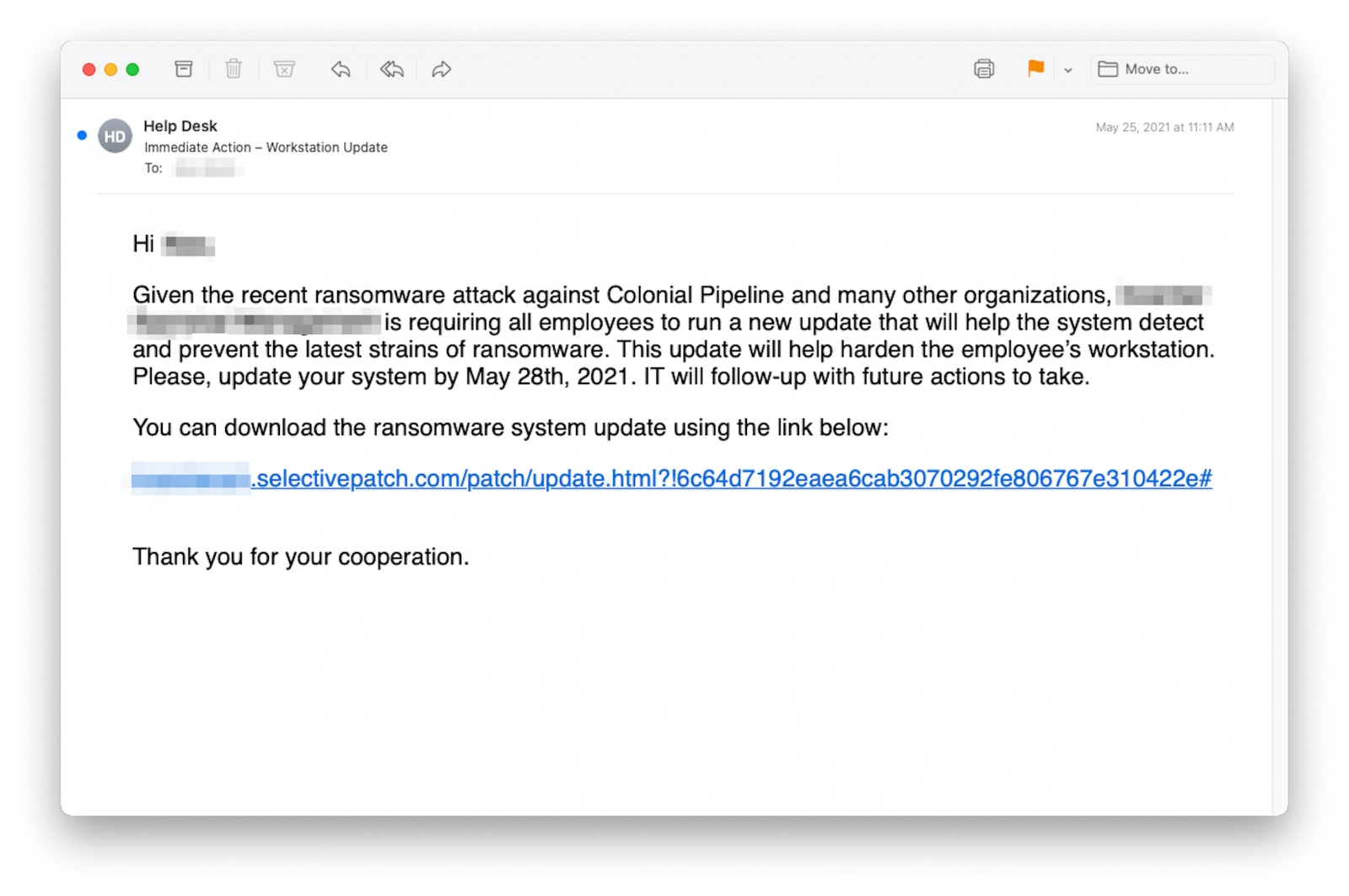

پیشتر و در پی اجرای حمله باجافزاری به خط لوله کولونیال نیز مهاجمان با ارسال ایمیلهایی که در آنها اینطور القا میشد که کلیک بر روی لینک ناقل فایل بهروزرسانی [مخرب جعلی] موجب ایمن ماندن از گزند باجافزارها میشود سعی در آلودهسازی دستگاه کاربران داشتند.

این دو رخداد اخیر یادآور آن است که تبهکاران سایبری همواره از اخبار و موضوعات جذاب روز برای به دام انداختن کاربران سوءاستفاده میکنند.

علاوه بر استفاده از ضدویروس قدرتمند و بهروز و ابزارهای موسوم به ضدهرزنامه (Anti-spam)، دقت و توجه هر چه بیشتر به اصالت ایمیلهای ارسالی قبل از اجرای پیوست یا کلیک بر روی لینکهای درج شده در آنها نقشی اساسی در ایمن نگاه داشتن سازمان از گزند این نوع تهدیدات مخرب دارد.