ESXi، هدف جدید باجافزار REvil

برخی منابع خبر دادهاند گردانندگان باجافزار REvil با بکارگیری یک رمزگذار تحت Linux در حال آلودهسازی بسترهای مجازی VMware ESXi و رمزگذاری ماشینهای مجازی آنها هستند.

این در حالی است که سازمانها به دلایلی همچون تسهیل و تسریع فرایند تهیه نسخه پشتیبان، سادگی نگهداری و بهینهتر شدن استفاده از منابع سختافزاری بیش از هر زمانی به بسترهای مجازی روی آوردهاند.

در ادامه این مطلب که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه شده، این گونه جدید از باجافزار REvil مورد بررسی قرار گرفته است.

حدود یک ماه قبل نیز گردانندگان REvil در یک تالار گفتگوی اینترنتی انتشار نسخه تحت Linux این باجافزار، با توانایی اجرا بروی دستگاههای NAS را تایید کرده بودند.

اکنون بر اساس برخی گزارشهای منتشر شده نسخه تحت Linux باجافزار REvil در حال هدف قرار دادن سرورهای ESXi است.

نسخه Linux این باجافزار فایلی در قالب ELF64 است و شامل تنظیماتی مشابه با نمونههای تحت Windows آن است.

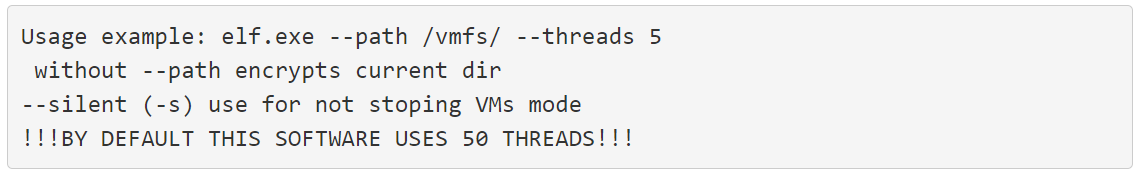

با اجرا بر روی سرور، مهاجم میتواند تا با تعیین مسیر هدف در قالب فرمان زیر نسبت به فعالسازی حالت موسوم به Silent Mode و در ادامه رمزگذاری فایلها اقدام کند.

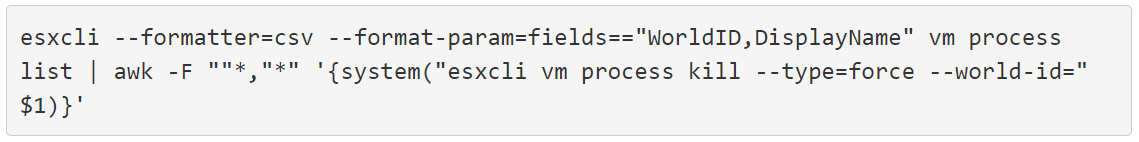

با بهرهگیری از ابزار خط فرمان esxcli میتوان ماشینهای مجازی اجرا شده بر ESXi را فهرست کرده و آنها را متوقف کرد.

با اجرای فرمان بالا فایلهای VMDK که در پوشه /vmfs/ ذخیره شدهاند بسته میشوند که در نتیجه آن امکان رمزگذاری آنها بدون هر گونه ممانعت ESXi فراهم میشود. با این توضیح که اگر به هر دلیل فایل پیش از آغاز فرایند رمزگذاری به درستی بسته نشده باشد ممکن است دادههای آن برای همیشه خراب شود.

بهطور خلاصه میتوان گفت که با این تکنیک امکان رمزگذاری تمامی ماشینهای مجازی ESXi تنها با اجرای چند فرمان فراهم میشود.

باجافزار REvil با نام Sodinokibi نیز شناخته میشود.

برخی باجافزارهای مطرح دیگر نظیر Babuk، RansomExx/Defray، Mespinoza، GoGoogle، DarkSide و Hellokitty نیز هدف قرار دادن ماشینهای مجازی تحت ESXi را توسط رمزگذارهای Linux در کارنامه دارند.

نشانههای آلودگی (IoC) نمونه پرداخته شده در این گزارش در لینک زیر قابل دریافت است: