30 میلیون دستگاه Dell در معرض حمله

محققان شرکت اکلپسیوم (Eclypsium) چهار ضعف امنیتی بحرانی را در بخش BIOSConnect نرم افزار Dell SupportAssist کشف کردهاند که سوءاستفاده از آنها، مهاجم را قادر به اجرای کد به صورت از راه دور در BIOS دستگاه آسیبپذیر میکند.

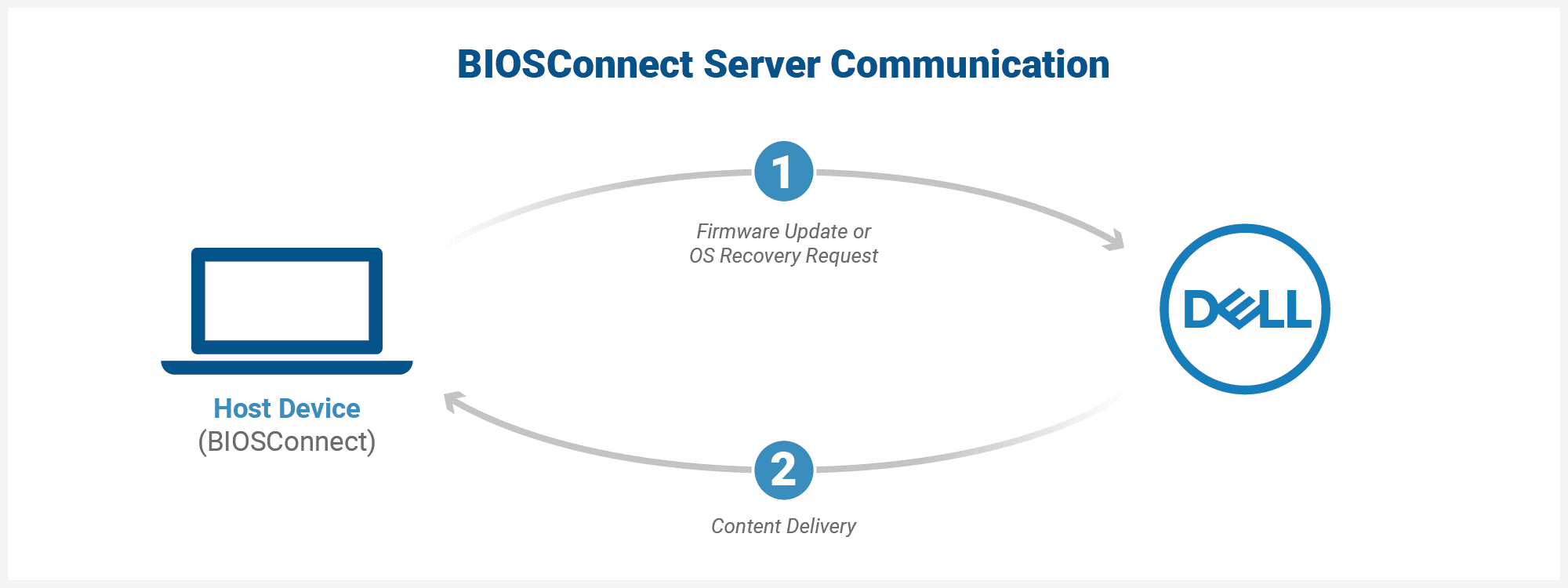

SupportAssist نرمافزاری است که بهصورت پیشفرض بر روی اکثر دستگاههای ساخت این شرکت که از سیستم عامل Windows استفاده میکنند نصب است. BIOSConnect نیز قابلیتی است که امکان بهروزرسانی از راه دور ثابتافزار (Firmware) و امکانات بازیابی (Recovery) سیستم عامل را فراهم میکند.

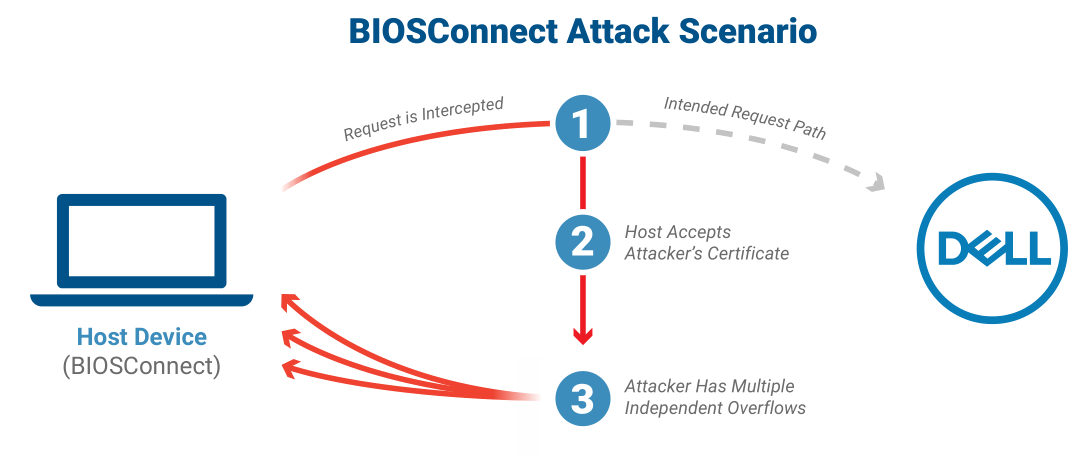

شدت حساسیت مجموعه این باگهای امنیتی، 8.3 از 10 – بر طبق استاندارد CVSS – گزارش شده است. بهرهجویی از آسیبپذیریهای مذکور، مهاجم دارای دسترسی بالا را قادر میسازد تا با جعل Dell.com و در اختیار گرفتن فرایند راهاندازی شدن دستگاه، عملاً کنترلهای امنیتی در سطح سیستم عامل را بیاثر کند.

این آسیبپذیریها، 129 مدل از لپتاپها، کامپیوترها و تبلتهای ساخت Dell، حتی دستگاههای حفاظت شده توسط Secure Boot و دستگاههای موسوم به Secured-core PC را متأثر میکنند. مجموع دستگاههای آسیبپذیر 30 میلیون عدد برآورد میشود.

فهرست کامل دستگاههای آسیبپذیر در لینک زیر قابل دریافت و مطالعه است:

محققان درخصوص (CVE-2021-21571) و سه آسیب پذیری سرریز (CVE-2021-21572 ، CVE-2021-21573 و CVE-2021-21574) که منجر به اتصال ناامن TLS از BIOS به Dell میشود تحقیق نمودند.

یک مورد از چهار باگ مذکور که به آن شناسه CVE-2021-21571 تخصیص داده شده به دلیل ارتباط TLS غیرامن بین BIOS و سرورهای Dell و سه باگ دیگر (CVE-2021-21572، CVE-2021-21573 و CVE-2021-21574) از وجود آسیبپذیری سرریز حافظه (Overflow) ناشی شدهاند.

به گفته اکلپسیوم دو مورد از باگهای سرریز حافظه، پروسه بازیابی سیستم عامل و یک مورد دیگر روند بهروزرسانی ثابتافزار را متأثر میکند. همگی آنها مستقل از یکدیگر بوده و بهرهجویی از هر یک ممکن است منجر به اجرای خودسرانه کد در BIOS شود.

توصیه میشود که کاربران برای بهروزرسانی BIOS خود از روشی به غیر از BIOSConnect استفاده کنند. طبق گزارش اکلپسیوم، بخش BIOS / UEFI تمامی دستگاههای آسیبپذیر باید بهروز شود.

ترمیم دو آسیبپذیری CVE-2021-21573 و CVE-2021-21574 نیاز به اقدامی از سوی کاربر نداشته و در 7 خرداد اصلاحیه بر روی سرورهای Dell لحاظ شده است. اما اصلاحیههای CVE-2021-21571 و CVE-2021-21572 که همچنان در حال آمادهسازی گزارش شدهاند لازم است که بر روی دستگاههای آسیبپذیر اعمال شود. به آن دسته از کاربرانی که به هر دلیل امکان بهروزرسانی فوری دستگاه خود را ندارند نیز توصیه شده BIOSConnect را در تنظیمات BIOS یا از طریق Dell Command | Configure غیرفعال کنند.

باید توجه داشت سوءاستفاده مستقل از هر یک از این آسیبپذیریها ممکن است مهاجم را قادر به در اختیار گرفتن کنترل دستگاه و برنامههایی که با سطح دسترسی اعلا بر روی آن در حال اجرا هستند کند. ترکیب این آسیبپذیریها نیز بستر را برای اجرای حملات به مراتب مخربتر فراهم می کند. لذا اعمال بهروزرسانیهای مربوطه میبایست مدنظر سازمان قرار داشته باشد.

این اولین بار نیست که کاربران Dell در معرض آسیبپذیریهای موجود در نرمافزار SupportAssist قرار میگیرند و در سالهای اخیر باگهای امنیتی متعددی در این نرمافزار توسط محققان کشف و گزارش شده است.

مشروح گزارش اکلپسیوم در لینک زیر قابل مطالعه است:

https://eclypsium.com/2021/06/24/biosdisconnect

توصیه نامه Dell نیز در لینک زیر قابل دسترس است: