اکثر توزیعهای Linux، متأثر از آسیبپذیری polkit

محققان از شناسایی ضعفی در polkit خبر دادهاند که سوءاستفاده از آن، مهاجم، با دسترسی محدود را قادر به دستیابی به سطح دسترسی root میکند.

polkit یک سرویس اصالتسنجی است که بهصورت پیشفرض بر روی بسیاری از توزیعهای اخیر Linux نصب شده است.

در این مطلب که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه شده خلاصهای از جزییات این ضعف امنیتی ارائه شده است.

باگ مذکور با شناسه CVE-2021-3560 در دسته آسیبپذیریهای Local Privilege Escalation قرار میگیرد. وصله این آسیبپذیری که اکنون جزییات آن بهصورت عمومی منتشر شده از 13 خرداد در دسترس قرار گرفته است.

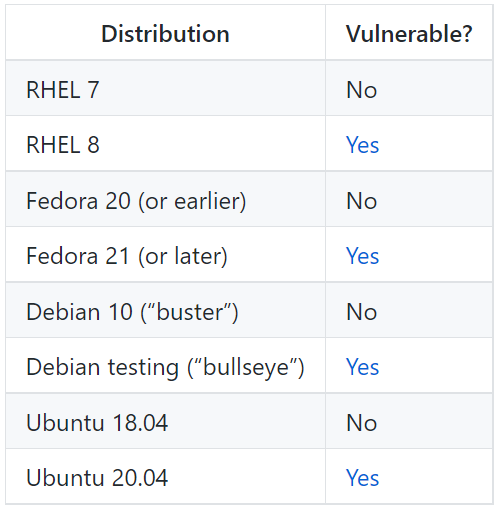

گفته میشود تمامی نسخ polkit که در 7 سال اخیر (از نسخه 0.113) منتشر شدهاند به CVE-2021-3560 آسیبپذیر هستند. اگر چه بسیاری از توزیعهای Linux تا همین چند وقت پیش فاقد نسخ آسیبپذیر polkit بودهاند اما در هر صورت هر توزیع که در آن نسخه 0.113 یا نسخ بعد از آن لحاظ شده، آسیبپذیر تلقی میشود.

متأسفانه سوءاستفاده از آسیبپذیری مذکور بسیار آسان بوده و با اجرای چند فرمان و بکارگیری ابزارهای معمول و شناخته شدهای همچون bash، kill و dbus-send میتوان از آن بهرهجویی کرد.

در توصیهنامه Red Hat اشاره شده زمانی که ارتباط یک پروسه درخواستی از dbus-daemon دقیقاً قبل از آنکه فراخوانی polkit_system_bus_name_get_creds_sync صورت بگیرد قطع میشود پروسه نخواهد توانست که uid و pid منحصربهفرد پروسه را استخراج کند که در نتیجه آن، اعتبارسنجی دسترسیهای پروسه درخواستی غیرممکن میشود. این تهدید میتواند محرمانگی و یکپارچگی داده را به همراه در دسترسپذیری کل سامانه به خطر بیندازد.

با توجه به سهولت در سوءاستفاده از این آسیبپذیری و انتشار عمومی جزییات آن، بهروزرسانی نسخ مورد استفاده Linux به نسخ وصلهشده در اسرع وقت توصیه میشود.

توضیحات فنی در خصوص معماری polkit و نحوه بهرهجویی از این آسیبپذیری در لینک زیر قابل مطالعه است:

https://github.blog/2021-06-10-privilege-escalation-polkit-root-on-linux-with-bug/

چند ماه قبل نیز مهاجمان یک آسیبپذیری 15 ساله را در iSCSI هسته Linux شناسایی کردند که تمامی توزیعها را متأثر میکرد. هر چند ماژول آسیبپذیر مذکور بهصورت پیشفرض فعال نیست اما فراخوانی آن توسط مهاجم در برخی سناریوها قابل تصور است. سوءاستفاده از آن آسیبپذیری نیز مهاجم را قادر به دستیابی به سطح دسترسی root میکند. جزییات بیشتر را در لینک زیر بخوانید:

https://blog.grimm-co.com/2021/03/new-old-bugs-in-linux-kernel.html