سرورهای Exchange هدف باجافزار Epsilon Red

بر اساس گزارشی که شرکت امنیتی Sophos آن را منتشر کرده گردانندگان باجافزار Epsilon Red با هدف قرار دادن سرورهای آسیبپذیر Exchange اقدام به رخنه به شبکه قربانی و رمزگذاری فایلها میکنند.

چکیده گزارش مذکور در ادامه این مطلب توسط شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده ارائه شده است.

در جریان حملات این باجافزار از چندین اسکریپت و یک ابزار تجاری دسترسی از راه دور بهره گرفته شده است.

احتمال داده میشود که مهاجمان، ProxyLogon را بهمنظور سوءاستفاده از چندین آسیبپذیری حیاتی در Exchange به خدمت گرفته باشند.

ProxyLogon مجموعه آسیبپذیریهایی در سرویسدهنده ایمیل MS Exchange است که Microsoft در 12 اسفند اصلاحیههایی اضطراری برای ترمیم آنها منتشر کرد. از زمان انتشار اصلاحیهها و افشای جزییات آن، هکرهای مستقل و گردانندگان APT متعددی، ProxyLogon را به فهرست تکنیکهای نفوذ خود اضافه کردهاند.

Epsilon Red به زبان Golang یا همان Go نوشته شده و با استفاده از مجموعهای از اسکریپتهای منحصربهفرد PowerShell اقدامات زیر را انجام میدهد:

- از کار انداختن پروسهها و سرویسهای مرتبط با ابزارهای امنیتی، پایگاههای داده، برنامههای مدیریت نسخ پشتیبان، مجموعه نرمافزاری Office و برنامههای مدیریت ایمیل

- حذف اطلاعات مربوط به Volume Shadow Copies

- سرقت فایل Security Account Manager – به اختصار SAM – که شامل درهمساز رمزهای عبور است

- حذف سوابق رویدادها در Windows

- غیرفعال کردن Windows Defender

- حذف ابزارهای امنیتی با هر یک از برندهای Sophos، Trend Micro، Cylance، MalwareBytes، Sentinel One، Vipre و Webroot

- گسترده کردن سطح دسترسی بر روی دستگاه

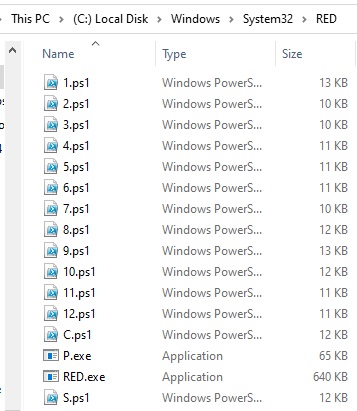

نام اکثر اسکریپتهای مذکور عددی بین 1 تا 12 است. اما نام برخی از آنها نیز شامل تنها یک کاراکتر الفبایی است. به نظر میرسد یکی از آنها با نام c.ps1 رونوشتی از ابزار تست نفوذ Copy-VSS است.

پس از رخنه به شبکه، مهاجمان تلاش میکنند تا از طریق پودمان RDP به دستگاههای دیگر دسترسی یافته و با بکارگیری Windows Management Instrumentation، ابزارها و اسکریپتهای مورد نظر خود و در نهایت باجافزار Epsilon Red را بر روی آنها اجرا کنند.

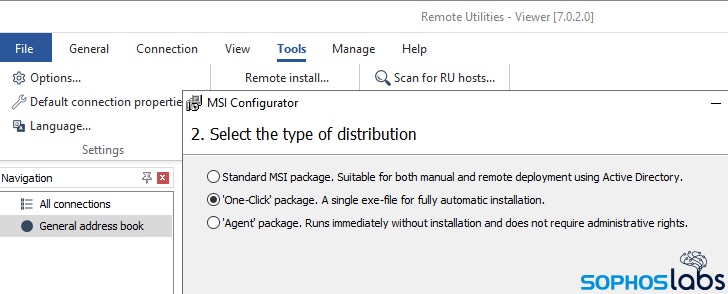

بررسی محققان Sophos نشان میدهد که مهاجمان از یک ابزار تجاری با نام Remote Utilities نیز برای برقراری ارتباطات از راه دور در کنار Tor Browser استفاده میکنند. با این رویکرد حتی در صورت مسدود شدن نقطه رخنه اولیه همچنان یک درگاه، باز باقی خواهد ماند.

همچنینEpsilon Red از Godirwalk جهت پویش دیسک و معرفی مسیرها به پروسههای فرزند و در ادامه رمزگذاری مستقل زیرپوشهها استفاده میکند. به همین خاطر تا خاتمه کار، رونوشتهای متعددی از پروسه های باجافزار بر روی دستگاه اجرا میشوند.

این باجافزار به فایلهای رمزگذاری شده پسوند epsilonred را الصاق میکند. ضمن آن که بر خلاف بسیاری از باجافزارها که برای جلوگیری از بروز اشکال در فرایند بالا آمدن دستگاه، از رمزگذاری فایلهای با پسوند EXE و DLL پرهیز میکنند،Epsilon Red این فایلها را نیز مورد دستدرازی قرار میدهد.

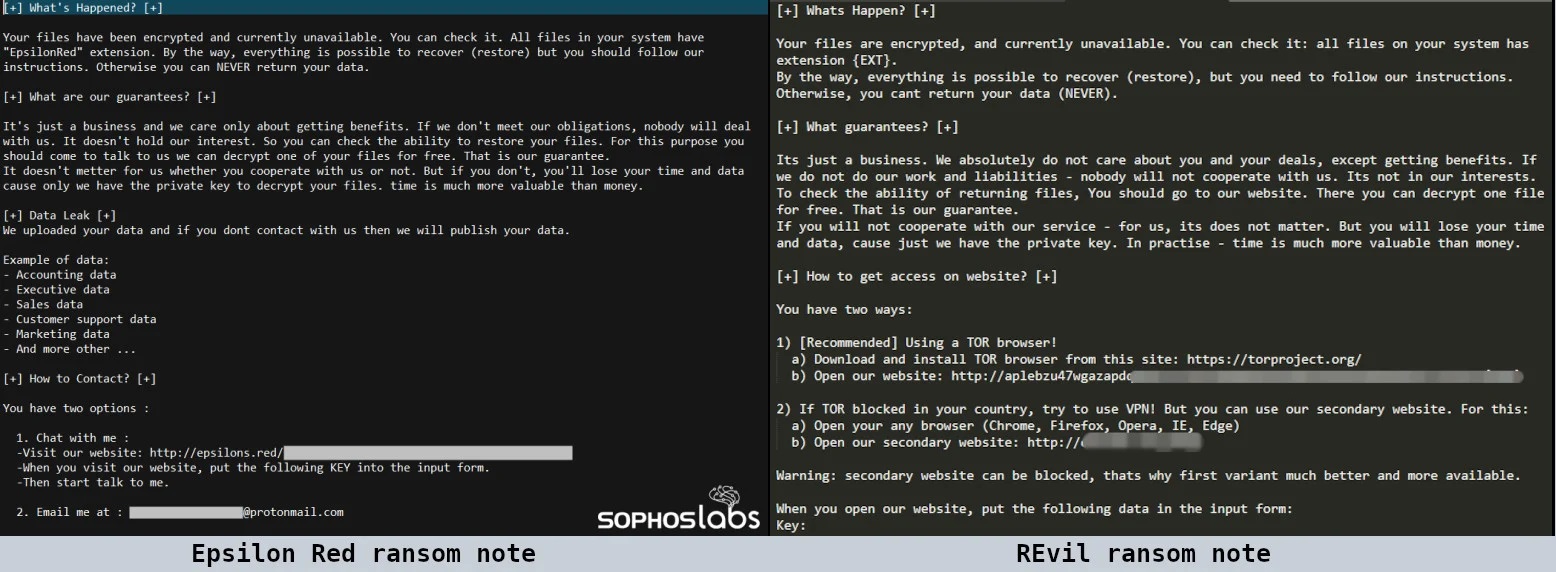

مشابه سایر باج افزارها،Epsilon Red نیز در پوشه پردازش شده، فایل موسوم به اطلاعیه باجگیری (Ransom Note) را که متن آن از اطلاعیه باجگیری REvil الگوبرداری شده کپی میکند.

علیرغم جدید بودن این باجافزار، تاکنون شرکتهای مختلفی هدف آن قرار گرفتهاند.

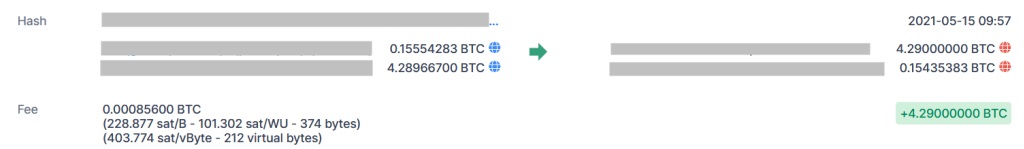

تحقیقات Sophos نشان میدهد که حداقل یکی از قربانیان در تاریخ 25 اردیبهشت مبلغ 4.28 بیتکوین را به گردانندگان این باج افزار پرداخت کرده.

Epsilon Red برگرفته شده از شخصیتی با همین نام در دنیای مارول است که نقش یک ابرسرباز روسی دارای چهار شاخک با توانایی تنفس در فضا را ایفا میکند.

Sophos معتقد است که حداقل این نسخه از Epsilon Red، محصول برنامهنویسان حرفهای نیست؛ بهخصوص آن که بجز رمزگذاری، قابلیتهای بسیار محدودی در آن به چشم میخورد. اما در هر صورت اجرای موفق آن در هر شبکهای میتواند موجب رمزگذاری بدون محدودیت فایلها و در نهایت بروز اختلالات جدی شود.

مشروح گزارش Sophos در لینک زیر قابل مطالعه است:

https://news.sophos.com/en-us/2021/05/28/epsilonred/

نشانههای آلودگی این باجافزار نیز در لینک زیر در دسترس قرار گرفته است:

https://github.com/sophoslabs/IoCs/blob/master/Ransomware-EpsilonRed.csv

منبع