TunnelSnake؛ یک APT مخرب جاسوسی

بر اساس گزارشی که کسپرسکی (Kaspersky Lab) آن را منتشر کرده گروهی ناشناس از مهاجمان در جریان یک کارزار APT که این شرکت از آن با عنوان TunnelSnake یاد کرده حداقل از سال 2019 با بکارگیری یک روتکیت اختصاصی اقدام به آلودهسازی سامانههای با سیستم عامل Windows و جاسوسی از آنها میکرده است.

در این مطلب که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه شده چکیدهای از گزارش کسپرسکی ارائه شده است.

روتکیتها (Rootkit) ابزارهای مخربی هستند که با اجرا شدن در سطح پایین سیستم عامل ضمن در اختیار گرفتن کنترل دستگاه، خود را از دید محصولات امنیتی مخفی نگاه میدارند.

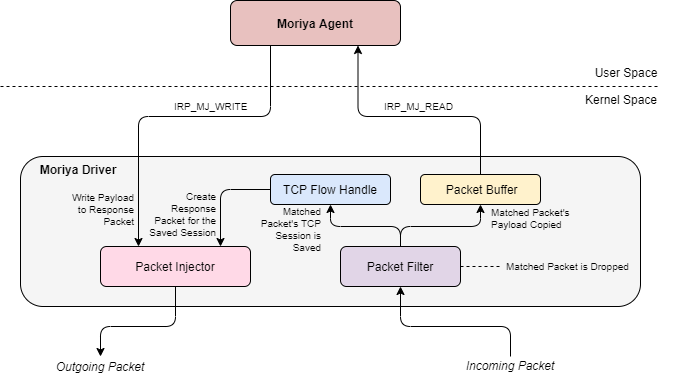

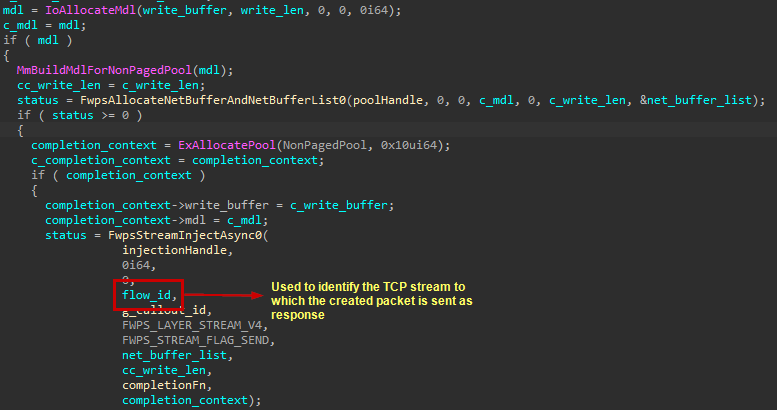

این روتکیت که کسپرسکی آن را Moriya نامگذاری کرده یک دربپشتی (Backdoor) منفعل است که مهاجمان را قادر به جاسوسی از ترافیک شبکهای قربانی و ارسال فرامین مورد نظر آنها میکرده است.

بهطور خلاصه Moriya به گردانندگان TunnelSnake امکان میداده تا ترافیک ورودی را از طریق فضای نشانی هسته (Kernel Address Space) رصد و تحلیل کنند. Kernel Address Space جایی است که هسته سیستم عامل در آن قرار دارد و بهطور معمول تنها کدهای موردتایید و دارای سطح دسترسی ویژه اجازه اجرا در آن دارند.

Moriya فرامین مهاجمان را از طریق بستههای دستکاری شده خاصی که در ترافیک شبکهای قربانی مخفی شده بودند دریافت میکرده و به این ترتیب نیازی به برقراری ارتباط به یک سرور فرماندهی (C2) نداشته است؛ نشانهای از توجه خاص مهاجمان به مخفی ماندن طولانیمدت از دید محصولات امنیتی.

این چنین ترفندها برای پنهان ماندن محدود به Moriya نیست و تعداد مهاجمانی که با سرمایهگذاری در مجموعه ابزارهای خود و متفاوت و پیچیده ساختن تکنیکها تلاش میکنند تا برای مدتها بدون جلب توجه در شبکه قربانی ماندگار بمانند روندی صعودی دارد.

در کارزار TunnelSnake، مهاجمان از بدافزاری با عنوان ProcessKiller نیز برای ازکاراندازی و متوقف کردن اجرای پروسههای ضدویروس از طریق یک راهانداز موسوم به Kernel Mode Driver بهره گرفته بودند.

بهمنظور گسترش دامنه آلودگی و شناسایی دستگاههای آسیبپذیر بیشتر، این مهاجمان پس از رخنه به شبکه قربانی از ابزارهای دیگری نظیر China Chopper، BOUNCER، Termite و Earthworm کمک میگرفتهاند. این ابزارهای سفارشی اختصاصی توسط مهاجمان چینیزبان مورد استفاده قرار گرفته بودند.

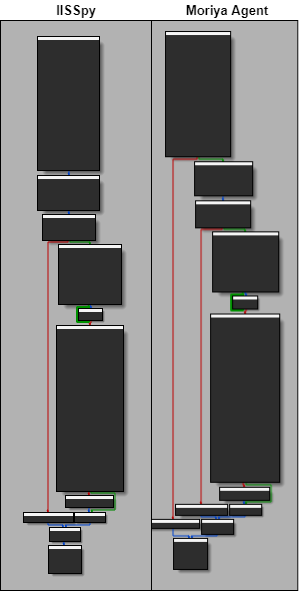

همچنین کسپرسکی اعلام کرده نسخهای قدیمی از Moriya که این شرکت از آن با نام IISSpy یاد کرده نیز در یک حمله به سرورهای وب IIS در سال 2018 بکار گرفته شده بوده که نشان میدهد گردانندگان TunnelSnake حداقل از 2018 فعال بودهاند. در گزارش، اشاره شده که احتمالاً مهاجمان در جریان حمله سال 2018 از آسیبپذیری CVE-2017-7269 سوءاستفاده کرده بودند.

تعداد سازمانهایی که کسپرسکی Moriya را در شبکه آنها شناسایی کرده کمتر از 10 مورد گزارش شده است. به گفته کسپرسکی همه آنها سازمانهایی مطرح نظیر برخی نهادهای دیپلماتیک در آسیا و آفریقا بودهاند.

بر اساس ماهیت کاری قربانیان این حملات و مجموعهابزارهای استفاده شده، هدف مهاجمان، جاسوسی و سرقت اطلاعات دانسته شده است. هر چند که کسپرسکی اعلام کرده نتوانسته ردی از اطلاعات واقعی سرقت شده پیدا کند.

مشروح گزارش کسپرسکی در لینک زیر قابل دریافت و مطالعه است:

https://securelist.com/operation-tunnelsnake-and-moriya-rootkit/101831/