سازمانهای ایرانی، هدف باجافزار Makop

در هفتههای اخیر نمونههایی از باجافزار Makop، مؤسسات ایرانی را هدف حملات خود قرار دادهاند.

در ادامه این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه شده برخی خصوصیات و ویژگیهای این باجافزار مورد بررسی قرار گرفته است.

نخستین نسخه باجافزار Makop در اواخر سال 1398 شناسایی شد. برخی شرکتهای امنیتی Makop را نسخهای از خانواده باجافزار معروف Phobos میدانند.

Makop بهمنظور رمزگذاری از الگوریتم Advanced Encryption Standard – به اختصار AES – بهره میگیرد.

اتصال از راه دور مهاجمان از طریق پودمان Remote Desktop Protocol – به اختصار RDP – به دستگاههای با رمز عبور ضعیف یا هک شده و اجرای فایل مخرب باجافزار، اصلیترین روش انتشار Makop است. هر چند که انتشار نمونههایی از Makop نیز از طریق هرزنامههای ناقل فایل / لینک مخرب، فایل مخرب موسوم به Downloader یا با بهرهجویی (Exploiting) از آسیبپذیریهای امنیتی گزارش شده است.

Makop برای ماندگاری طولانیتر، اقدام به ایجاد کلید زیر در محضرخانه (Registry) سیستم عامل میکند:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run 1 = {Malware File Path}\{Malware Filename}.exe

این باجافزار از طریق توابع WNetOpenEnumW و WNetEnumResourceW اقدام به شناسایی منابع و ارتباطات شبکه ای می کند. همچنین از GetLogicalDrives و GetDriveTypeW نیز بهترتیب بهمنظور یافتن درایوها و نوع آنها بهره گرفته میشود. Makop فایل های ذخیره شده در پوشههای اشتراکی و حافظههای جداشدنی متصل به دستگاه را هدف قرار میدهد.

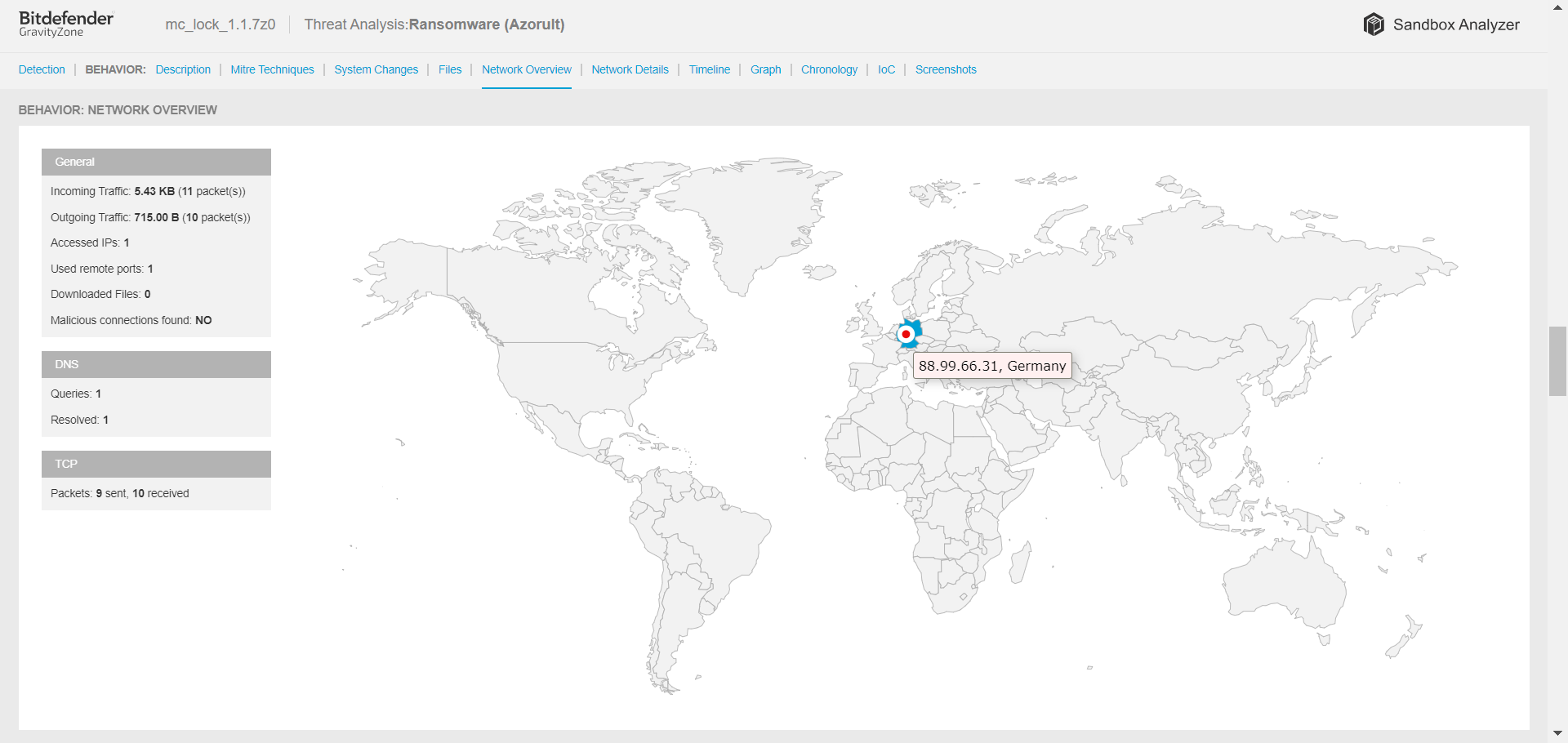

باجافزار با برقراری ارتباط با نشانی زیر از طریق توابع InternetOpenA،و InternetConnectA،و HttpOpenRequestA و HttpSendRequestA اقدام به استخراج نشانی IP دستگاه قربانی میکند:

hxxps[:]//iplogger.org/1Bzc

Makop با اجرای فرامین زیر نسبت به از کاراندازی سرویسهای زیر اقدام میکند:

sc delete vmickvpexchange

sc delete vmicguestinterface

sc delete vmicshutdown

sc delete vmicheartbeat

sc delete vmicrdv

sc delete storflt

sc delete vmictimesync

sc delete vmicvss

sc delete MSSQLFDLauncher

sc delete MSSQLSERVER

sc delete SQL SERVERAGENT

sc delete SQLBrowser

sc delete SQLTELEMETRY

sc delete MsDtsServer130

sc delete SSISTELEMETRY130

sc delete SQLWriter

sc delete “MSSQL$VEEAMSQL2012”

sc delete “SQLAgent$VEEAMSQL2012”

sc delete MSSQL

sc delete SQLAgent

sc delete MSSQLServerADHelper100

sc delete MSSQLServerOLAPService

sc delete MsDtsServer100

sc delete ReportServer

sc delete “SQLTELEMETRY$HL”

sc delete TMBMServer

sc delete “MSSQL$PROGID”

sc delete “MSSQL $WOLTERSKLUWER”

sc delete “SQLAgent$PROGID”

sc delete “SQLAgent$WOLTERSKLUWER”

sc delete “MSSQLFDLauncher$OPTIMA”

sc delete “MSS QL$OPTIMA”

sc delete “SQLAgent$OPTIMA”

sc delete “ReportServer$OPTIMA”

sc delete “msftesql$SQLEXPRESS”

sc delete “postgresql-x64-9.4”

sc delete WRSVC

sc delete ekrn

sc delete klim6

sc delete “AVP18.0.0”

sc delete KLIF

sc delete klpd

sc delete klflt

sc delete klbackupdisk

sc delete klbackupflt

sc delete klkbdflt

sc delete klmouflt

sc delete klhk

sc delete “KSDE1.0.0”

sc delete kltap

sc delete TmFilter

sc delete TMLWCSService

sc delete tmusa

sc delete TmPreFilter

sc delete TMSmartRelayService

sc delete TMiCRC ScanService

sc delete VSApiNt

sc delete TmCCSF

sc delete tmlisten

sc delete TmProxy

sc delete ntrtscan

sc delete ofcservice

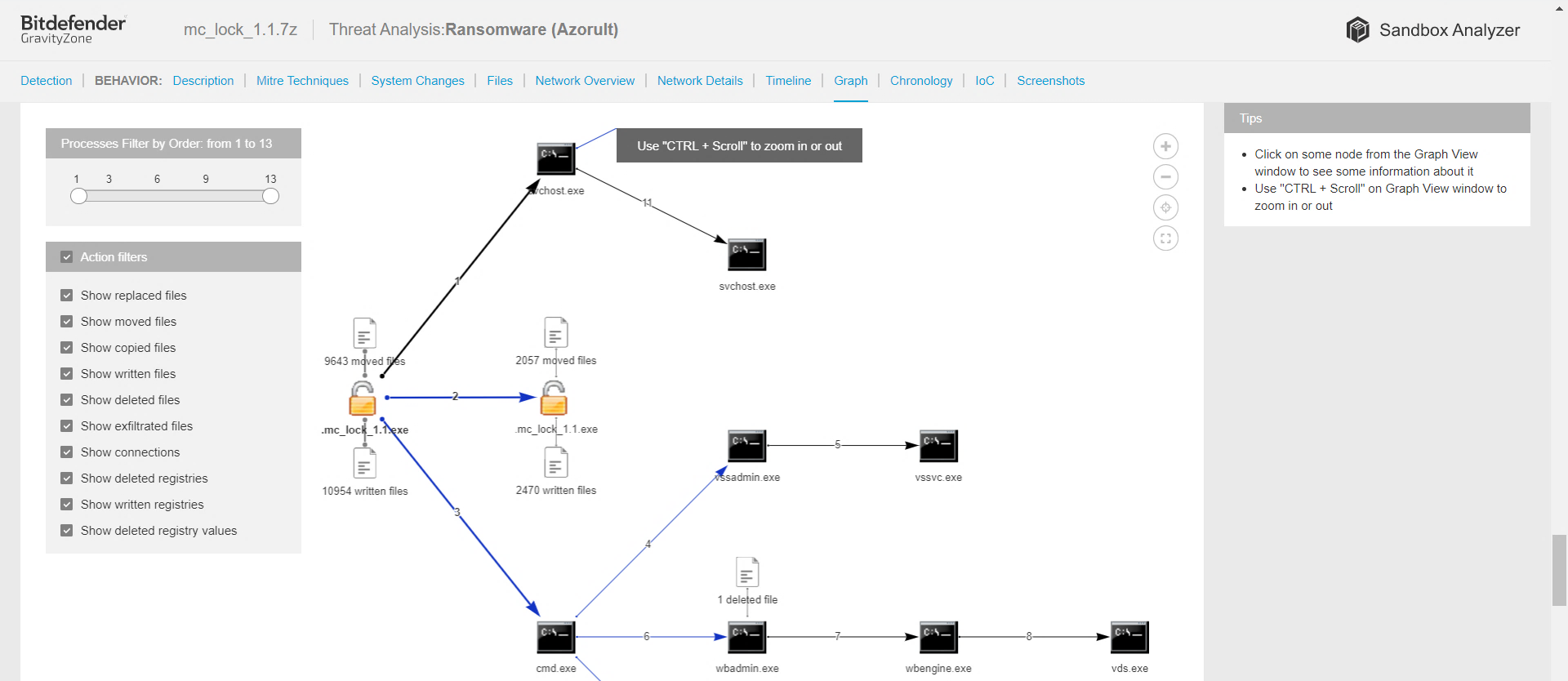

vssadmin delete shadows /all /quiet

wbadmin delete catalog -quiet

پیش از آغاز رمزگذاری، باجافزار، پروسههای زیر را متوقف میکند:

msftesql.exe, sqlagent.exe, sqlbrowser.exe, sqlservr.exe, sqlwriter.exe, oracle.exe, ocssd.exe, dbsnmp.exe, synctime.exe, agntsrvc.exe, mydesktopqos.exe, isqlplussvc.exe, xfssvccon.exe, mydesktopservice.exe, ocautoupds.exe, encsvc.exe, firefoxconfig.exe, tbirdconfig.exe, ocomm.exe, mysqld.exe, mysqld-nt.exe, mysqld-opt.exe, dbeng50.exe, sqbcoreservice.exe, excel.exe, infopath.exe, msaccess.exe, mspub.exe, onenote.exe, outlook.exe, powerpnt.exe, steam.exe, thebat.exe, thebat64.exe, thunderbird.exe, visio.exe, winword.exe, wordpad.exe

هدف از انجام این کار فراهم شدن امکان رمزگذاری فایلهای مورد استفاده این پروسههاست.

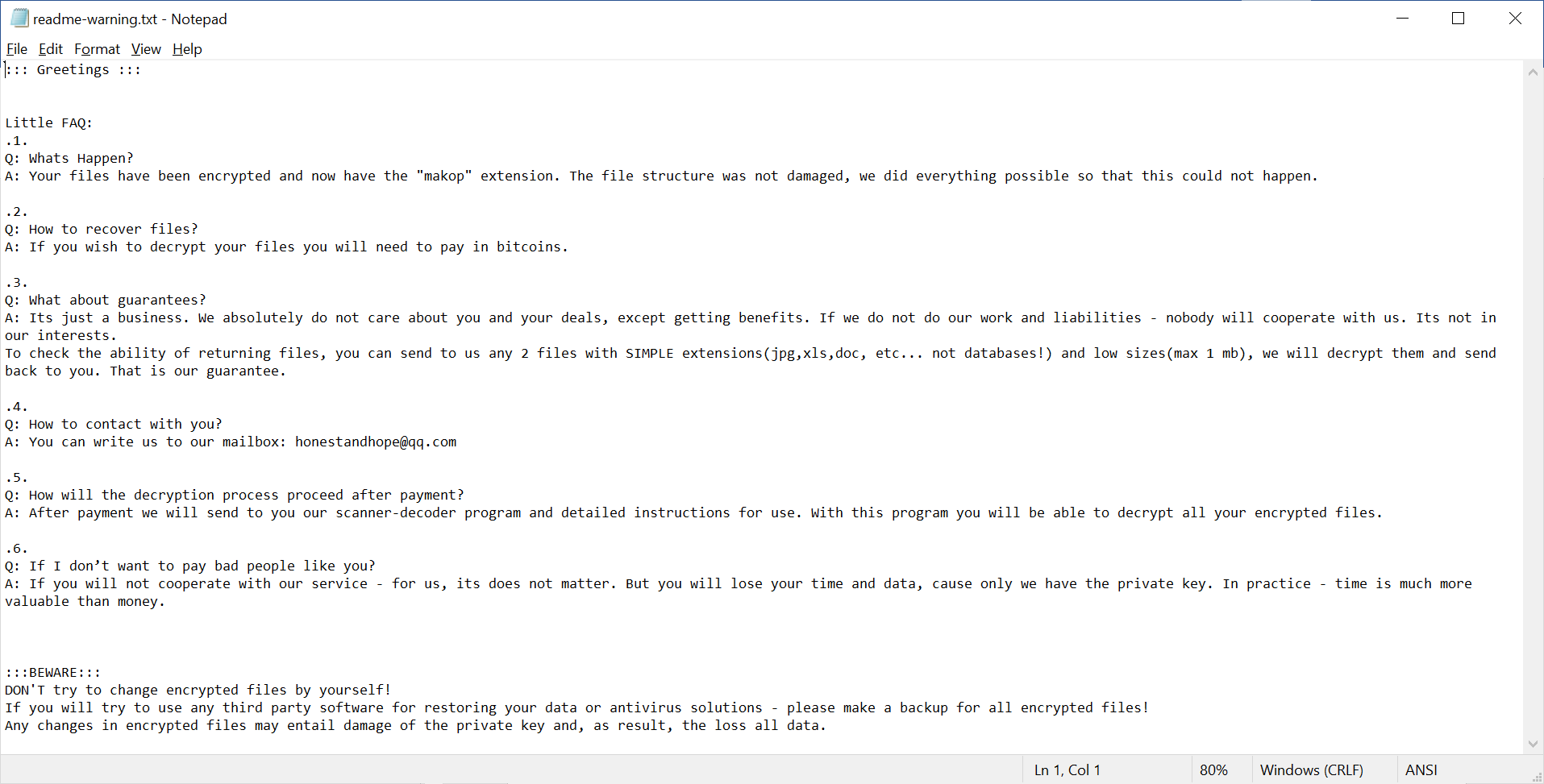

اطلاعیه باجگیری (Ransom Note) با نام readme-warning.txt نیز در هر یک از پوشههای هدف قرار گرفته شده کپی میشود:

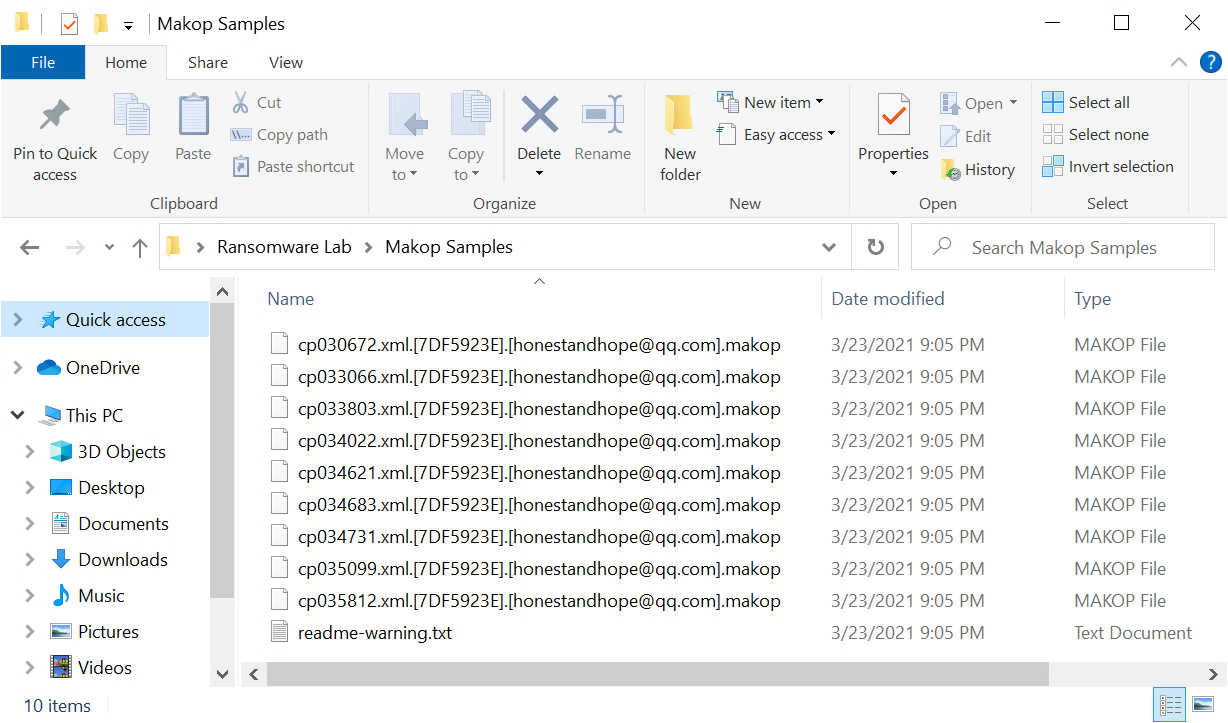

Makop به فایل های رمزگذاری شده پسوندی با الگوی زیر الصاق میکند:

.[8 Random Characters].[Attacker’s email].makop

با رعایت موارد زیر میتوان سازمان را از گزند حملات باجافزاری هدفمند ایمن نگاه داشت:

- استفاده از رمزهای عبور پیچیده، هک نشده و غیرتکراری برای حسابهای کاربری محلی (Local) تحت دامنه (Domain) سیستم عامل و پایگاههای داده، به ویژه حسابهای با سطح دسترسی Administrator/SysAdmin

- محدود کردن سطح دسترسی کاربران

- مدیریت سختگیرانه سطوح دسترسی اعمال شده بر روی پوشههای اشتراکی

- غیرفعالسازی / مقاومسازی قابلیت ماکرو در تنظیمات مجموعه نرمافزاری Office

- پرهیز از قابل دسترس کردن سرویسهای حساسی نظیر MS-SQL و Domain Controller در بستر اینترنت یا مقاومسازی آنها

- غیرفعال کردن پودمان RDP یا حداقل مقاومسازی آن (تغییر دادن درگاه پیشفرض، محدود کردن دسترسی تنها به نشانیهای IP مجاز و …)

- اطمینان از نصب بودن اصلاحیههای امنیتی بر روی تمامی دستگاهها

- ارتقای سیستمهای عامل از رده خارج

- استفاده از ضدویروس قدرتمند و بهروز با قابلیت نفوذیاب

- استفاده از دیواره آتش و ضدهرزنامه در درگاه شبکه

- فعالسازی سیاستهای مقابله با بدافزارهای “بدون فایل” (Fileless) در محصولات امنیت نقاط پایانی

2 پاسخ

با سلام

و وقت بخیر

تشکر می کنم از مطلب خوب و آموزنده شما

فقط سوال اینجا هست که آیا مک آفی قابلیت شناسایی و جلوگیری از این بد افزار رو داره یا نه

با تشکر

با سلام و احترام؛

با عنوان Packed-GBF!4FA0D22CCA28 قابل شناسایی می باشد.