آسیبپذیری برخی تجهیزات سوپرمایکرو به بدافزار TrickBoot

شرکت سوپرمایکرو (Super Micro Computer, Inc) با انتشار توصیهنامهای، نسبت به آسیبپذیر بودن برخی مادربردهای خود به بدافزار TrickBoot هشدار داده است.

در ادامه این مطلب که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه شده به برخی ویژگیهای TrickBoot و توصیهنامه منتشر شده از سوی سوپرمایکرو پرداخته شده است.

در اواسط آذر ماه، اعلام شد که نویسندگان TrickBot ماژول جدیدی به این بدافزار اضافه کردهاند که آن را قادر به تشخیص آسیبپذیر بودن ثابتافزار Unified Extensible Firmware Interface – به اختصار UEFI – و سوءاستفاده از آن میکند. این ماژول TrickBot به TrickBoot معروف شد.

کدهای مخربی که در ثابتافزار (Firmware) ذخیره میشوند به بوتکیت (Bootkit) معروف هستند. این نوع بدافزارها با دسترسی به ثابتافزار UEFI، نه تنها در صورت تغییر سیستم عامل ماندگار میمانند که حتی جایگزینی دیسک سخت نیز تأثیری در حضور آنها نخواهد داشت.

از آنجا که بدافزارهای بوتکیت قبل از همه چیز از جمله سیستم عامل اجرا میشوند عملاً از دید محصولات امنیتی همچون ضدویروس مخفی میمانند. همچنین این نوع بدافزارها بر روی پروسه راهاندازی سیستم عامل کنترل کامل داشته و میتوانند سیستمهای دفاعی را در بالاترین سطح ناکارامد کنند. ضمن آنکه راهاندازی بوتکیت در اولین مرحله بالا آمدن دستگاه، سازوکار Secure Boot را هم که وابسته به یکپارچگی (Integrity) ثابتافزار است بیاثر میکند.

در گزارش زیر که 13 آذر ماه منتشر شد جزییات فنی TrickBoot مورد بررسی قرار گرفت:

https://eclypsium.com/2020/12/03/trickbot-now-offers-trickboot-persist-brick-profit/

TrickBoot در نقش یک ابزار شناسایی (Reconnaissance) عمل کرده و آسیبپذیر بودن ثابتافزار UEFI ماشین آلوده را بررسی میکند.

در آن زمان اعلام شد که تنها بسترهای ساخت شرکت Intel شامل Skylake، Kaby Lake، Coffee Lake و Comet Lake در فهرست اهداف آن قرار دارند.

هر چند در نمونههای بررسی شده در آن دوران، ماژول مذکور تنها به تشخیص آسیبپذیر بودن UEFI بسنده میکرد اما این احتمال نیز از سوی آنها مطرح شده بود که دامنه فعالیت آن بر روی اهداف باارزشتر ممکن است گستردهتر و مخربتر باشد.

TrickBoot با استفاده از فایل RwDrv.sys فعال بودن Write Protection در UEFI/BIOS را بررسی میکند. RwDrv.sys راهانداز RWEverything – برگرفته از عبارت Read Write Everything – است. RWEverything ابزاری رایگان جهت دسترسی به اجزای سختافزاری نظیر حافظه Serial Peripheral Interface – به اختصار SPI – که بخشی از دادههای ثابتافزار UEFI/BIOS بر روی آن نگهداری میشود است.

اگر چه سیستمهای مدرن امروزی مجهز به Write Protection در ثابتافزار UEFI/BIOS خود هستند اما اغلب یا غیرفعالند یا بهطور نادرست پیکربندی شدهاند.

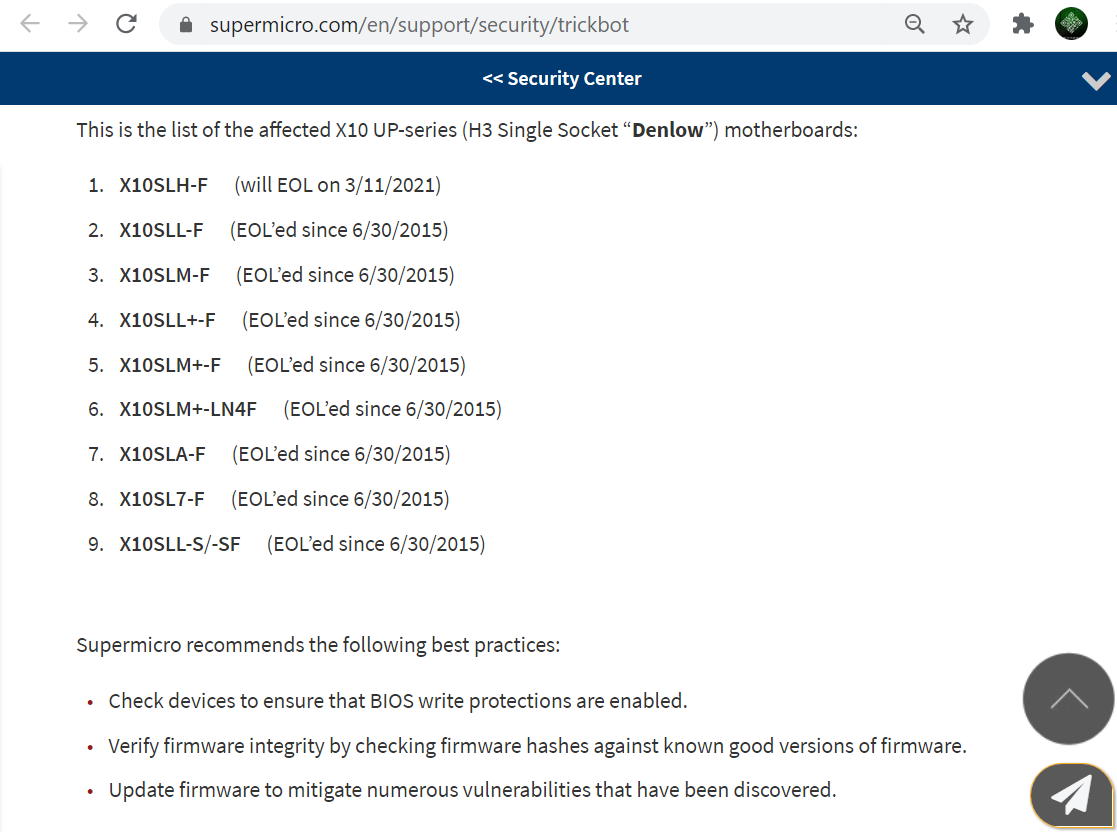

اکنون شرکت سوپرمایکرو اعلام کرده که مدل Denlow مادربردهای X10 UP این شرکت نیز در برابر TrickBoot آسیبپذیر هستند.

سوپرمایکرو این آسیبپذیری را در BIOS 3.4 ترمیم و اصلاح کرده است. اما در عین حال این نسخه تنها برای مادربرد X10SLH-F بهصورت عمومی منتشر شده و صاحبان سایر مادربردهای آسیبپذیر باید برای دریافت نسخه مذکور با سوپرمایکرو تماس بگیرند.

توصیهنامه سوپرمایکرو در لینک زیر قابل دریافت و مطالعه است:

https://www.supermicro.com/en/support/security/trickbot

لازم به ذکر است شرکت پالس سکیور (Pulse Secure, LLC) نیز اقدام به انتشار توصیهنامه زیر در خصوص تجهیزات PSA-5000 و PSA-7000 که در آنها از مدل آسیبپذیر سختافزار سوپر مایکرو استفاه شده کرده است:

https://kb.pulsesecure.net/articles/Pulse_Security_Advisories/SA44712