پنهاننگاری؛ تکنیک جدید ObliqueRAT

بررسی محققان سیسکو نشان میدهد مهاجمان از تصاویر در ظاهر بیخطری که در سایتهای هکشده تزریق شدهاند در فرایند انتشار نسخ جدید ObliqueRAT بهره میگیرند.

در ادامه این مطلب که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه شده چکیدهای از یافتههای این محققان ارائه است.

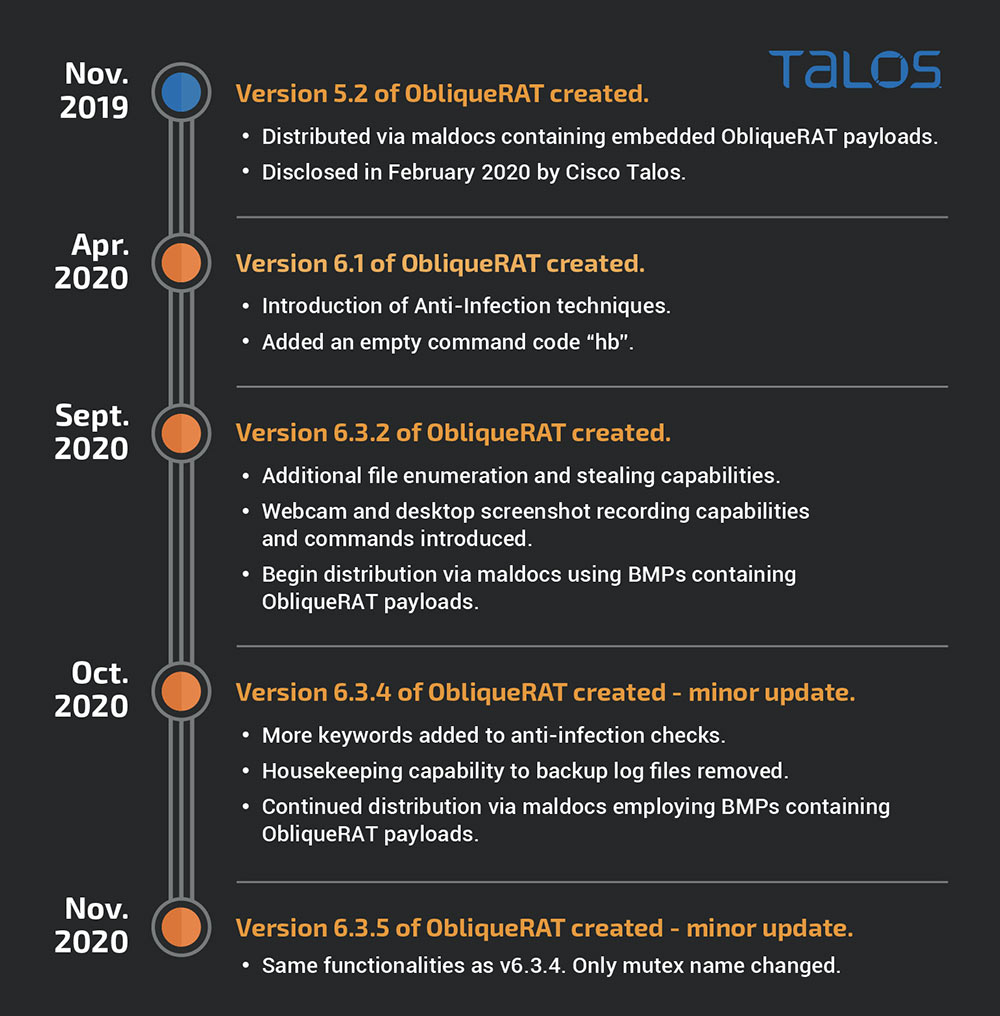

ObliqueRAT بدافزاری از نوع Remote Access Trojan – به اختصار RAT – است که نخستین نسخه از آن یک سال قبل شناسایی شد.

نسخ ابتدایی آن دارای عملکرد معمول بدافزارهای RAT نظیر سرقت دادهها و متوقفسازی برخی پروسهها بودند.

با گذشت زمان و استمرار در ظهور نسخ جدید، این بدافزار مجهز به قابلیتهای فنی پیشرفته و توانایی انتشار با روشهای مختلف شد.

یکی از روشهای انتشار ObliqueRAT ایمیلهای فیشینگ ناقل اسناد Office است. در اسناد مذکور ماکرویی (Macros) مخرب تزریق شده که اجرای آن موجب آلوده شدن دستگاه به ObliqueRAT میشود.

در حالی که تا مدتی پیش ObliqueRAT مستقیماً توسط ماکرو توزیع میشد در نسخ اخیر این بدافزار از سایتهای هکشده بهعنوان واسط (احتمالاً برای عبور از سد کنترلها و پویشگرهای امنیتی ایمیل) استفاده میشود.

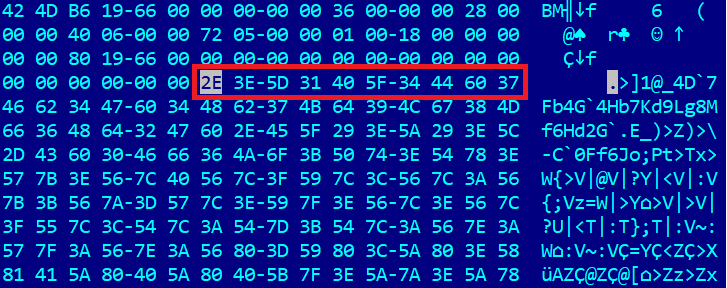

همچنین در نسخ جدید از تکنیک پنهاننگاری (Steganography) بهره گرفته شده است. بدینصورت که کد مخرب ObliqueRAT در فایلهای تصویری BMP و در میان دادههای معتبر آنها درج شده است.

مهاجمان فایل BMP آلوده را در سایتهای هک شده تزریق میکنند تا ماکرو در زمان اجرا، آن را دریافت و پس از استخراج کد مخرب، ObliqueRAT را بر روی دستگاه قربانی فراخوانی کند.

ObliqueRAT قادر به شناسایی بسترهای موسوم به Sandbox است؛ بسترهایی که عمدتاً توسط محققان بدافزار بهمنظور مهندسی معکوس و تحلیل کد مورد استفاده قرار میگیرند. از جمله آنکه در صورت فعال بودن هر یک از پروسههای زیر، اجرای خود را متوقف میکند:

|

ida64 |

ProcessHacker |

python |

|

Procmon |

procexp |

vmacthlp |

|

ollydbg |

Autoruns |

VGAuthService |

|

LordPE |

pestudio |

vmtoolsd |

|

Fiddler |

Wireshark |

TPAutoConnSvc |

|

CFF Explorer |

dumpcap |

ftnlsv |

|

sample |

TSVNCache |

ftscanmgrhv |

|

vboxservice |

dnSpy |

vmwsprrdpwks |

|

vboxtray |

ConEmu |

usbarbitrator |

|

ida64 |

010Editor |

horizon_client_service |

در نسخ اخیر ObliqueRAT بدافزار از اجرای بر روی سیستمهایی که نام دستگاه یا نام کاربری آنها یکی از موارد زیر است نیز خودداری میکند:

|

virlab |

roslyn |

15pb |

|

beginer |

vince |

7man2 |

|

beginner |

test |

stella |

|

markos |

sample |

f4kh9od |

|

semims |

mcafee |

willcarter |

|

gregory |

vmscan |

biluta |

|

tom-pc |

mallab |

ehwalker |

|

will carter |

abby |

hong lee |

|

angelica |

elvis |

joe cage |

|

eric johns |

wilbert |

jonathan |

|

john ca |

joe smith |

kindsight |

|

lebron james |

hanspeter |

malware |

|

rats-pc |

johnson |

peter miller |

|

robot |

placehole |

petermiller |

|

serena |

tequila |

phil |

|

sofynia |

paggy sue |

rapit |

|

straz |

klone |

r0b0t |

|

bea-ch |

oliver |

cuckoo |

|

|

stevens |

vm-pc |

|

|

ieuser |

analyze |

ObliqueRAT میتواند با دریافت فرامین زیر از سرور فرماندهی (C2) خود اقدام به اجرای اموری همچون تصویربرداری از طریق دوربین دستگاه و جاسوسی از فعالیتهای کاربر و اطلاعات او کند:

COMMAND CODE = “WES” ; WEBCAM SCREENSHOT

COMMAND CODE = “SSS” ; DESKTOP SCREENSHOT

COMMAND CODE = “PIZZ” COMMAND DATA=<FILENAME> & <ZIP_FILE_NAME>

COMMAND CODE = “PLIT” COMMAND DATA=<TARGET FILEPATH>

برخی منابع ارتباط ObliqueRAT با کارزارهای ناقل CrimsonRAT و گروه Transparent Tribe APT را که حمله به سفارتهای هند در عربستان سعودی و قزاقستان را در کارنامه دارد محتمل دانستهاند. زیرساختهای سروهای C2 آن نیز اشتراکاتی با کارزارهای RevengeRAT دارد.

مشروح گزارش سیسکو در خصوص ObliqueRAT در لینک زیر قابل دریافت و مطالعه است:

https://blog.talosintelligence.com/2021/02/obliquerat-new-campaign.html