درآمد 25 میلیون دلاری مهاجمان NetWalker در کمتر از 6 ماه

بر طبق گزارشی که شرکت امنیتی مکآفی آن را منتشر کرده گردانندگان باجافزار NetWalker از ماه مارس سال میلادی جاری موفق به دریافت حداقل 25 میلیون دلار از قربانیان خود شدهاند.

NetWalker خانوادهای از باجافزارهاست که در آگوست 2019 ظهور کرد. اگر چه اولین نسخ آن تحت عنوان Mailto فعالیت میکردند اما خیلی زود، از اواخر 2019 به NetWalker تغییر نام پیدا کرد.

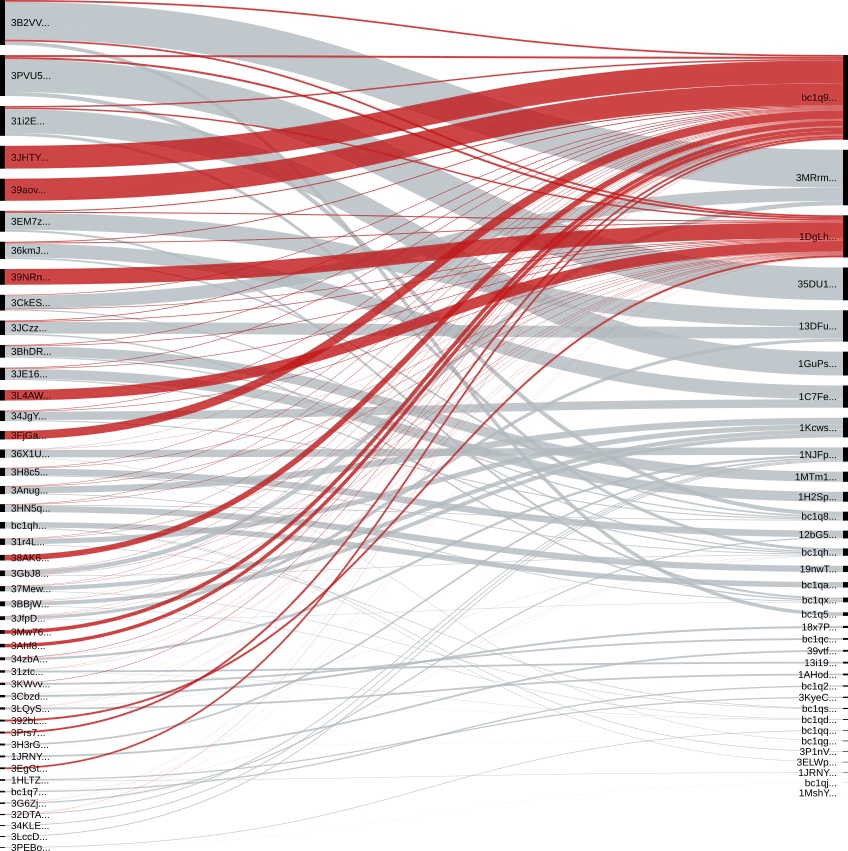

تصویر زیر میزان شیوع این باجافزار را در نقاط مختلف جهان بر اساس آمار مکآفی نشان میدهد.

همانطور که در تصویر بالا نمایش داده شده ایران نیز در فهرست اهداف اصلی NetWalker قرار دارد.

بخش تحقیقات پیشرفته تهدیدات شرکت مکآفی که به تازگی گزارش جامعی در خصوص عملیاتهای NetWalker منتشر کرده با رصد نشانیهای بیتکوین مرتبط با مهاجمان این باجافزار اعلام کرده که تنها در کمتر از شش ماه گذشته قربانیان بیش از 25 میلیون دلار به مهاجمان پرداخت کردهاند.

این تخمین یکی از مطرحترین شرکتهای امنیتی دنیا، NetWalker را در کنار باجافزارهای معروفی همچون Ryuk،و Dharma و Revil – که با نام Sodinokibi نیز شناخته میشود – قرار میدهد.

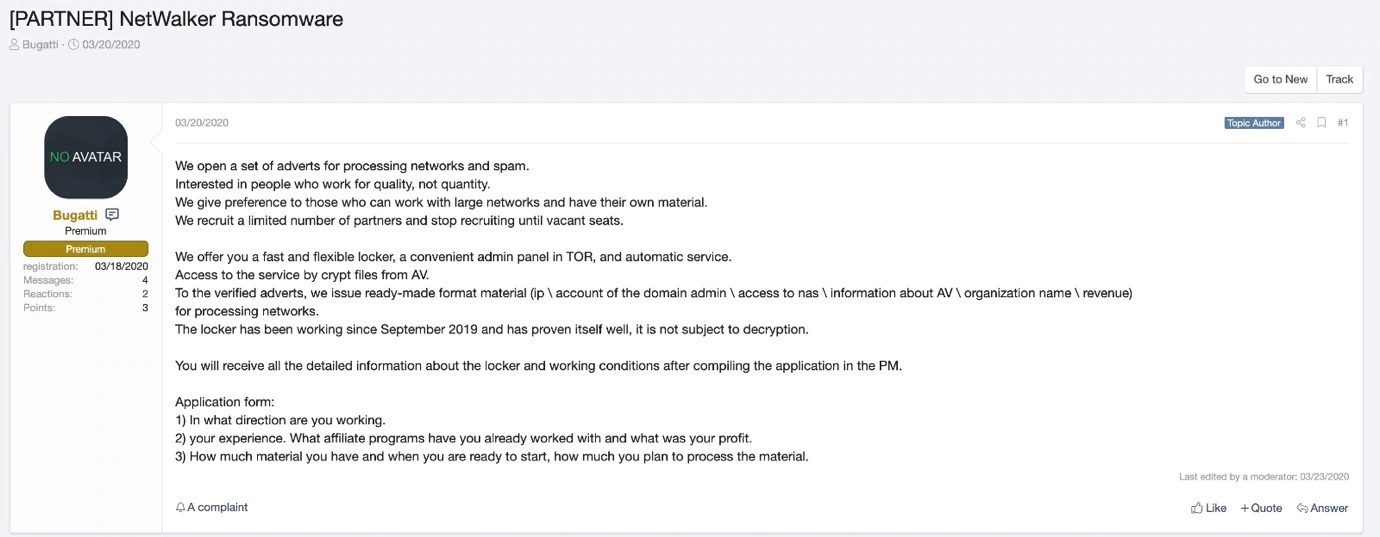

گردانندگان NetWalker امکان استفاده از آن را در قالب خدمات موسوم به “باجافزار بهعنوان سرویس” (Ransomware-as-a-Service – به اختصار RaaS) برای سایر مهاجمان به ویژه هکرهای روسیزبان فراهم کردهاند.

همچنین به تازگی این افراد با تبلیغ در تالارهای گفتگو در تلاشند تا مهاجمان باتجربه و مجهز به منابع لازم برای رخنه به شبکههای بزرگ را جذب کرده و از آنها در اجرای حملات هدفمند کمک بگیرند.

ظاهراً نویسندگان NetWalker همچون برخی دیگر از همقطاران حرفهای خود به این نتیجه رسیدهاند که تمرکز بر روی سازمانهای بزرگ و اخاذی هنگفت از آنها سودمندتر از انتشار انبوه باجافزار و باجگیری مبالغ به مراتب کم از قربانیان عادی است.

از جمله روشهای رخنه اولیه مهاجمان NetWalker به شبکه که در گزارش مکآفی به آن اشاره شده میتوان به موارد زیر اشاره کرد:

- بهرهجویی (Exploit) از آسیبپذیریهای امنیتی در سرویسهایی همچون Tomcat و WebLogic که در بستر اینترنت قابل دسترس هستند.

- اجرای حملات فیشینگ هدفمند (Spear Phishing) بر ضد حداقل یکی از کارکنان سازمان

- سوءاستفاده از پودمان Remote Desktop Protocol – به اختصار RDP

FBI نیز در هشداری از بهرهجویی مهاجمان NetWalker از آسیبپذیری CVE-201911510 در سرورهای Pulse Secure VPN و CVE-2019-18935 در Telerik UI خبر داده است.

به گزارش شرکت مهندسی شبکه گستر به نقل از شرکت مکآفی، این افراد در جریان گسترش آلودگی در سطح شبکه، از آسیبپذیریهای CVE-2020-0796،و CVE-2019-1458،و CVE-2017-0213 و CVE-2015-1701 برای ترفیع سطح دسترسی (Elevation of Privilege) خود استفاده میکنند.

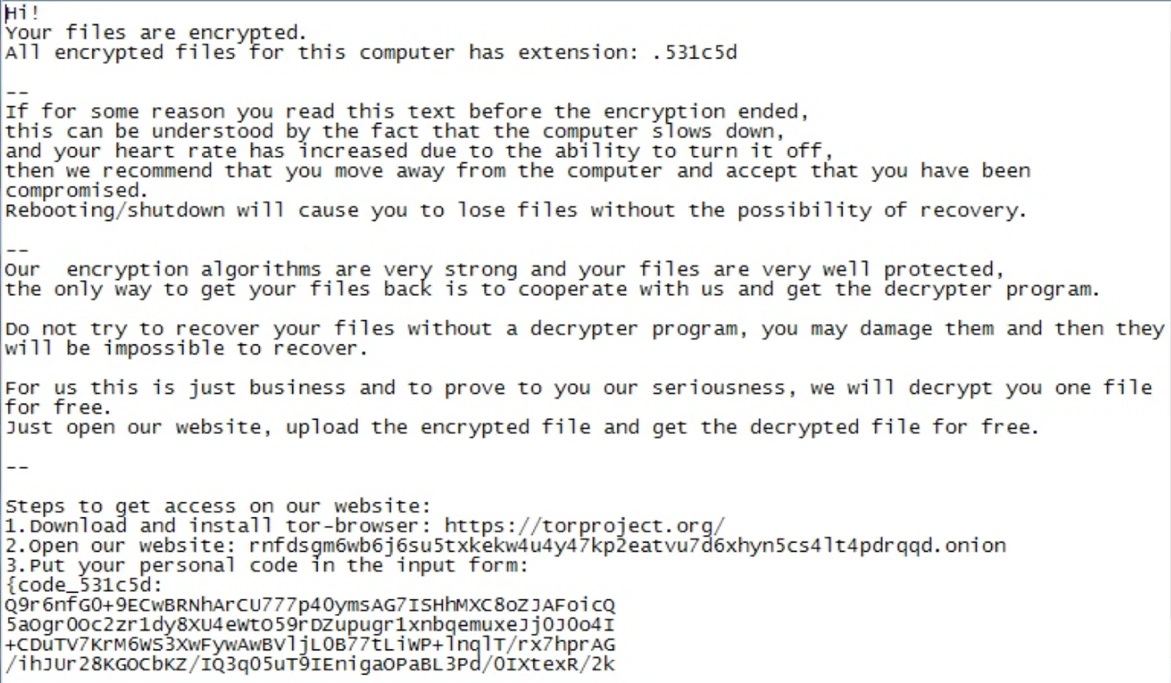

در حالی که تا قبل از ماه مارس سال میلادی جاری، روش برقراری ارتباط با مهاجمان، ایمیلهای درج شده در فایلهای موسوم به اطلاعیه باجگیری (Ransom Note) بود اکنون مدتی است قربانی برای اطلاع از روش پرداخت باج، به سایت اختصاصی NetWalker در شبکه ناشناس TOR هدایت میشود.

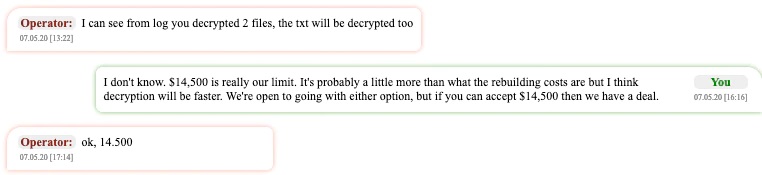

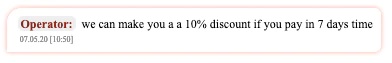

نمونهای از مکاتبات صورت گرفته با گردانندگان این باجافزار در تصویر زیر قابل مشاهده است.

همانطور که پیداست مهاجمان حاضر به دادن تخفیف 10 درصدی در صورت پرداخت باج ظرف 7 روز شدهاند.

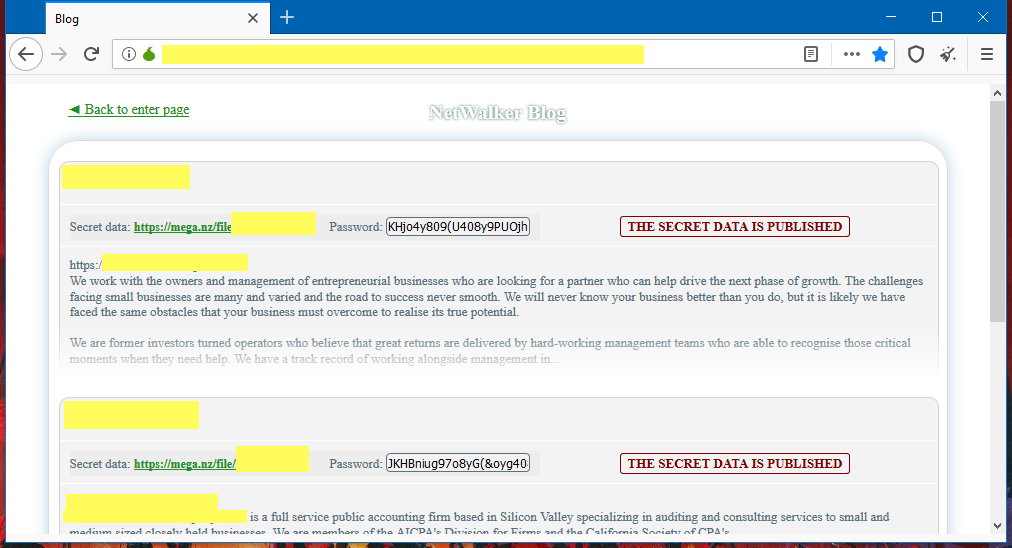

نکته نگرانکننده اینکه مهاجمان نام و اطلاعات قربانیانی را که از پرداخت باج خودداری میکنند افشا میکنند. در حقیقت پس از دسترسی یافتن به سیستمها ابتدا دادههای حساس را سرقت کرده و سپس اقدام به رمزگذاری فایلها میکنند. اگر سازمان در جریان مذاکره از پرداخت باج خودداری کند مهاجمان در سایت موسوم به Leak Portal خود نام آن را افشا کرده و شمارش معکوس برای نشت اطلاعات آغاز میشود. در صورت عدم پرداخت باج در مهلت مقرر اطلاعات سرقت شده از شبکه قربانی منتشر میشود.

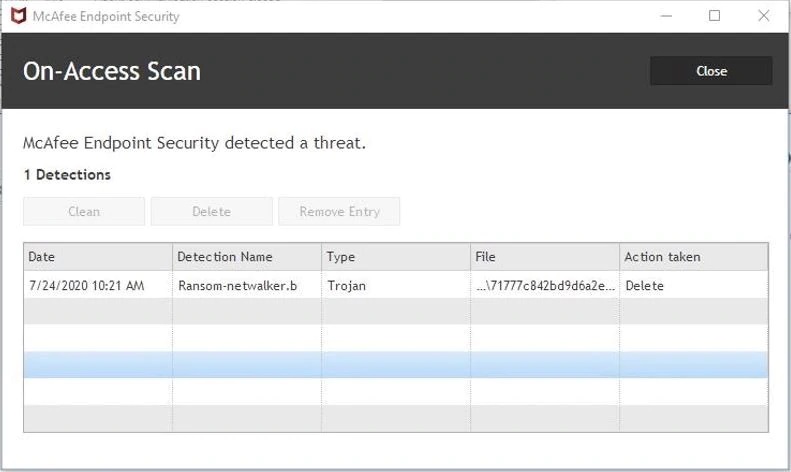

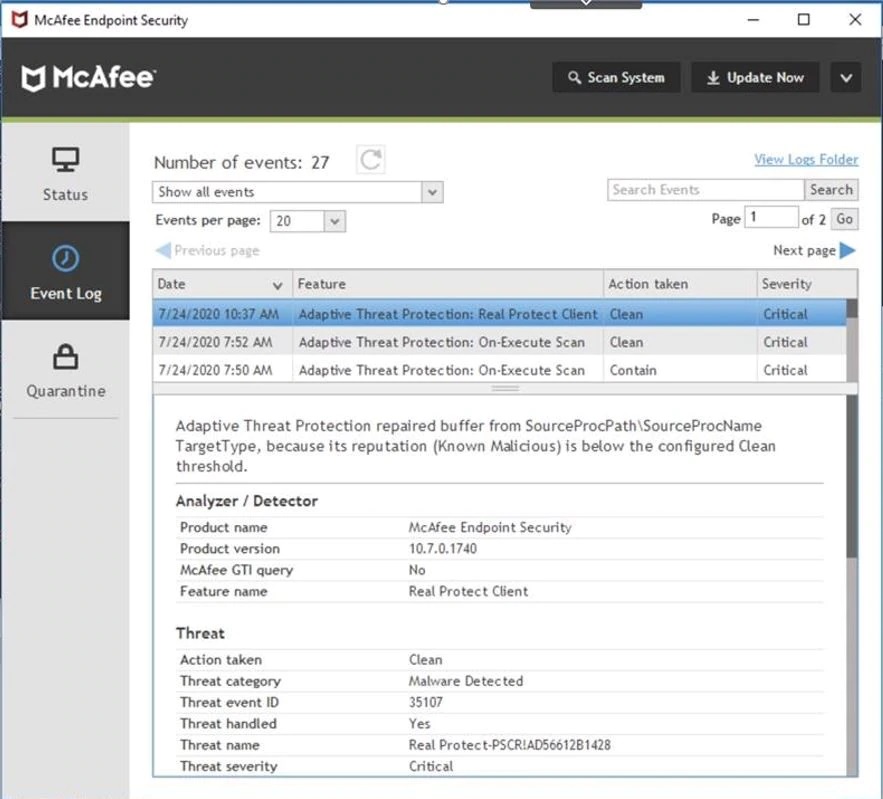

فنآوریهای نسخه 10.7 نرمافزار McAfee Endpoint Security قادر به شناسایی و مقابله با این باجافزار و فایلهای مرتبط با آن هستند.

سازوکارهای یادگیری ماشین و حفاظت مبتنی بر رفتار McAfee Endpoint Security با شناسایی تکنیکها و بهرهجوهای جدید دامنه فعالیت این نوع تهدیدات را کاهش میدهند.

مکآفی NetWalker و فایلهای مرتبط با آن را با نامهای زیر شناسایی میکند:

Artemis!0FF0D5085F7E

Artemis!1527DAF8626C

Artemis!2F96F8098A29

Artemis!2F96F8098A29

Artemis!50C6B1B805EC

Artemis!BC96C744BD66

Artemis!F5C877335920

Generic .kk

GenericRXKD-DA!01F703234047

GenericRXKD-DA!0537D845BA09

GenericRXKD-DA!0CBA10DF0C89

GenericRXKD-DA!0E611C6FA27A

GenericRXKD-DA!0FF5949ED496

GenericRXKD-DA!18C32583A6FE

GenericRXKD-DA!2B0384BE06D2

GenericRXKD-DA!3F3CC36F4298

GenericRXKD-DA!4E59FBA21C5E

GenericRXKD-DA!59B00F607A75

GenericRXKD-DA!5ABF6ED342FD

GenericRXKD-DA!5CE75526A25C

GenericRXKD-DA!5F55AC3DD189

GenericRXKD-DA!608AC26EA80C

GenericRXKD-DA!63EB7712D7C9

GenericRXKD-DA!645C720FF0EB

GenericRXKD-DA!6A64553DA499

GenericRXKD-DA!729928E6FD6A

GenericRXKD-DA!8102821249E1

GenericRXKD-DA!9001DFA8D69D

GenericRXKD-DA!9172586C2F87

GenericRXKD-DA!ADDC865F6169

GenericRXKD-DA!B4F8572D4500

GenericRXKD-DA!B862EBC24355

GenericRXKD-DA!BC75859695F6

GenericRXKD-DA!BDC345B7BCEC

GenericRXKD-DA!C0DDA75C6EAE

GenericRXKD-DA!D09CFDA29F17

GenericRXKD-DA!DBDD7A1F53AA

GenericRXKD-DA!DD4F9213BA67

GenericRXKD-DA!DE0B8566636D

GenericRXKD-DA!F0CC568491CD

GenericRXKD-DA!F957F19CD9D7

GenericRXKD-DA!FCEDEA8111AB

GenericRXKU-HO!187417F65AFB

GenericRXKU-HO!1DB8C7DEA2F7

GenericRXKU-HO!961942A472C2

GenericRXKU-HO!997F0EC7FCFA

GenericRXKU-HO!9FB87AC9C00E

GenericRXKU-HO!DE61B852CADA

GenericRXKU-HO!E33E060DA1A5

PS/Agent.bu

PS/Agent.bu

PS/Agent.bx

PS/Agent.bx

PS/Netwalker.a

PS/Netwalker.b

PS/Netwalker.b

PS/Netwalker.c

PS/Netwalker.c

PS/Netwalker.d

Ransom-CWall!3D6203DF53FC

Ransom-CWall!993B73D6490B

Ransom-Mailto!D60D91C24570

Ransom-NetW!1B6A2BFA39BC

Ransom-NetW!291E1CE9CD3E

Ransom-NetW!2E2F5FE8ABA4

Ransom-NetW!3A601EE68000

Ransom-NetW!62C71449FBAA

Ransom-NetW!7B77B436360A

Ransom-NetW!8E310318B1B5

Ransom-NetW!A0BC1AFED896

Ransom-NetW!A9E395E478D0

Ransom-NetW!AB8D59ABA3DC

Ransom-NetW!BDE3EC20E9F8

Ransom-NetW!BFF6F7B3A7DB

Ransom-Netwalker

RDN/Generic.dx

RDN/Ransom

ضدویروس بیت دیفندر نیز NetWalker و فایلهای مرتبط با آن را با نامهای زیر شناسایی میکند:

Gen:Heur.Mint.Regotet.1

Gen:Variant.Fugrafa.33308

Gen:Variant.Ransom.Netwalker.1

Gen:Variant.Ransom.Netwalker.2

Gen:Variant.Ransom.Netwalker.3

Gen:Variant.Ransom.Netwalker.4

Gen:Variant.Razy.645557

Gen:Variant.Razy.647431

Gen:Variant.Razy.665002

Gen:Variant.Razy.671063

Gen:Variant.Razy.676626

Gen:Variant.Razy.676627

Gen:Variant.Razy.682861

Generic.Ransom.Netwalker.23A8D047

Generic.Ransom.Netwalker.876CBD20

Trojan.Agent.EQHJ

Trojan.Agent.ERKI

Trojan.Agent.ESVI

Trojan.Agent.ETBG

Trojan.Agent.ETBZ

Trojan.Agent.ETJW

Trojan.Agent.EVUM

Trojan.GenericKD.33676630

Trojan.GenericKD.33993923

Trojan.GenericKD.33993933

Trojan.GenericKD.34003420

Trojan.GenericKD.34067448

Trojan.GenericKD.42900139

Trojan.GenericKD.43047963

Trojan.GenericKD.43099716

Trojan.GenericKD.43099989

Trojan.GenericKD.43193738

Trojan.GenericKD.43409386

Trojan.GenericKD.43424647

Trojan.GenericKD.43429305

Trojan.JS.Agent.TXZ

Trojan.PowerShell.Agent.GP

Trojan.PowerShell.Agent.GV

Trojan.PowerShell.Agent.HJ

Trojan.PWS.Agent.SVF

Trojan.Ransom.GenericKD.33844579

Trojan.Ransom.GenericKD.34009696

Trojan.Ransom.GenericKD.34029510

Trojan.Ransom.GenericKD.34029516

Trojan.Ransom.GenericKD.34056800

Trojan.Ransom.GenericKD.43347470

Trojan.Ransom.GenericKD.43347471

Trojan.Ransom.GenericKD.43347472

Trojan.Ransom.Netwalker.A

Trojan.Ransom.Netwalker.B

Trojan.Ransom.Netwalker.C

Trojan.Ransom.Netwalker.D

Trojan.Script.Agent.BQC

مشروح گزارش مکآفی در اینجا قابل دریافت و مطالعه است.