Silence؛ نفوذگرانی حریص اما صبور

کارزارهای اجرا شده توسط گروه Silence را میتوان از جمله مخربترین تهدیدات موسوم به پیشرفته و مستمر (APT) در سالهای اخیر دانست. این گروه منتسب به مهاجمان روسی، اجرای کارزارهای موفق بر ضد بانکها و مؤسسات مالی و سرقت میلیونها دلار از آنها را در کارنامه دارد.

اگر چه تمرکز اصلی Silence بر روی کشورهای عضو اتحاد جماهیر شوروی سابق است اما نمونههای مختلفی مبنی بر نفوذ این گروه به شبکه بانکها در دیگر کشورهای جهان نیز گزارش شده است.

به گزارش شرکت مهندسی شبکه گستر، این مهاجمان با در اختیار گرفتن کنترل دستگاههای خودپرداز، اقدام به سرقت پول از آنها میکنند.

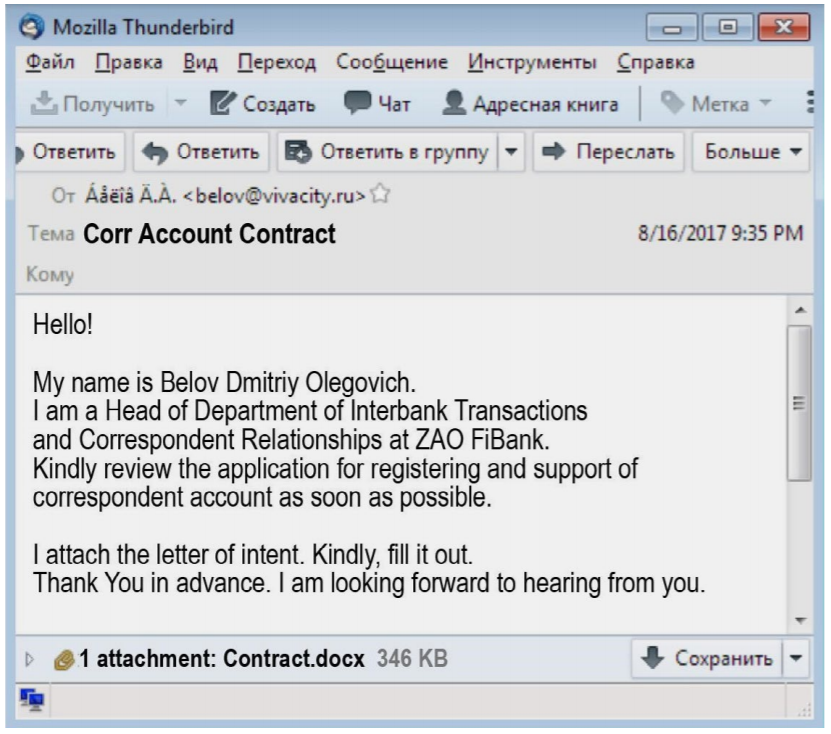

در اکثر این کارزارها، گردانندگان Silence با بکارگیری ترفندهای مهندسی اجتماعی و ارسال ایمیلهای فیشینگ اختصاصی و هدفمند، کارکنان بانک را هدف قرار میدهند.

عنوان و متن معمولاً مفصل و طولانی این ایمیلها و دامنه مورد استفاده در ارسال آنها همگی القا کننده معتبر بودن آنهاست. در ایمیلهای ارسالی دامنههایی به چشم میخورد که بانکهای صاحب آنها از پودمانهایی همچون Sender Policy Framework – به اختصار SPF – و Domain-based Message Authentication, Reporting and Conformance – به اختصار DMARC – جهت حفاظتشان استفاده نکردهاند.

برای عبور از سد محصولات ضدهرزنامه بسیاری از این ایمیلها مجهز به گواهینامههای موسوم به Self-signed هستند.

پیوست ایمیلهای ارسالی، اسناد Word حاوی ماکروی مخرب یا مجهز به بهرهجوی (Exploit) یک یا تعدادی از آسیبپذیریهای زیر است:

- CVE-2017-0199 – ضعفی در نرمافزارهای Office و WordPad که در فروردین سال 96 توسط مایکروسافت ترمیم و اصلاح شد.

- CVE-2017-0262 – این اشکال مرتبط با آسیبپذیری Encapsulated PostScript در محصول Office است که در 19 اردیبهشت 96 ترمیم شد.

- CVE-2017-11882 – ضعفی در مجموعه نرمافزارهای Office که در 23 آبان 96، مایکروسافت آن را برطرف کرد.

- CVE-2018-0802 – ضعفی در بخش Equation Editor برنامه WordPad و مجموعهنرمافزاری Office است که در 19 دی 96 ترمیم و اصلاح شد.

- CVE-2018-8174 – این آسیبپذیری معروف به Double Kill مربوط به بخش مدیریتکننده اسکریپتهای مبتنی بر Visual Basic در مرورگر Internet Explorer و مجموعه نرمافزاری Office است که در اردیبهشت 97 توسط مایکروسافت ترمیم شد.

در مواردی نیز پیوست ایمیلها، فایلهای غیرمتداول CHM، اسکریپتهای JS یا میانبرهای LNK بوده است.

نمونه هایی از این ایمیل ها در تصاویر زیر قابل مشاهده است:

در صورت به دام افتان قربانی و اجرای فایل پیوست ایمیل، بدافزار Silence.Downloader (که با نام TrueBot نیز شناخته میشود) بر روی دستگاه نصب و در ادامه از طریق آن کد مخرب اصلی با عنوان Silence.Main از سرور فرماندهی (C2) دریافت و اجرا میشود. در مواردی این فرایند در قالب موسوم به Fileless بوده و Ivoke که یک دریافتکننده (Download) مبتنی بر PowerShell است بر روی دستگاه اجرا میشود.

با استقرار Silence.Main دستگاه به تسخیر مهاجمان در آمده و سپس با استفاده از ابزارهای زیر امکان برقراری ارتباط با سرور فرماندهی فراهم میشود:

- EDA – ابزاری مبتنی بر PowerShell است که با اجرای فرامین موسوم به Command Shell اقدام به ایجاد ترافیک در بستر پودمان DNS میکند. این ابزار بر پایه پروژههای Empire و dnscat2 توسعه داده شده است.

- ProxyBot – بدافزاری است که در قالب پراکسی ارتباط میان دستگاه و سرور فرماندهی را برقرار میسازد.

مهاجمان برای مدتی با صبورانه و به آرامی با تصویربرداری و ضبط ویدئو اقدام به استخراج اطلاعات و یادگیری روش کار در بانک قربانی میکنند. هدف، دستیابی به دستگاههای خودپرداز متصل به شبکه بانک و در اختیار گرفتن کنترل آنهاست.

پس از کشف هر دستگاه خودپرداز در شبکه، نفوذگران از بدافزار Atmosphere برای کنترل فرایند خروج پول از دستگاه بهره میگیرند.

این مهاجمان، مبالغ را از طرق مختلفی از دستگاه خودپرداز برداشت میکنند. از جمله، برداشت، توسط افراد اجیرشده که اصطلاحاً به آنها قاطر پول (Mule) گفته میشود. در یکی از این نمونهها تصاویر دوربینهای مدار بسته نشان میدهد که قاطر پول پیش از برداشت، اقدام به برقراری یک تماس تلفنی میکند. پس از هر تماس، فرمانی به دستگاه ارسال میگردد که موجب خروج پول از آن میشود. تصاویر زیر افرادی را نشان میدهند که در جریان حمله گروه Silence به بانک Dutch-Bangla در کشور بنگلادش نقش قاطر پول را ایفا کرده بودند.

تنها در حمله به یکی از بانکها، مهاجمان موفق به سرقت 3 میلیون دلار از آن شدند.

بررسی کد بدافزارها و ابزارهای مورد استفاده این گروه، از روسیزبان بودن گردانندگان Silence حکایت دارد.

متأسفانه این اخبار مانند فیلمهای جیمزباندی تخیلی نیستند. اینگونه حملات میتواند هشداری باشد به تمامی مؤسسات مالی و بانکی داخل کشور که علاوه بر بکارگیری نرمافزارها و تجهیزات امنیتی بهروز، آموزش کارکنان را نیز مدنظر قرار دهند.

بدافزارهای مورد استفاده توسط Silence که در این گزارش به آنها پرداخته شده با نامهای زیر قابل شناسایی هستند:

Bitdefender

- Application.Agent.HEE

- Backdoor.IRCBot.ADDS

- Exploit.MathType.Gen

- Gen:Heur.Jatommy.03110.aaW@baaaa

- Gen:Heur.Rocket.34

- Gen:Trojan.Heur.FU.buW@aq1hr4pi

- Gen:Trojan.Heur.JP.du0@aOfZpooi

- Gen:Variant.Fugrafa.1213

- Gen:Variant.Graftor.438258

- Gen:Variant.Jaik.20815

- Gen:Variant.MSILPerseus.182404

- Gen:Variant.MSILPerseus.189429

- Gen:Variant.Razy.500923

- Gen:Variant.Ursu.145423

- Gen:Variant.Ursu.233211

- Gen:Variant.Ursu.271418

- Gen:Variant.Zusy.251163

- Heur.BZC.YAX.Pantera.41.1899AC21

- JS:Trojan.JS.Downloader.ICY

- Trojan.Agent.CPPU

- Trojan.Agent.DOYJ

- Trojan.Autoruns.GenericKD.32465581

- Trojan.Autoruns.GenericKD.32526694

- Trojan.Autoruns.GenericKD.32583401

- Trojan.Downloader.Agent.ABXP

- Trojan.Generic.17914340

- Trojan.Generic.22540869

- Trojan.Generic.22908275

- Trojan.GenericKD.12126506

- Trojan.GenericKD.12133159

- Trojan.GenericKD.12141262

- Trojan.GenericKD.12198989

- Trojan.GenericKD.12480214

- Trojan.GenericKD.12606212

- Trojan.GenericKD.30454344

- Trojan.GenericKD.30465821

- Trojan.GenericKD.30606184

- Trojan.GenericKD.30606185

- Trojan.GenericKD.30620651

- Trojan.GenericKD.30621779

- Trojan.GenericKD.31289198

- Trojan.GenericKD.31549093

- Trojan.GenericKD.31723635

- Trojan.GenericKD.31760362

- Trojan.GenericKD.31851910

- Trojan.GenericKD.32037056

- Trojan.GenericKD.32081547

- Trojan.GenericKD.3418739

- Trojan.GenericKD.40398265

- Trojan.GenericKD.40712627

- Trojan.GenericKD.40764403

- Trojan.GenericKD.40893139

- Trojan.GenericKD.41082140

- Trojan.GenericKD.41176627

- Trojan.GenericKD.41493200

- Trojan.GenericKD.41618477

- Trojan.GenericKD.41624618

- Trojan.GenericKD.4895752

- Trojan.GenericKD.4898015

- Trojan.GenericKD.4900915

- Trojan.GenericKD.5360752

- Trojan.GenericKD.5385760

- Trojan.GenericKD.5622506

- Trojan.GenericKD.5622569

- Trojan.GenericKD.5810339

- Trojan.GenericKD.5810636

- Trojan.GenericKD.5811135

- Trojan.GenericKD.5812661

- Trojan.GenericKD.5841179

- Trojan.GenericKD.5854428

- Trojan.GenericKD.5854455

- Trojan.GenericKD.6028156

- Trojan.GenericKD.6175857

- Trojan.RansomKD.6254744

- W97M.Agent.GY

McAfee

- Agent-FGR!86EA1F46DF74

- Artemis!13CC98FCB654

- Artemis!43EDA1810677

- Artemis!7D3614DF9409

- Artemis!9596E59EA383

- Artemis!A3DE4A1E5B66

- Artemis!C4F18D40B17E

- BackDoor-FDYS!B2AD44093231

- Downloader-FBVT!47E733FD3EC2

- Exploit-CVE2015-2545

- Exploit-CVE2015-2545.l

- Exploit-CVE2015-2545.m

- Exploit-CVE2017-0199.cf

- Generic Trojan.fr

- Generic Trojan.gx

- Generic.bja

- Generic.blu

- Generic.fbe

- GenericR-LLK!121C7A3F139B

- GenericR-LLK!2FE01A04D6BE

- GenericR-LLK!88CB1BABB591

- GenericR-LLK!9B38AA473FDE

- GenericR-LLK!A6771CAFD711

- GenericRXCX-AT!9B037EAD562C

- GenericRXDI-MN!0074D8C3183E

- GenericRXDI-MN!440B21958AD0

- GenericRXDI-MN!9628D7CE2DD2

- GenericRXDI-MN!B7F971007488

- GenericRXDI-ZY!A1E210598820

- GenericRXDI-ZY!A58A830DCE46

- GenericRXEV-YM!CEFD39402D7F

- GenericRXEV-YM!D81AE5E0680D

- GenericRXFG-UY!B4313151019B

- GenericRXFG-UY!EF0FB10C602E

- GenericRXGT-CQ!81F3E843B26D

- GenericRXHE-TZ!C8D0CCD2E58C

- HTML/Downloader.aa

- HTML/Downloader.p

- HTML/Downloader.y

- JS/Agent.m

- JS/Downloader.gen.gx

- PHP/Downloader

- PS/Agent.c

- PS/Downloader!lnk.c

- RDN/GenDownloader.akk

- RDN/Generic Downloader.x

- RDN/Generic PWS.y

- RDN/Generic.ckt

- RDN/Generic.dns

- RDN/Generic.dx

- RDN/Generic.eyb

- RDN/Generic.ezg

- RDN/Generic.fpj

- RDN/Generic.frs

- Trojan-Downloader.k

- Trojan-FONO!3345DDE0C827

- Trojan-FONO!404D69C8B74D

- Trojan-FONO!B09B8BE361CD

- Trojan-FONO!C6C84DA4F271

- Trojan-FOOK!B43F65492F2F

- Trojan-FOOK!CFFFC5A0E5BD

- Trojan-FOOK!DD74FCFA1A98

- Trojan-FQCU!7D8AF1F6CF7D

- Trojan-FQOZ!3FF094C23E3E

- Trojan-FQOZ!50565C4B80F4

- Trojan-FQOZ!8191DAE4BDED

- Trojan-Silence

- Trojan-Silence!chm

- Trojan-Silence!lnk

- VBS/Agent.dm

- VBS/Downloader.fa

- W97M/Downloader.ps

- W97M/Silence

Sophos

- Install Monster (PUA)

- JS/Dwnldr-WAX

- Mal/DownLnk-D

- Mal/Generic-S

- Perl/Agent-BCMX

- PHP/Flood-JJ

- Troj/20152545-K

- Troj/Agent-AWNF

- Troj/Agent-AXIU

- Troj/Agent-AXPA

- Troj/Agent-AXPB

- Troj/Agent-AZSL

- Troj/Agent-BBVF

- Troj/Agent-BCLI

- Troj/Agent-BCLK

- Troj/Agent-BCLL

- Troj/Agent-BCLM

- Troj/Agent-BCLQ

- Troj/ATM-B

- Troj/ATMRip-B

- Troj/ChmDldr-M

- Troj/CHMDl-I

- Troj/CHMDl-J

- Troj/Delf-HEX

- Troj/Delf-HFB

- Troj/Delf-HFD

- Troj/Delf-HFE

- Troj/Dloadr-EDI

- Troj/DocDl-ISO

- Troj/DocDl-UJF

- Troj/DocDl-VLK

- Troj/DwnLdr-YRW

- Troj/DwnLdr-YRX

- Troj/DwnLdr-YSP

- Troj/HTMLDl-IS

- Troj/LnkDldr-AP

- Troj/MSIL-LSZ

- Troj/MSIL-MRY

- Troj/MSIL-MSK

- Troj/PS-Y

- Troj/RTFDldr-VY

- Troj/Truebot-A

- Troj/Truebot-B

- VBS/DwnLdr-YRQ

لازم به ذکر است که در این گونه کارزارهای هدفمند، مهاجمان، در هر حمله، معمولاً از بدافزارهای خاص، با امضایی متفاوت از نمونههای قبلی بهره میگیرند. لذا استفاده از راهکارهای پیشرفتهای همچون McAfee Threat Intelligence Exchange جهت شناسایی نمونههای جدید و ناشناخته میتواند نقشی اساسی در کشف زودهنگام این حملات هدفمند داشته باشد.

2 پاسخ

سلام من تمام فایلهام رمز گذاری شدن با باج افزارkodac

آیا راهی هست برای رمزگشایی

با سلام؛

لطفاً نمونه ای از فایل رمز شده و فایل اطلاعیه باج گیری (Ransom Note) را برای بررسی به سامانه https://my.shabakeh.net یا به ایمیل info@shabakeh.net ارسال کنید.