شوخی یک هکر با گردانندگان بدافزار Emotet

در روزهای اخیر، یک هکر با تغییر کدهای ناقل Emotet در سایتهای هک شده، گردانندگان این بدافزار پیشرفته را دچار سردرگمی کرده است. در جریان عملیات این هکر، تصاویر متحرک GIF جایگزین کدهای مخرب ناقل بدافزار میشوند.

هدف از این اقدام هکر هر چه باشد در حال حاضر شبکه توزیع Emotet فلج شده و نویسندگان این بدافزار در تلاش هستند تا کنترل سایتهای هک شده را مجدداً در اختیار بگیرند.

به گزارش شرکت مهندسی شبکه گستر، روش اصلی انتشار Emotet سایتهای تسخیر شدهای است که گردانندگان این بدافزار کد مخرب را به صفحات آنها تزریق کردهاند. قربانیان نیز از طربق هرزنامههایی (Spam) با پیوست فایل Office که در آن ماکروی مخرب جاسازی شده به این سایتها هدایت شده و در آنجا دستگاه به Emotet آلوده میشود. در برخی موارد نیز هرزنامه حاوی لینکهایی است که کلیک بر روی آنها منجر به دریافت کد مخرب از سایتهای مذکور میشود.

بنابراین کد تزریق شده در این سایتها نقشی اساسی در فرایند آلودگی داشته و جایگزینی آن به موارد بیخطری همچون این فایلهای GIF عملاً شبکه توزیع بدافزار را از کار میاندازد.

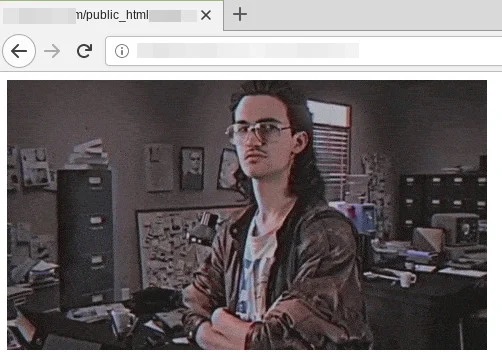

دو نمونه از سایتهایی که در آنها تصویر مورد نظر هکر جایگزین کد مخرب شده در زیر قابل مشاهده است.

بدینترتیب، کلیک بر روی لینک درون هرزنامه یا اجرای فایل پیوست آن، بجای آنکه منجر به آلودگی دستگاه به Emotet شود موجب دانلود تصویر مورد نظر هکر میشود.

در نتیجه این اقدامات به نظر میرسد که گردانندگان Emotet، توزیع هرزنامههای خود را متوقف کردهاند. موضوعی که سبب محبوبیت این هکر نزد برخی محققان شده و عدهای او را شوالیه سفید خطاب کردهاند!

گردانندگان Emotet از شلهای وب (Web Shell) برای مدیریت کدهای مخرب خود در سایتهای هک شده استفاده میکنند. احتمال میرود که هکر با کشف رمز عبور این شلها موفق به تغییر کدها شده باشد.

Emotet، یک بدافزار پیشرفته بانکی است که ساختاری پیمانهای (Modular) و عملکردی کرمگونه (Worm) دارد. Emotet را میتوان بدافزاری چندشکلی (Polymorphic) دانست که ضدویروسهای سنتی مبتنی بر امضا را در برابر خود ناتوان میکند. این بدافزار با رویکرد پیمانهای و در قالب فایلهای DLL بهطور پیوسته قابلیتهای خود را بهروز میکند. علاوه بر آن،Emotet مجهز به تکنیکهای ضدتحلیلی نظیر ضدماشین مجازی است. بستری که بسیاری از تحلیلگران ویروس از آنها برای کالبدشکافی بدافزارها استفاده میکنند.

اگر چه شبکه توزیع این بدافزار مخرب دچار اختلالاتی جدی شده اما انتظار میرود که بهزودی فعالیت آن از سرگرفته شود.

علاوه بر استفاده از ضدویروس و ضدهرزنامه قدرتمند و بهروز، آموزش کاربران در پرهیز از اجرای فایلهای مشکوک و عدم کلیک بر روی لینکهای ناآشنا نقشی اساسی در ایمنسازی سازمان از گزند تهدیداتی همچون بدافزار بانکی Emotet دارد.