WastedLocker؛ باجافزار جدید هکرهای Evil Corp

مهاجمان در حال اجرای رشته حملاتی کاملاً هدفمند هستند که در جریان آنها با استفاده از باجافزار WastedLocker سرورها و ایستگاههای کاری دچار اختلال شده و از قربانی مبالغ هنگفتی – از 500 هزار دلار تا بیش از 10 میلیون دلار – اخاذی میشود.

WastedLocker را میتوان نمونهای نسبتاً جدید از باجافزارهای هدفمند دانست که به نظر میرسد توسط گروه Evil Corp توسعه داده شده است. این گروه منتسب به مهاجمان روسی، پیشتر نیز در انتشار اسب تروای بانکی Dridex و باجافزار BitPaymer نقش داشته است. برخی منابع، درآمد Evil Corp از دو بدافزار مذکور را دهها میلیون دلار برآورد میکنند. دو نفر از گردانندگان این گروه در فهرست افراد تحت تعقیب وزارت دادگستری آمریکا قرار داشته و FBI در ازای هر گونه اطلاعاتی که منجر به دستگیری این متهمان شود پاداشی 5 میلیون دلاری تعیین کرده است.

در این حملات از یک سازوکار مخرب مبتنی بر JavaScript، معروف به SocGholish بهره گرفته شده است. بهمحض دستیابی مهاجمان به شبکه قربانی از Cobalt Strike و چندین ابزار دیگر برای سرقت اطلاعات اصالتسنجی، ترفیع سطح دسترسی و توزیع باجافزار WastedLocker در سطح شبکه استفاده میشود.

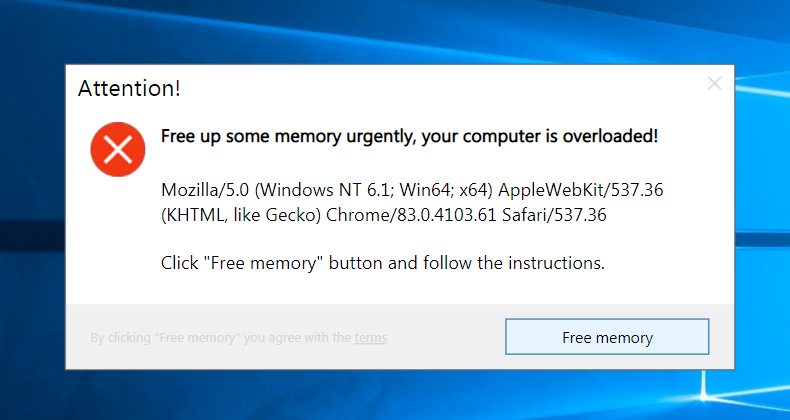

این مهاجمان با هک حداقل 150 سایت معتبر، بهنحوی در کدهای آنها دستدرازی کردهاند که در صورت باز شدن صفحه در مرورگر، کاربر به سایتی حاوی کد ناقل SocGholish هدایت شود. در آنجا با نمایش پیامی مشابه با آنچه که در تصویر زیر قابل مشاهده است کاربر تشویق به کلیک بر روی دگمه پنجره با پیغام جعلی می شود.

در صورت در دام افتادن کاربر ناآگاه، یک فایل ZIP بر روی دستگاه دریافت میشود. فایل ZIP مذکور حاوی کد JavaScript مخربی است که خود را بهعنوان بهروزرسانی مرورگر جا میزند. در ادامه از طریق wscript.exe فایل JavaScript دیگری فراخوانی و اجرا میشود. JavaScript در ابتدا مشخصههای دستگاه را با اجرای فرامین whoami،و net user و net group استخراج کرده و در ادامه با استفاده از PowerShell اسکریپتهای مخرب دیگری را دریافت میکند.

ادامه حمله، کاملاً خاص شبکه قربانی است که در ادامه به نمونه ای از آن پرداخته شده است.

مرحله دوم حمله شامل توزیع Cobalt Strike است. بدینمنظور از PowerShell برای دریافت و اجرای یک فراخوانیکننده (Loader) که ناقل یک تزریقکننده (Injector) مبتنی بر NET. است استفاده میشود. به نظر میرسد که کدهای فراخوانیکننده و تزریقکننده بر پایه یک پروژه کد-باز با نام Donut که برای تزریق و اجرای کدهای مخرب در درون حافظه طراحی شده توسعه داده شدهاند.

به گزارش شرکت مهندسی شبکه گستر، مهاجمان از کد تزریق شده تحت عنوان Cobalt Strike Beacon برای اجرای فرامین، تزریق به سایر پروسهها و آپلود و دانلود فایلها بهره میگیرند. همچنین از فرمان Get-NetComputer در ابزار PowerView با نامی تصادفی جهت شناسایی فهرست کامپیوترها در بانک داده Active Directory استفاده شده است. مهاجمان این اطلاعات را در یک فایل با پسوند tmp ذخیره میکنند.

Evil Corp بهمنظور ترفیع سطح دسترسی خود از تکنیکی که بهصورت عمومی در دسترس بوده و در جریان آن از Software Licensing User Interface (پروسه slui.exe) که ابزاری معتبر برای فعالسازی Windows و بهروزرسانی آن است استفاده میکند.

ضمن اینکه از Windows Management Instrumentation Command Line Utility (پروسه wmic.exe) برای اجرای فرامین بر روی دستگاهها بهصورت از راه دور بهمنظور اجرای اموری نظیر افزودن کاربر جدید یا اجرای اسکریپتهای PowerShell بهره گرفته میشود. همچنین از ProcDump برای پاک کردن محتوای فایلهای لاگ استفاده میشود.

مهاجمان با PsExec و mpcmdrun.exe که یک ابزار معتبر خط فرمان برای مدیریت Windows Defender است اقدام به غیرفعال کردن پویش فایلها و پیوستهای دریافت شده، حذف بهروزرسانیها و در برخی موارد غیرفعال کردن رصد بلادرنگ میکنند.

در ادامه با استفاده از PsExec، پروسه معتبر PowerShell اجرا گردیده و با فراخوانی کلاس win32_service سرویسها بازیابی شده و با فرمان net stop سرویسهای مورد نظر متوقف میشوند. پس از غیرفعال شدن Windows Defender و توقف سرویسها از PsExec برای اجرای باجافزار WastedLocker بهره گرفته شده و در ادامه فرایند رمزگذاری دادهها و حذف آغاز میشود.

باجافزار با انتخاب تصادفی یکی از فایلهای معتبر ذخیره شده در مسیر %SYSDIR%، نسخهای از آن را با نامی متفاوت در مسیر %APPDATA% ذخیره میکند. سپس ویژگی مخفی (Hidden) را به آن اعمال کرده و یک Alternate Data Stream را در قالب فایلی باعنوان bin: ایجاد میکند.

دادههای ذخیره شده در Alternate Data Stream – به اختصار ADS – بهسادگی توسط کاربر قابل شناسایی و روئیت نیستند.

در ادامه باجافزار در فایل (در %APPDATA%) کپی شده و با پارامتر r- اجرا میشود.

بهمحض اجرای این ADS، فایل اصلی باجافزار در پوشه %SYSDIR% کپی شده و با ایجاد سرویسی برای این برنامه و در ادامه تنظیم خط فرمان آن با پارامتر s- پروسههای زیر اجرا میگردد:

- vssadmin.exe

- takeown.exe

- icacls.exe

WastedLocker برای حذف نسخههای موسوم به Shadow با بهرهگیری از پروسه معتبر vssadmin.exe فرمان زیر را اجرا میکند:

- vssadmin.exe Delete Shadows /All /Quiet

از icacls.exe در قالب اجرای دستور زیر نیز برای ترفیع سطوح دسترسی سرویس باجافزار استفاده میشود:

- C:\Windows\system32\icacls.exe C:\Windows\system32\Id.exe /reset

همچنین Takeown.exe در قالب فرمان زیر اجرا میشود:

- C:\Windows\system32\takeown.exe /F C:\Windows\system32\Id.exe

برای رمزگذاری فایلها، WastedLocker از الگوریتمهای AES و RSA بهره میگیرد.

WastedLocker فایلهای موجود درایوهای زیر را هدف قرار میدهد:

- جداشدنی (Removable)

- ثابت (Fixed)

- به اشتراک گذاشته شده (Shared)

- از راه دور (Remote)

هر کدام از فایلها با کلید 256 بیتی AES رمزگذاری میشوند. کلید مذکور خود نیز توسط کلید 4096 بیتی RSA رمزگذاری میشود.

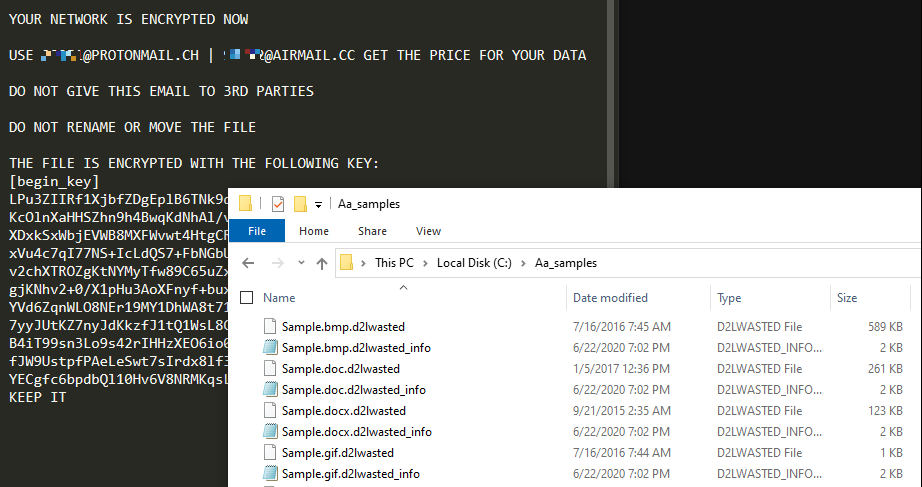

به ازای هر فایل رمزگذاری شده، باجافزار فایل دیگری حاوی اطلاعیه باجگیری (Ransom Note) را ایجاد میکند. پسوند فایل رمزشده عبارتی شامل نام سازمان مورد هدف با پیشوند wasted است.

تصویر زیر نمونهای از فایلهای رمزگذاری شده و فایل اطلاعیه باجگیری آن را نمایش میدهد.

پس از پایان رمزگذاری، WastedLocker اقدام به حذف سرویسها و فایلهای با نام تصادفی میکند.

باجافزار از رمزگذاری فایلهای با هر یک از پسوندهای زیر خودداری میکند:

*\ntldr, *.386,*.adv, *.ani, *.bak,*.bat, *.bin, *.cab,*.cmd,*.com, *.cpl,*.cur, *.dat, *.diagcab, *.diagcfg,*.dll,*.drv, *.exe, *.hlp, *.hta, *.icl, *.icns,*.ics, *.idx,*.ini, *.key, *.lnk, *.mod,*.msc, *.msi,*.msp,*.msstyles,*.msu,*.nls, *.nomedia, *.ocx,*.ps1, *.rom, *.rtp, *.scr, *.sdi, *.shs, *.sys, *.theme, *.themepack,*.wim, *.wpx,*\bootmgr,*\grldr.

همچنین فایلهای ذخیره شده در هر یک از پوشههای زیر نیز از رمزگذاری شدن مستثنی شدهاند:

*\$recycle.bin, *\appdata, *\bin, *\boot, *\caches, *\dev, *\etc, *\initdr, *\lib, *\programdata, *\run, *\sbin, *\sys, *\system volume information, *\users\all users, *\var, *\vmlinuz, *\webcache, *\windowsapps, c:\program files (x86), c:\program files, c:\programdata, c:\recovery, c:\users\ %USERNAME%\appdata\local\temp, c:\users\ %USERNAME%\appdata\roaming, c:\windows

اطلاعیه باجگیری WastedLocker حاوی نشانی ایمیل مهاجمان و کلید عمومی RSA که برای رمزگذاری کلید AES مورد استفاده قرار گرفته است میباشد.

مبالغ اخاذی شده توسط این باجافزار از 500 هزار دلار تا بیش از 10 میلیون دلار گزارش شده است.

به گفته شرکت امنیتی مکآفی، سازوگار رمزگذاری این باجافزار نیازی به راه اندازی مجدد دستگاه ندارد.

WastedLocker با نامهای زیر قابل شناسایی است:

McAfee:

– Ransom-Wasted

Bitdefender:

– Gen:NN.ZexaF.34136.bn1@aKevf5pi

Sophos:

– Mal/EncPk-APV