اصلاحیههای امنیتی مایکروسافت برای ماه میلادی جولای

به گزارش شرکت مهندسی شبکه گستر، سهشنبه، 24 تیر، شرکت مایکروسافت اصلاحیههای امنیتی ماهانه خود را برای ماه میلادی جولای منتشر کرد. این اصلاحیهها در مجموع، 123 آسیبپذیری را در سیستم عامل Windows و محصولات زیر ترمیم میکنند.

- Microsoft Edge (EdgeHTML-based)

- Microsoft Edge (Chromium-based) in IE Mode

- Microsoft ChakraCore

- Internet Explorer

- Microsoft Office and Microsoft Office Services and Web Apps

- Windows Defender

- Skype for Business

- Visual Studio

- Microsoft OneDrive

- Open Source Software

- .NET Framework

- Azure DevOps

درجه حساسیت 18 مورد از آسیبپذیریهای ترمیم شده توسط اصلاحیههای مذکور “حیاتی” (Critical) و 105 مورد از آنها “مهم” (Important) اعلام شده است.

در درجهبندی شرکت مایکروسافت، نقاط ضعفی که سوءاستفاده از آنها بدون نیاز به دخالت و اقدام کاربر باشد، “حیاتی” تلقی شده و اصلاحیههایی که این نوع نقاط ضعف را ترمیم میکنند، بالاترین درجه حساسیت یا “حیاتی” را دریافت مینمایند. نقاط ضعفی که سوءاستفاده موفق از آنها نیازمند فریب کاربر به انجام کاری باشد یا نیازمند دسترسی فیزیکی به دستگاه هدف باشد، توسط اصلاحیههایی با درجه حساسیت “مهم” برطرف و ترمیم میگردند.

از نکات قابل توجه در خصوص مجموعه اصلاحیههای این ماه، ترمیم یک آسیبپذیری روز-صفر (Zero-day) با درجه شدت 10 است که سرویسدهنده DNS در سیستم عامل Windows از آن تأثیر میپذیرد. بهرهجویی از آسیبپذیری مذکور که به آن شناسه CVE-2020-1350 تخصیص داده شده مهاجم را قادر به اجرای کد بهصورت از راه دور میکند. بکارگیری این آسیبپذیری جدی در بدافزارهای از نوع کرم (Worm) محتمل به نظر میرسد. در صورت عدم امکان اعمال اصلاحیه، با استفاده از راهکار اشاره شده در لینک زیر می توان نسبت به مقاومسازی موقت این آسیبپذیری اقدام کرد:

همچنین سه آسیبپذیری “حیاتی” در مرورگر Edge و هسته اجرایی VBScript مهاجم را قادر به اجرای کد بهصورت از راه دور میکند. هدایت کاربر به یک صفحه اینترنتی حاوی کد مخرب از جمله سناریوهای احتمالی در بهرهجویی از این آسیبپذیری است. در صورت موفقیت مهاجم در سوءاستفاده از آسیبپذیری مذکور امکان اجرای کد به صورت از راه دور بر روی دستگاه قربانی با سطح دسترسی کاربر جاری فراهم می شود.

مهاجم با بهرهجویی از آسیبپذیریهای “حیاتی” زیر نیز میتواند تا از طریق روشهایی همچون تشویق کاربر به دریافت فایلهای مخرب دستکاری شده در جریان حملات تحت وب یا فیشینگ اقدام به اجرای کد بهصورت از راه دور بر روی سیستم قربانی کند.

شش ضعف امنیتی زیر در محصول Hyper-V، دیگر آسیبپذیریهای “حیاتی” این ماه هستند که مهاجم را قادر به اجرای کد بر روی سیستم عامل میزبان از طریق ماشین میهمان میکنند.

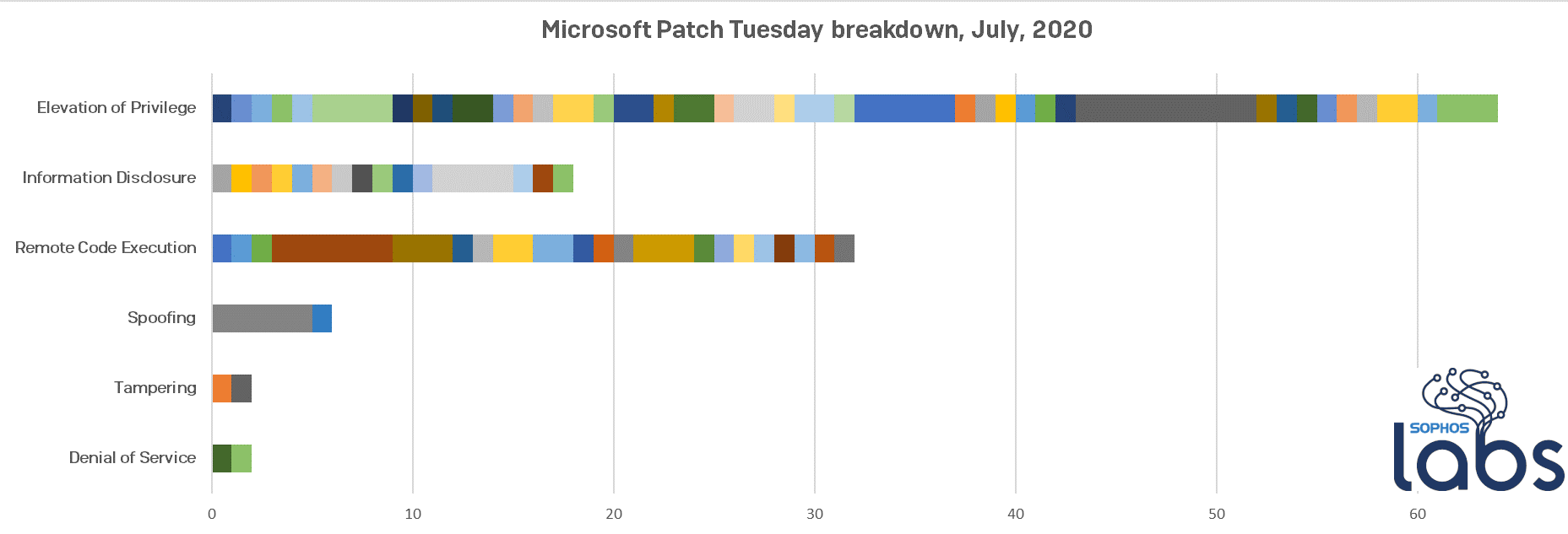

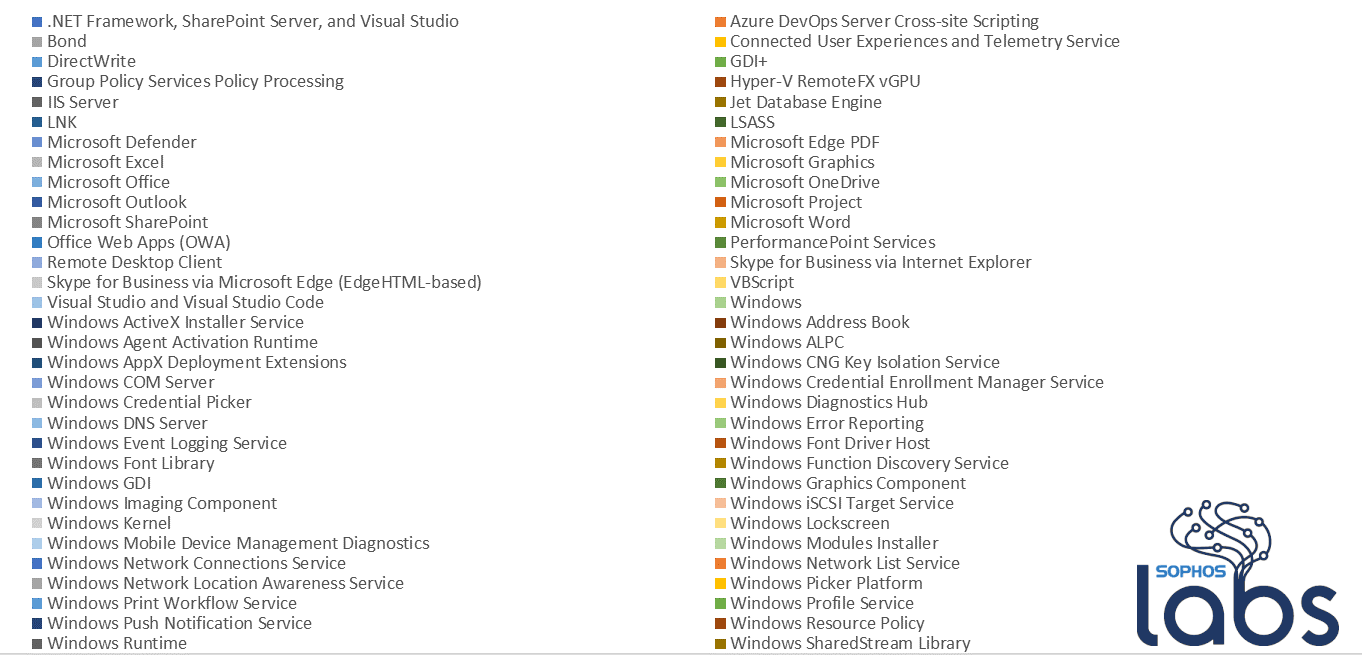

تصاویر زیر انواع آسیب پذیری های ترمیم شده در این ماه و محصولات تأثیرپذیر از آنها را نمایش می دهد.

جزییات بیشتر در خصوص مجموعه اصلاحیه جولای ۲۰۲۰ مایکروسافت در اینجا قابل دریافت و مطالعه است.