افزایش 14 برابری مبالغ اخاذیشده توسط گردانندگان باجافزار

بر اساس گزارشی که شرکت سنگاپوری گروپ-آیبی آن را منتشر کرده مبلغ اخاذی شده توسط گردانندگان باجافزار ظرف یک سال بیش از 10 برابر افزایش یافته است.

خدمات “باجافزار بهعنوان سرویس” (Ransomware-as-a-Service – به اختصار RaaS) که زمانی در انحصار چند باجافزار بود اکنون به یک استراتژی معمول در میان صاحبان باجافزارهای مطرح برای کسب درآمد تبدیل شده است.

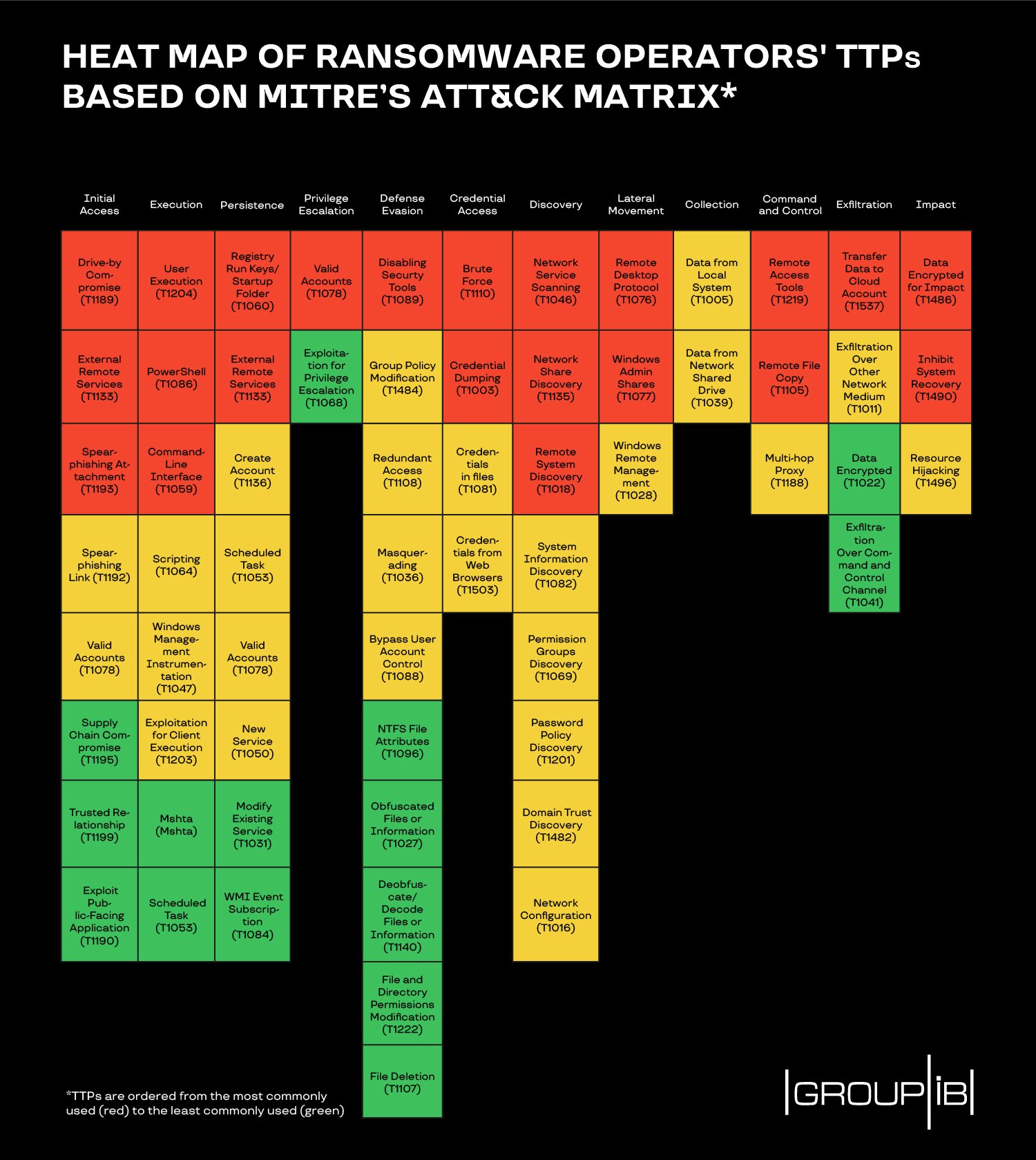

روز به روز نیز تاکتیکها، تکنیکها و روشهای (Tactics, Techniques, and Procedure – به اختصار TTPs) مورد استفاده گردانندگان باجافزار پیشرفتهتر میشود.

بر طبق گزارش گروپ-آیبی، در سال 2019 در مقایسه با سال قبل از آن تعداد حملات باج افزاری 40 درصد و میانگین مبلغ اخاذیشده از 6 هزار دلار به 84 هزار دلار افزایش یافته است.

از آن بدتر آنکه شرکت کوور نیز در گزارشی اعلام کرده که در سهماهه اول سال میلادی جاری میانگین مبلغ اخاذی شده حدود 112 هزار دلار بوده است.

در سال 2019، مهاجمان با هدف قرار دادن کل شبکه سازمانهای مورد حمله صدها هزار دلار را از آنها اخاذی کردند. از جمله این باجگیریهای موفق میتوان به پرداخت 600 هزار دلار توسط ریویرا بیچ، 500 هزار دلار توسط لیک سیتی ، 400 هزار دلار توسط جکسون، 130 هزار دلار توسط لاپورته و 100 هزار دلار توسط روکویل سنتر به گردانندگان باجافزار Ryuk اشاره کرد.

جالب اینکه در جریان یکی از حملات، مهاجمان Ryuk مبلغ 5,300,000 دلار را اخاذی کردند. در پاسخ، قربانی حاضر به پرداخت 400,000 دلار از آن شد که البته این مهاجمان از پذیرفتن آن خودداری کردند.

در گزارش گروپ-آیبی اشاره شده که باجافزارهای مطرح این روزها نظیر Ryuk،و LockerGoga،و REvil،و MegaCortex،و Maze و Netwalker با روشهای متداولی همچون نفوذ از طریق پودمان RDP به سرورهای اهداف خود دسترسی پیدا میکنند.

به گزارش شرکت مهندسی شبکه گستر، پیش تر و در جریان کنفرانس امنیتی RSA، پلیس فدرال آمریکا (FBI) اعلام کرد که رخنه اولیه از طریق پودمان RDP همچنان در 70 تا 80 درصد حملات باج افزاری نقش دارد.

فیشینگ، دیگر تکنیک مورد استفاده گردانندگان باجافزار برای رخنه به شبکه سازمانها محسوب میشود. معمولاً مهاجمان از شبکههای مخرب (Botnet) نظیر Emotet،و Trickbot و QakBot برای ارسال ایمیلهای ناقل باجافزار بهره میگیرند.

همچنین بهرهجویی از آسیبپذیریهایی همچون CVE-2019-2725 در WebLogic Server و CVE-2019-11510 در Pulse Secure VPN در حملات REvil به چشم میخورد.

مهاجمان حرفهایتر از روشهایی بهره میگیرند که امکان دسترسی آنها به اهداف باارزشتر را فراهم میکند. از جمله این روشها میتوان به دستدرازی به زنجیره تأمین، سوءاستفاده از آسیبپذیریهای امنیتی در برنامههای قابل دسترس و هک ارائهدهندگان خدمات مدیریت شده (Managed Service Provider) اشاره کرد.

در ادامه با بکارگیری تکنیکهای مختلف خود را ماندگار کرده، سطح دسترسی خود را (در صورت نیاز) ترفیع داده، از سد محصولات امنیتی عبور کرده، اطلاعات اصالتسنجی را جمعآوری کرده و پس از شناسایی سیستمهای حاوی اطلاعات با ارزش اقدام به سرقت فایلها و سپس رمزگذاری آنها میکنند.

مشروح گزارش گروپ-آیبی در لینک زیر قابل دریافت و مطالعه است:

https://www.group-ib.com/whitepapers/ransomware-uncovered.html